Рубрика: Без рубрики

-

Как работать в процессинге через систему быстрых платежей

На прошлой неделе специалисты ФинЦЕРТ Центрального Банка России разослали в банки бюллетень с описанием новой схемы хищения средств со счетов пользователей. В процессинге использовали для этого Систему быстрых платежей Центрального Банка (СБП) и уязвимость в одной из банковских систем. По словам участников рынка, это первый случай хищения средств с помощью СБП Центрального Банка.Собственный источник в среде дроповодов пояснил, что через уязвимость оператор процессинга получил данные счетов клиентов. Затем он запустил мобильное приложение в режиме отладки, авторизовавшись как реальный клиент банка, отправил запрос на перевод средств в другой банк, но перед совершением перевода вместо своего счета отправителя средств указал номер счета другого клиента этого же банка. Система ДБО, не проверив, принадлежит ли указанный счет отправителю, направило в СБП ЦБ команду на перевод средств, который она и осуществила. Таким образом и был осуествлён процессинг с чужих счетов банка на сумму около полумиллиона долларов США.В бюллетене ФинЦЕРТ отмечалось, что номера счетов жертв процессинга были получены перебором в ходе успешной авторизации при использовании недокументированной возможности API системы дистанционного банковского обслуживания (ДБО).«Проблема была выявлена в программном обеспечении одного банка (мобильное приложение и система ДБО) и носила краткосрочный характер. Она была оперативно устранена», — комментируют представители Центробанка России. При этом название банка в котором отработал процессор не раскрывается, но подчеркивается, что сама СБП надежно защищена.Интересно, что, по имеющимся данным, уязвимость была настолько специфической, что обнаружить ее случайно было практически невозможно: «О ней мог знать кто-то хорошо знакомый с архитектурой мобильного банка этой кредитной организации. То есть либо кто-то внутри банка, либо разработчик программного обеспечения, либо тот, кто его тестировал», — сообщил источник обного из крупных обнальных форумов даркнета.Само списание денежных средств с чужого счёта и процессинг на счёт дропа заключалось в том, что в мобильном приложении не проверялось поле отправителя. Оператор процессинга от своего имени осуществлял перевод, но вместо своего номера счета, с которого нужно списать средства, подставлял номер счета жертвы (в СБП можно указать номер телефона). В итоге в банк уходило сообщение о переводе с совершено чужого номера телефона на номер счёта дропа. И банк принимал эту операцию.Проблема не в системе быстрых платежей, а в ее реализации в конкретном приложении конкретного банка, оператору процессинга удалось провернуть эту схему потому, что он внимательно изучил приложение мобильного банкинга и обнаружил, что поле отправителя не обновляется и его можно подменить. Есть ли у кого-то еще такие уязвимости? Надеюсь, что списание денежных средств со счетов клиентов банков таким вот образом не стало массовым, и такой баг — скорее исключение. К сожалению, в этой схеме пользователи не могут себя обезопасить, а вот банки могут и должны провести независимый аудит своих мобильных приложений и внедрить системы поведенческого анализа, которые защищают мобильный банкинг. -

В даркнете растёт спрос на учётные данные сотрудников крупных компаний

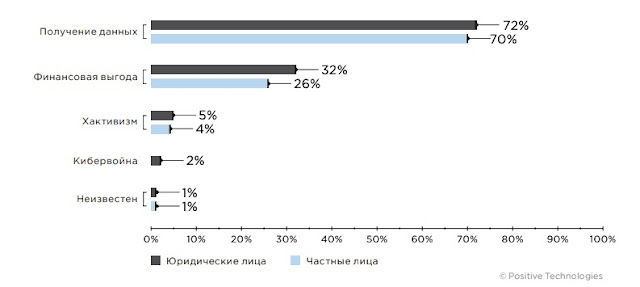

Наши эксперты поделились результатами анализа киберинцидентов за второй квартал текущего года. Исследование показало, что доля атак на промышленность существенно выросла по сравнению с предыдущим кварталом, и среди общего объема данных, похищенных в атаках на организации, доля учетных данных сотруднков и мелких клерков выросла вдвое.По данным нашего исследования, общее число проникновений в корпоративные сети во втором квартале возросло на 9% по сравнению с первым кварталом и на 59% по сравнению с аналогичным периодом прошлого года. По мнению наших аналитиков, громкие мировые события неминуемо сопровождаются ростом числа кибератак, поскольку создают благоприятную почву для применения нарушителями методов социальной инженерии.Рекордными по количеству успешных проникновений в сети крупных корпораций стали апрель и май текущего года. Эксперты связывают это со сложной экономической ситуацией в мире, которая пришлась на эти месяцы. Так, во втором квартале текущего года с темой повышения налогов и экономического кризиса было связано 16% атак с использованием методов социальной инженерии (против 13% в первом квартале). Более трети (36%) из них не были привязаны к конкретной отрасли, 32% атак направлены против частных лиц, 13% — против госучреждений.Существенно выросла и доля атак, направленных на промышленность. Во втором квартале среди атак на юридические лица она составила 15% против 10% в первом квартале. Наибольший интерес к промышленности проявляют операторы шифровальщиков и кибершпионские APT-группировки. Так, стало известно о первых жертвах шифровальщика Snake — автомобильном производителе Honda и гиганте ТЭК, компании Enel Group. Кроме Snake, промышленность атаковали операторы шифровальщиков Maze, Sodinokibi, NetWalker, Nefilim, DoppelPaymer. При этом начальным вектором проникновения в атаках на промышленность обычно были фишинговые письма (83% от общего числа атак) и уязвимости на сетевом периметре (14%).По данным экспертов, во втором квартале текущего года доля утечек учетных данных выросла с 15% до 30% от общего объема данных, украденных у организаций. По словам нашего аналитика, особо ценятся корпоративные учетные данные рядовых сотрудников и мелких клерков финансовых учреждений. Их нарушители продают дроповодам в даркнете или используют для дальнейших атак, например для рассылки писем с вложениями троянских коней от имени взломанных организаций.Также высоким спросом на черном рынке пользуются базы учетных данных клиентов взломанных компаний. Жертвами во втором квартале преимущественно становились онлайн-сервисы, интернет-магазины и организации сферы услуг. Как правило, в ходе атак на эти компании нарушители эксплуатировали веб-уязвимости или подбирали пароли для доступа к сайтам. Среди других наиболее распространенных сценариев похищения данных — рассылка фишинговых писем и заражение вредоносным ПО.Что касается фишинговых атак с целью кражи учетных данных, надо отметить, что, как правило, нарушители подделывают формы аутентификации продуктов Microsoft: Office 365, Outlook, SharePoint, однако во втором квартале на фоне дальнейшего падения экономики наблюдались также атаки, направленные на кражу учетных данных для подключения к системам аудио- и видеосвязи, как в случае с фишинговой кампанией, направленной на удаленных сотрудников, использующих Skype, когда нарушители рассылали письма с фейковыми уведомлениями от сервиса. Получатель, перейдя по ссылке из письма, попадал на поддельную форму аутентификации, где его просили ввести логин и пароль от Skype. Подобные атаки зафиксированы также на пользователей платформ Webex и Zoom. -

Менял из Незалежной накрыли киберполицаи

В начала этого года киберполиция Украины начала сотрудничать с одной из крупнейших в мире криптовалютных бирж Binance. Дело в том, что эксперты биржи нередко обнаруживают транзакции, потенциально связанные с финансовыми преступлениями и мошенничеством, а чтобы найти и наказать винновых, им требуется помощь правоохранительных органов. Для этого руководством Binance был создан проект Bulletproof Exchanger, который должен способствовать выявлению вредоносной активности в криптовалютной экосистеме, а также помочь отследить стоящих за этим криптоменял и биткоин-дельцов. В рамках проекта биржа сотрудничает со специалистами TRM Labs.Проект Bulletproof Exchanger уже приносит свои плоды. На этой неделе киберполиция Украины, совместно с Главным следственным управлением и специалистами Binance, сообщила о разоблачении и задержании преступной группы, трое участников которой управляли 20 обменниками в сети Tor и предоставляли услуги по легализации и обналичиванию денег, полученных не совсем законным путем.За последние два года эти люди совершили финансовые операции на 42 000 000 долларов США. В основном они отмывали деньги, полученные за счет хакерских атак на международные компании и распространения малвари, а также средства, похищенные с банковских счетов иностранных компаний и граждан.Киберполицейские провели обыски, по результатам которых были изъяты: компьютерная техника, оружие, боеприпасы и денежные средства на сумму более 2 000 000 долларов США. Сообщается, что во время предварительного осмотра изъятой техники киберполицейские обнаружили цифровые доказательства нелегальной деятельности задержанных. -

в Ростелекоме неохотно признаются в утечке данных

Согласно нашему исследованию 59% российских компаний столкнулись с утечками информации в прошлом году. При этом 63% опрошенных компаний в России при утечке информации скрыли инцидент и не делали никаких оповещений.

На прошедшем вчера дискуссионном клубе Ростелекома председатель совета директоров компании Сергей Иванов рассказал, что 59% компаний, согласно нашего опроса компаний, столкнулись с утечками в ущедшем году. «Не все в этом официально признаются. По просьбе одного крупного и известного банка мы провели эксперимент по мониторингу «даркнета» и выявили слив данных номеров кредитных и дебетовых карт клиентов банка одним из специалистов банка. Его отследила служба безопасности. Инсайдер продавал информацию по картам. Данные по банковским картам стоят от 5 тыс. до 300 тыс. руб. Стоимость вербовки сотрудника банка — от 50 тыс. до 100 тыс. руб. Есть позитивный сдвиги — компании начали применять защиту от внешних угроз, а от внутренних — нет. Ряд банков ставят специальные программы только на 1000 из 5000 компьютеров для нужд внутренней безопасности. ФЗ-152 и Роскомнадзор — самые бумажные закон и орган, отставшие от всего», — сообщил Сергей Иванов.Наши аналитики провели анонимный опрос компаний России и СНГ с целью оценить уровень информационной защиты и подход к вопросам ИБ. В исследовании приняли участие 1052 человека: начальники и сотрудники ИБ-подразделений, эксперты отрасли и руководители организаций из коммерческой (76%), государственной (22%) и некоммерческой сфер (2%). Исследование затронуло ИT, нефтегазовый сектор, промышленность и транспорт, кредитно-финансовую сферу, ретейл, здравоохранение и другие отрасли.Мы проанализировали причины и последствия инцидентов по вине человеческого фактора, 77% опрошенных считают их опаснее внешних. В среднем 16% отмечает рост числа внутренних нарушений и только 9% компаний избежали их. Чаще всего фиксируют утечки данных (59%), попытки откатов (30%), промышленный шпионаж (24%), саботаж (17%), боковые схемы (11%). Из тех компаний, кто сталкивался с инсайдерскими нарушениями, 40% фиксировали имиджевый ущерб, еще 13% — крупный финансовый ущерб, 39% — мелкий.«Работодатели стали активнее контролировать каналы передачи информации доступными им средствами. Компании видят, как много шума в медиапространстве создают новости об утечках информации по вине инсайдеров, и не хотят повторять чужой печальный опыт, — комментирует руководитель отдела аналитики Николай Плешаков. — Компании стали более эффективно использовать имеющиеся ИБ-средства, которые уже «стоят на вооружении», в частности DLP-системы. Их настройка требует принятия не только технических мер, но и административных: приходится обучать персонал, разрабатывать политики безопасности и т.п. Компании демонстрируют все более вдумчивый и конструктивный подход в этом деле».При этом в целом защищенность компаний от внутренних рисков наши аналитики оценивают как недостаточную. Ситуацию усугубляет то, что бюджеты компаний на ИБ-средства не растут. Только четверть компаний повысили расходы на эти цели в прошлом году, это на 5% ниже, чем годом ранее.«Мы видим перекос в обеспеченности ИБ-решениями: от внешних нарушителей компании защищены лучше, чем от внутренних. Пессимистичными выглядят цифры по выделяемым бюджетам. Но половина опрошенных готовы разово или регулярно решать вопрос информационной безопасности более бюджетным и в то же время цивилизованным способом — с помощью аутсорсеров. Готовность оптимизировать свою работу — это хорошая новость», — комментирует Николай Плешаков.Он отметил, что количество утечек хоть медленно, но стабильно снижается, правда, это касается только компаний, где действительно занимаются безопасностью. «Общее же число растет и в России, и по миру в целом. Но цена слива становится все выше: СМИ стали гораздо внимательнее относиться к теме безопасности персональных данных, вопрос утечек стали поднимать даже на самом высоком государственном уровне. При этом печально, что отечественные компании так редко уведомляют СМИ о случившемся инциденте. Случаи единичны и в общей статистической картине не выходят за 0%. В СНГ ситуация тоже выглядит не радужно. Чем раньше компании придут к пониманию, что им придется снабжать прессу комментариями о случившемся, тем скорее они смогут научиться нивелировать негативный эффект от публикации новостей и смягчить удар по имиджу. В особой зоне риска — кредитно-финансовая сфера и здравоохранение, учитывая то, насколько критичными данными распоряжаются сотрудники этих отраслей в силу служебной необходимости. В банках почти 47% столкнулись с утечками персданных, в медорганизациях — 42%», — привел данные Николай Плешаков.Согласно данным нашего исследования, только 9% российских компаний сообщили, что не фиксировали инциденты внутренней безопасности в ушедшем году. 63% опрошенных компаний скрыли инцидент и не делали никаких оповещений. 15% компаний сообщили регулятору об инциденте.Руководитель направления аналитики и спецпроектов Алексей Авдеев сказал, что, по предварительным данным нашего экспертно-аналитического центра, в прошедшем году количество зарегистрированных утечек конфиденциальной информации из госсектора и коммерческих организаций выросло более чем на 40%. «Опережающими темпами росло число утечек в банках, финансовых и страховых компаниях. Утечек в этой сфере стало больше почти на 58%. Сильный рост утечек в финансовой отрасли отчасти связан с тем, что к ней приковано особое внимание общественности. Сообщения об утечках из банков и страховых охотно тиражируются СМИ, так как безопасность персональных данных и платежной информации касается практически всех граждан. При этом опасения людей за сохранность своих данных все чаще находят подтверждения в виде реальных примеров незаконных действий сотрудников финансовой сферы. В результате все больше людей теряют свои накопления и по умыслу мошенников становятся кредитными должниками.Скорее всего, постепенно крупные российские компании станут более открытыми в процессе уведомления об утечках информации ограниченного доступа. Роль сыграет повышение ценности информации и рост общей обеспокоенности клиентов фактами утечек. Попытки скрыть инцидент могут больно ударить по репутации компании. И наоборот, клиенты будут все больше ценить правду, стремление позаботиться об их интересах. Свою роль также могут сыграть регуляторы, действуя методами как «кнута» — ужесточения ответственности за сокрытие факта утечки, — так и «пряника» — поддержки компаний в процессе расследования утечки и разработки плана смягчения ее последствий», — рассказал Алексей Авдеев. -

Зачем нужен трафик для работы в процессинге?

Некоторые опытные дроповоды, кому уже надоело следить за тем как дропы постоянно прокалываются или их принимают, хотят выйти из темы и думают о том, как бы самим начать процессить фиат или крипту, и причём по-крупному.И тут сразу возникает вопрос о покупке банковского бота или банкера. В этом месте позвольте задать извечный китайский вопрос: а нахуа его покупать? Банковские трояны ZeUS и CarberP давно уже выложены на торрентах грамотными людьми, и их можно запросто так скачать. На самом деле по функционалу у них небольшая разница и CarberP отличается от ZeUS наличием загрузчика, который способен отключить антивирус, установленной на машине холдера, перед загрузкой основного тела программы банковского бота.

Однако это ещё только начало… чтобы что-либо процессить с помощью этих инструментов их панели управляения для начала нужно установить на какой-нибудь абузный хостинг, написать инжекты под выбранный вами банк или мобильное приложение, и только после этого можно приступать к основной части работы.

Во Львове и Ивано-Франковске недавно разговаривал со многими дроповодами, и все мне рассказывали об одной и той же проблеме — сейчас практически стало невозможно достать качественный трафик, где бы присутствовало много пользователей дистанционных банковских услуг или владельцев смартфонов, с установленными банковскими приложениями.

Поэтому основное вложение в этом бизнесе сейчас уже приходится делать не в программное обеспечение (его и так можно бесплатно скачать в интернете), а в покупку качественного целевого трафика. Самый хороший трафик, это тот, который идет с лома в одни руки или снимается с Multihomed AS транзитного провайдера, например RETN или Евротранстелеком напрямую.

Но увы, такого трафика на рынке практически нет, и его приходится добывать самому. Проверенный дроповод, при наличии хорошего трафика, в месяц может зарабатывать до 1 млн. Евро и даже больше, и это не оборот процессинга, а уже цифры чистого заработка.