Один пока никому не известный специалист по процессингу btc и eth, используя протокол BGP и сценарии bgp spoofing вместе с реализацией bgp hijacking, успешно перенаправил трафик DNS-сервиса Amazon Route 53 на свой сервер в России и несколько часов подменял настоящий сайт MyEtherWallet.com с реализацией web-кошелька криптовалюты Ethereum. Такую тактику ещё иногда называют Evil Twin.

На подготовленном нарушителем клоне сайта MyEtherWallet была организована фишинг-атака, которая позволила за два часа угнать 215 ETH в криптовалюте на кошельки неразводных дропов.

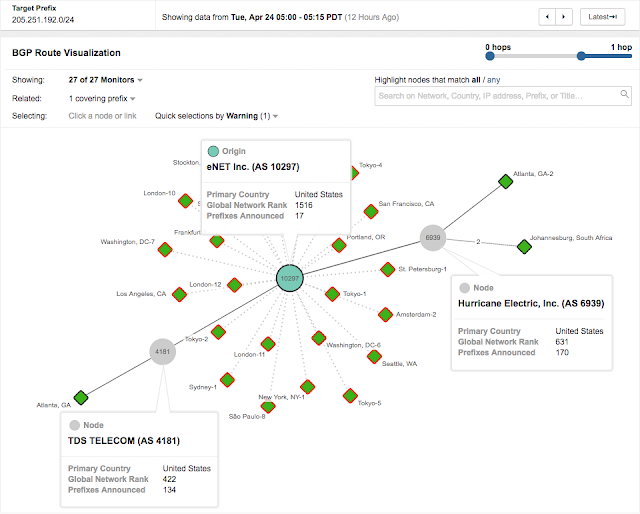

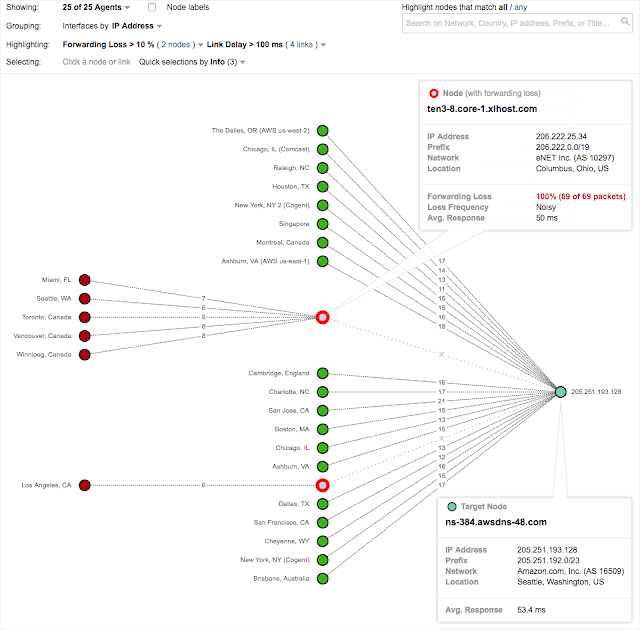

Подстановка фиктивного маршрута была осуществлена от имени крупного американского интернет-провайдера eNet AS10297 в Колумбусе штат Огайо. После перехвата BGP-сессии и BGP-анонса все пиры eNet, среди которых такие крупнейшие операторы, как Level3, Hurricane Electric, Cogent и NTT, стали заворачивать трафик к Amazon Route 53 по заданному атакующими маршруту. Из-за фиктивного анонса BGP запросы к 5 подсетям /24 Amazon (около 1300 IP-адресов) в течение двух часов перенаправлялись на подконтрольный нарушителю сервер, размещённый в датацентре провайдера Equinix в Чикаго, на котором и была организована MiTM-атака по подмене ответов DNS.

Через подмену параметров DNS пользователи MyEtherWallet.com перенаправлялись на поддельный сайт, на котором использовался самоподписанный HTTPS-сертификат, для которого браузеры выдают предупреждение о проблемах с защищённым соединением, что не помешало в ходе грубого фишинга слить криптовалюты на сумму около 137 тысяч долларов по текущему курсу на кошельки неразводных дропов (в случае аутентификации на фишинговом сайте у пользователя списывались все средства с кошелька). Примечательно, что нарушитель или как его ещё можно назвать трейдером процессинга, оказался очень состоятельным человеком – на одном ETH-кошельке, на который в ходе атаки перенаправлялись переводы, в настоящее время находится 24276 ETH, что составляет более 15 млн долларов США.

Достоверно известно, что в ходе атаки была осуществлена подмена DNS для сайта MyEtherWallet.com, тем не менее могли пострадать и другие клиенты сервиса Amazon Route 53. По мнению некоторых исследователей безопасности, получение доступа к BGP-маршрутизатору крупного ISP и наличие ресурсов для обработки огромного DNS-трафика может свидетельствовать, что атака не ограничилась только MyEtherWallet.com (в пользу данной гипотезы также говорит непрекращающийся поток переводов на используемый в атаке ETH-кошелёк).

По другим предположениям, имел место лишь тестовый эксперимент перед проведением более массированных атак.

Leave a Reply