В прошлую пятницу, 25 августа 2017 года, интернет в Японии работал со значительными перебоями с 12:22 до 13:01 по местному времени. Виной тому стала ошибка сотрудников Google.

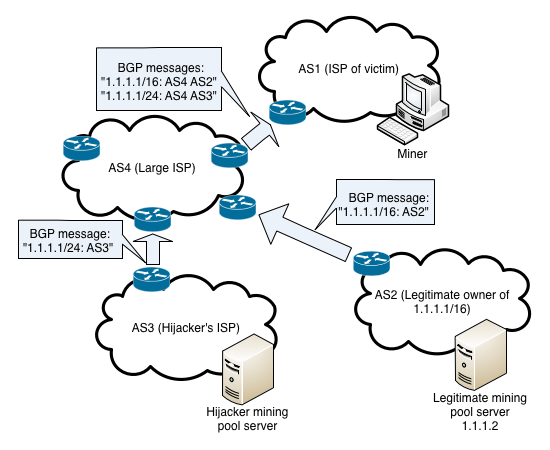

Проблема заключалась в проколе динамический маршрутизации BGP и ошибке в его использовании. На текущий момент BGP является основным протоколом динамической маршрутизации в интернете. Он предназначен для обмена информацией о достижимости подсетей между так называемыми автономными системами (АС, англ. AS — autonomous system), то есть группами маршрутизаторов под единым техническим и административным управлением.

В пятницу специалисты Google (компании даже принадлежит собственный AS номер) допустили ошибку, неверно анонсировав блоки IP-адресов, принадлежащих японским провайдерам. В результате другие провайдеры, включая таких гигантов как Verizon, стали направлять трафик, предназначенный для Японии, на серверы Google, которые к этому не готовы.

В результате в Японии оказались практически недоступны многие сервисы, включая правительственные и банковские порталы, системы бронирований и так далее. Более того, пользователи извне не могли подключиться к сервисам Nintendo, а также ряду торговых площадок, расположенных внутри страны.

Хотя проблему устранили в течение часа, случившееся успело посеять панику среди японских пользователей. Местные СМИ сообщают, что расследованием инцидента уже занимается Министерство внутренних дел и коммуникаций Японии.

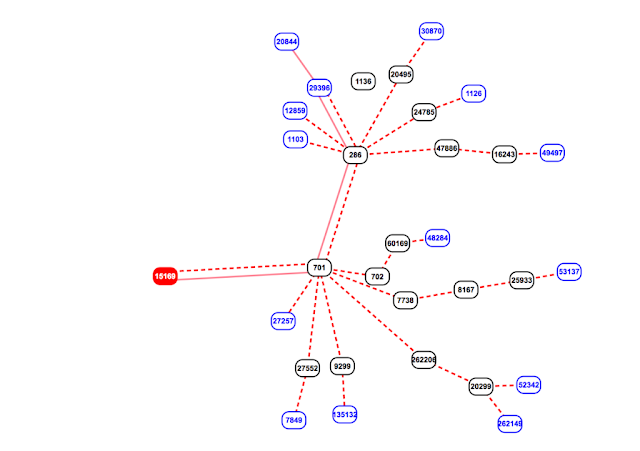

По данным ресурса BGPMon (компания принадлежит OpenDNS и Cisco), специалисты Google напортачили с трафиком крупного провайдера NTT Communications Corp., который также поддерживает двух провайдеров поменьше, OCN и KDDI Corp. Суммарно NTT предоставляет услуги 7,67 млн частных лиц и 480 000 компаниями.

Согласно анализу специалистов BGPMon, в общей сложности сбой затронул 135 000 сетевых префиксов по всему миру, и более 24 000 из них принадлежали NTT, который пострадал от сбоя больше других. Представители Google и Verizon уже принесли официальные извинения, однако они так и не пояснили, был данный инцидент результатом сбоя оборудования или виной всему был пресловутый человеческий фактор.