На прошедшем вчера дискуссионном клубе Ростелекома председатель совета директоров компании Сергей Иванов рассказал, что 59% компаний, согласно нашего опроса компаний, столкнулись с утечками в ущедшем году. «Не все в этом официально признаются. По просьбе одного крупного и известного банка мы провели эксперимент по мониторингу «даркнета» и выявили слив данных номеров кредитных и дебетовых карт клиентов банка одним из специалистов банка. Его отследила служба безопасности. Инсайдер продавал информацию по картам. Данные по банковским картам стоят от 5 тыс. до 300 тыс. руб. Стоимость вербовки сотрудника банка — от 50 тыс. до 100 тыс. руб. Есть позитивный сдвиги — компании начали применять защиту от внешних угроз, а от внутренних — нет. Ряд банков ставят специальные программы только на 1000 из 5000 компьютеров для нужд внутренней безопасности. ФЗ-152 и Роскомнадзор — самые бумажные закон и орган, отставшие от всего», — сообщил Сергей Иванов.

Наши аналитики провели анонимный опрос компаний России и СНГ с целью оценить уровень информационной защиты и подход к вопросам ИБ. В исследовании приняли участие 1052 человека: начальники и сотрудники ИБ-подразделений, эксперты отрасли и руководители организаций из коммерческой (76%), государственной (22%) и некоммерческой сфер (2%). Исследование затронуло ИT, нефтегазовый сектор, промышленность и транспорт, кредитно-финансовую сферу, ретейл, здравоохранение и другие отрасли.

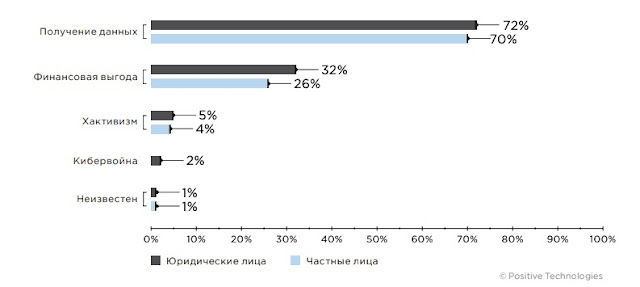

Мы проанализировали причины и последствия инцидентов по вине человеческого фактора, 77% опрошенных считают их опаснее внешних. В среднем 16% отмечает рост числа внутренних нарушений и только 9% компаний избежали их. Чаще всего фиксируют утечки данных (59%), попытки откатов (30%), промышленный шпионаж (24%), саботаж (17%), боковые схемы (11%). Из тех компаний, кто сталкивался с инсайдерскими нарушениями, 40% фиксировали имиджевый ущерб, еще 13% — крупный финансовый ущерб, 39% — мелкий.

«Работодатели стали активнее контролировать каналы передачи информации доступными им средствами. Компании видят, как много шума в медиапространстве создают новости об утечках информации по вине инсайдеров, и не хотят повторять чужой печальный опыт, — комментирует руководитель отдела аналитики Николай Плешаков. — Компании стали более эффективно использовать имеющиеся ИБ-средства, которые уже «стоят на вооружении», в частности DLP-системы. Их настройка требует принятия не только технических мер, но и административных: приходится обучать персонал, разрабатывать политики безопасности и т.п. Компании демонстрируют все более вдумчивый и конструктивный подход в этом деле».

При этом в целом защищенность компаний от внутренних рисков наши аналитики оценивают как недостаточную. Ситуацию усугубляет то, что бюджеты компаний на ИБ-средства не растут. Только четверть компаний повысили расходы на эти цели в прошлом году, это на 5% ниже, чем годом ранее.

«Мы видим перекос в обеспеченности ИБ-решениями: от внешних нарушителей компании защищены лучше, чем от внутренних. Пессимистичными выглядят цифры по выделяемым бюджетам. Но половина опрошенных готовы разово или регулярно решать вопрос информационной безопасности более бюджетным и в то же время цивилизованным способом — с помощью аутсорсеров. Готовность оптимизировать свою работу — это хорошая новость», — комментирует Николай Плешаков.

Он отметил, что количество утечек хоть медленно, но стабильно снижается, правда, это касается только компаний, где действительно занимаются безопасностью. «Общее же число растет и в России, и по миру в целом. Но цена слива становится все выше: СМИ стали гораздо внимательнее относиться к теме безопасности персональных данных, вопрос утечек стали поднимать даже на самом высоком государственном уровне. При этом печально, что отечественные компании так редко уведомляют СМИ о случившемся инциденте. Случаи единичны и в общей статистической картине не выходят за 0%. В СНГ ситуация тоже выглядит не радужно. Чем раньше компании придут к пониманию, что им придется снабжать прессу комментариями о случившемся, тем скорее они смогут научиться нивелировать негативный эффект от публикации новостей и смягчить удар по имиджу. В особой зоне риска — кредитно-финансовая сфера и здравоохранение, учитывая то, насколько критичными данными распоряжаются сотрудники этих отраслей в силу служебной необходимости. В банках почти 47% столкнулись с утечками персданных, в медорганизациях — 42%», — привел данные Николай Плешаков.

Согласно данным нашего исследования, только 9% российских компаний сообщили, что не фиксировали инциденты внутренней безопасности в ушедшем году. 63% опрошенных компаний скрыли инцидент и не делали никаких оповещений. 15% компаний сообщили регулятору об инциденте.

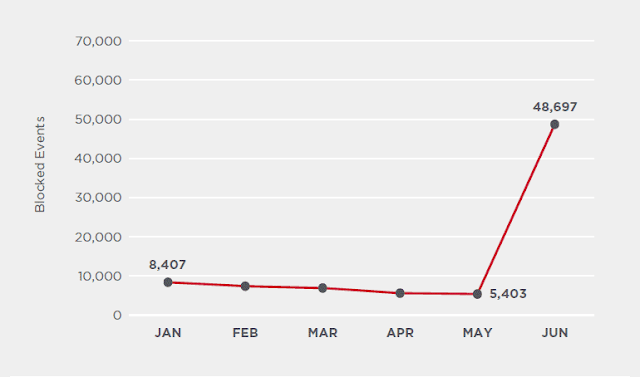

Руководитель направления аналитики и спецпроектов Алексей Авдеев сказал, что, по предварительным данным нашего экспертно-аналитического центра, в прошедшем году количество зарегистрированных утечек конфиденциальной информации из госсектора и коммерческих организаций выросло более чем на 40%. «Опережающими темпами росло число утечек в банках, финансовых и страховых компаниях. Утечек в этой сфере стало больше почти на 58%. Сильный рост утечек в финансовой отрасли отчасти связан с тем, что к ней приковано особое внимание общественности. Сообщения об утечках из банков и страховых охотно тиражируются СМИ, так как безопасность персональных данных и платежной информации касается практически всех граждан. При этом опасения людей за сохранность своих данных все чаще находят подтверждения в виде реальных примеров незаконных действий сотрудников финансовой сферы. В результате все больше людей теряют свои накопления и по умыслу мошенников становятся кредитными должниками.

Скорее всего, постепенно крупные российские компании станут более открытыми в процессе уведомления об утечках информации ограниченного доступа. Роль сыграет повышение ценности информации и рост общей обеспокоенности клиентов фактами утечек. Попытки скрыть инцидент могут больно ударить по репутации компании. И наоборот, клиенты будут все больше ценить правду, стремление позаботиться об их интересах. Свою роль также могут сыграть регуляторы, действуя методами как «кнута» — ужесточения ответственности за сокрытие факта утечки, — так и «пряника» — поддержки компаний в процессе расследования утечки и разработки плана смягчения ее последствий», — рассказал Алексей Авдеев.