Сервис таргетированной рекламы Google AdSense полностью деактивировал аккаунты пользователей из России. «Это означает, что получать доход от монетизации блогов и YouTube через такие аккаунты на счета в российских банках будет нельзя», — говорится в заявлении компании. Там уточнили, что заработок пользователей за июль сервис выплатит между 21 и 26 августа.

Рекламный сервис Google AdSense деактивировал аккаунты пользователей из России, следует из рассылки компании пользователям. Скриншот письма опубликовал портал 3dnews. «Мы деактивируем все аккаунты AdSense, страной местоположения которых указана Россия. Это означает, что получать доход от монетизации через такие аккаунты будет нельзя», — говорится в сообщении. Заработок за июль сервис выплатит между 21 и 26 августа, если в аккаунте не приостановлено получение платежей и достигнуты пороги оплаты, уточнили там. Остаток по балансу российским пользователям Google планирует выплатить в течение 60 дней.

В марте 2022-го Google запретила продажи любой онлайн-рекламы в России «в свете чрезвычайных обстоятельств». До этого, в феврале того же года, Роскомнадзор потребовал от компании прекратить показывать рекламу, содержащую неточную информацию о ходе СВО на Украине. Позже он потребовал от Google прекратить показывать рекламу YouTube с «ложной политической информацией» об Украине, которая направлена на «дезинформацию российской аудитории».

В июле глава думского комитета по информационной политике Александр Хинштейн заявил, что скорость работы YouTube в России снизится сначала на 40%, а затем — на 70%. По его словам, эта мера направлена не против российских пользователей, «а против администрации иностранного ресурса, который по-прежнему считает, что может безнаказанно нарушать и игнорировать наше законодательство». Ухудшение качества загрузки видео на YouTube связано с действиями российских властей и является следствием того, что хостинг удаляет каналы российских журналистов, артистов и блогеров, пояснил он.

До этого Роскомнадзор направил гендиректору Google Сундару Пичаи требование разблокировать более 200 YouTube-аккаунтов российских СМИ, органов власти и общественных деятелей. С 2020 года видеохостинг ограничил 207 российских ресурсов, при этом 83 из них — в 2024 году, отметили тогда в ведомстве.

Российские операторы, в том числе МТС и билайн, в конце июля начали предупреждать об ухудшении работы YouTube по независящим от них причинам. «Сейчас во многих регионах именно YouTube плохо работает, так как у них устарело оборудование», — заявили тогда в техподдержке билайна. В начале августа платформа DownRadar зафиксировала резкий рост жалоб российских пользователей на проблемы с доступом к YouTube. «Тут я ничего не могу сказать. В телефоне работает нормально, все грузится», — заявил на это пресс-секретарь президента Дмитрий Песков.

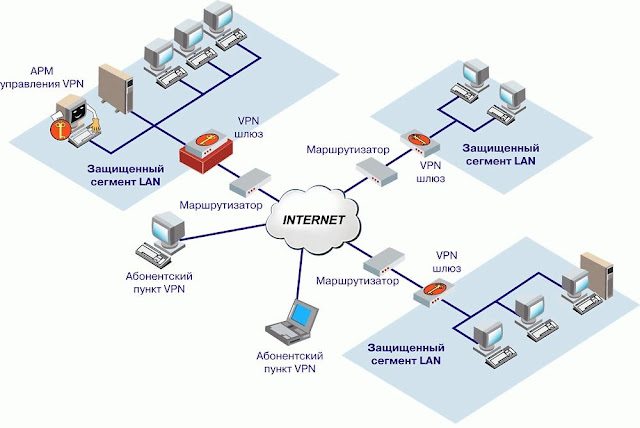

Однако, после «замедления» YouTube 8 августа операторы связи отметили скачок общего объема трафика на 5-10%. В сетях региональных операторов он достигает и 20%. Они объясняют это использованием VPN для получения доступа к популярному видеосервису, а также активным копированием видео из YouTube на конкурирующие с ним российские ресурсы. Это грозит операторам, особенно региональным, дополнительными затратами на приобретение трафика у магистральных операторов, так как отечественные замены YouTube не имеют достаточно кеширующих серверов, особенно в регионах, поясняют операторы.

Скачок трафика

В пресс-службе крупнейшей российской точки обмена интернет-трафиком MSK-IX нам рассказали, что зафиксировали рост трафика за последнюю неделю на 5,6%, если сравнивать с обычными значениями, — до 3509 Гбит/с. В компании отметили, что мобильный трафик отдельно от общего не отслеживают. Генеральный директор оператора IT-решений «Обит» Андрей Гук оценил рост общего трафика российских операторов на 5-10% за последнюю неделю.

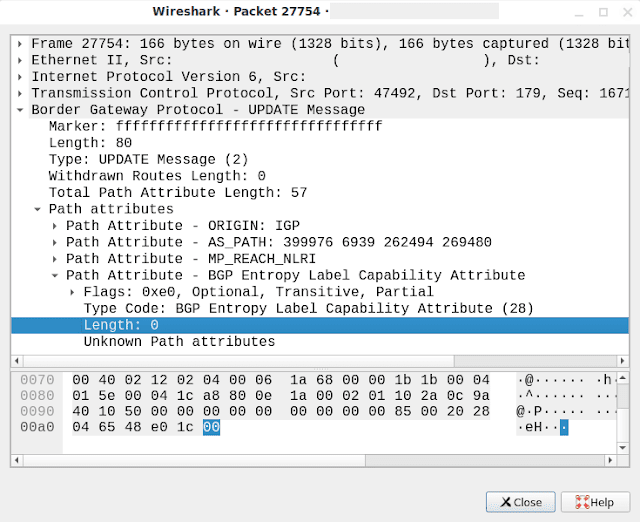

Напомним, что 8 августа в работе YouTube произошел масштабный «сбой», который длится до сих пор, хотя проблемы с доступом к видеосервису наблюдаются уже месяц. Российские власти, в том числе Роскомнадзор, поясняли ухудшение качества работы YouTube прекращением поддержки инфраструктуры кеширующих серверов Google в России. Хотя эксперты не сомневаются, что это дело рук Роскомнадзора, который блокирует видеосервис с помощью технических средств противодействия угрозам (ТСПУ), установленных на сетях всех российских операторов связи. В одном из своих постов глава комитета по информполитике Госдумы Александр Хинштейн туманно отмечал, что «деградация» YouTube — «вынужденный шаг, направленный не против российских пользователей, а против администрации иностранного ресурса».

Под инфраструктурой кеширующих серверов имеют в виду собственную CDN-сеть американской компании, так называемую Google Global Cache (GGC). Google развивает её во многих странах присутствия, в том числе и в России. Сервис позволяет загружать востребованный контент не с центрального сервера, который может быть расположен за тысячи километров, а с ближайшего сервера CDN (content delivery network, сеть распределенных по стране серверов, установленных на сетях операторов связи). В данный момент российская «дочка» Google в России проходит процедуру банкротства и CDN-сеть не поддерживает. Свои CDN-сети имеют и российские видеосервисы, например «VK Видео».

Поиск альтернатив

По словам президента ассоциации «Ростелесеть» Олега Грищенко, за последнюю неделю трафик в сетях российских региональных операторов вырос примерно на 10-20%. «Если говорить точнее, то, в целом, уровень трафика сохранился, но раньше его часть проходила через кеш-сервера и была во внутренней сети оператора. Теперь абоненты уходят искать информацию на внешние каналы связи, увеличивая закупаемый трафик», — пояснил он.

«Абоненты начинают больше искать нужную им информацию на альтернативных YouTube платформах. Однако наблюдается недостаток кеширующих серверов у отечественных видеоплатформ. Они поставили кеш-сервера у федеральных операторов, а у региональных провайдеров кеш-серверов установлено существенно меньше», — разъяснил Олег Грищенко. По его словам, операторы готовы к подобным скачкам с технической точки зрения. Но возрастают затраты на трафик, хотя пока рано судить, в какие суммы они выльются, добавил глава ассоциации «Ростелесеть».

По данным «ТМТ Консалтинг» за I квартал этого года, первая пятерка федеральных провайдеров («Ростелеком», МТС, «ЭР-Телеком» (бренд «Дом.ру»), «Вымпелком» (бренд билайн) и ТТК) занимают 71%, еще 29% приходится на локальных игроков рынка. Президент ассоциации операторов кабельного телевидения «Макател» Алексей Амелькин рассказал, что, исходя из статистики одного из операторов, входящих в ассоциацию, за 5-11 августа трафик вырос на 5,5%, если сравнивать с неделей 22-27 июля. «Ростелеком», «Мегафон», МТС, «Вымпелком» и «ЭР-Телеком» отказались от комментариев. В пресс-службах Минцифры и ТТК не ответили на наш запрос.

Оди источник одного из крупных региональных операторов не зафиксировал аномального роста общего трафика, хотя и отмечает, что наблюдается увеличение трансграничного трафика. Очевидно, это результат более активного использования VPN-сервисов, пояснил он. При этом он отметил, что трафик YouTube с 1 августа просел примерно в полтора-два раза, а VK — вырос на треть в тот же день. «Можно наблюдать тенденцию перетока аудитории YouTube в «VK Видео», однако только части трафика», — сделал вывод он. В пресс-службе VK сообщили, что объем загрузок видеоконтента на сервис «VK Видео» за неделю с 5 по 11 августа вырос в 1,5 раза в сравнении со среднемесячными показателями июля. А количество авторов, впервые загрузивших видео на платформу, за эту же неделю увеличилось в 1,7 раза.

YouTube на дисках

Рост трафика может быть связан с тем, что ряд пользователей воспользовались опциями скачивания видео из YouTube на российские видеоплатформы, пояснил автор Telegram-канала abloud62 Алексей Бойко. Некоторые скачивают ценные для них видео и на жесткие диски, добавил он. Кто-то использует VPN-сервисы, чтобы получить доступ к YouTube, а такого рода шифрование формирует трафик повышенного объема, отметил эксперт. «Кроме того, десятки миллионов людей периодически пробуют получить доступ к сервису в обычном режиме, надеясь, что «замедления» наконец прекратили. Все это создает основания для роста трафика», — пояснил Бойко.

Если ситуация с «замедлением» YouTube сохранится или ухудшится, то, по самым негативным прогнозам, от трафика видеосервиса останется не более 10%, которые будут ходить через VPN-сервисы. Это в свою очередь приведет к общему падению трафика в сетях операторов на 15-20%, рассказал наш источник в одном из крупных операторов связи, добавив, что нужно не меньше шести месяцев, чтобы увидеть картину целиком и понять последствия «замедления». Также, по его словам, многое будет зависеть от того, какие альтернативные YouTube видеосервисы смогут предложить российские ресурсы. «Если будет достойная замена YouTube, то трафик просто перераспределится в её пользу и месяцев через шесть про американский видеосервис забудут. Если достойной альтернативы не будет, нужно будет смотреть на трафик: он либо упадет, либо действительно перераспределится через VPN. Будет ли замещен чем-нибудь трафик YouTube, чем, как и когда, сейчас предсказать невозможно», — заключил он.

Ну а сами ютуберы, ранее полуавшие вознаграждение на карты и счета в российских банках, дружной гурьбой ринулись в казахские и киргизские банки открывать себе новые счета и регистрировать новые учётные записи в сервисе Google AdSense с указанием страны платёжного профиля при регистрации, отличной от России. Для этих целей вполне подойдёт любая страна на постсоветском пространстве.

.png)