Как войти в тему нелегального майнинга?

Проще всего получить доступ в такую сеть можно используя Yersinia или Ettercap NG, предварительно послушав сеть при помощи WireShark и выбрав нужный вектор использования первого или второго софта.

Проще всего получить доступ в такую сеть можно используя Yersinia или Ettercap NG, предварительно послушав сеть при помощи WireShark и выбрав нужный вектор использования первого или второго софта.

Как выяснилось, клиенты Dark Money оплачивают годовую подписку стоимостью 100,000.00 долларов только за то, чтобы быть получать статистику прохождения трафика с интересующих их узлов, получаемую специално обученными лицами по заказу Dark Money. В случае необходимости, клиенты могут за дополнительные деньги купить право на пропуск и/или модификацию этого трафика через свою сеть.

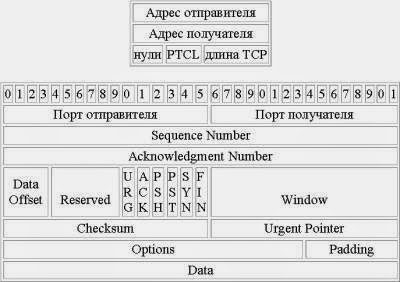

В общем виде заголовок ТСР пакета выглядит так:

Программа передает по сети некий буфер данных, ТСР разбивает данные на сегменты и дальше упаковывает сегменты в наборы данных. Из наборов данных формируются пакеты и уже они передаются по сети. У получателя происходит обратный процесс: из пакетов извлекаются набор данных, его сегменты, затем сегменты передаются в ТСР стек и там проверяются, потом собираются и передаются программе.

Sequence numbers

Данные разбиваются на сегменты, которые отдельными пакетами направляются по сети получателю. Возможна ситуация, когда пакеты прибудут в точку назначения не по порядку. Это поле — 32-битный номер, определяющий номер сегмента в последовательности, он с каждым пакетом увеличивается и позволяет собрать данные в правильном порядке. В общем смысле значение определяет принадлежит ли пакет активной сессии или нет.

Window

TCP так же предоставляет хостам механизм сказать друг другу сколько данных они хотят получить. Это и есть поле Window — 16 битное число в ТСР заголовке. Будучи однажды заданным, оно говорит хосту, что приниматься будет строго ограниченный объем данных, а остальные пакеты будут отброшены. Если очередь приема будет переполнена, то хост может выставить значение окна приема в 0 и таким образом сказать партнеру по обмену трафиком, что типа мол хорош.

Контрольные биты — SYN, ACK, PSH, URG, RST и FIN, про них уже не раз говорили, так что повторяться не буду.

Атака TCP RESET

Главная идея — сфальсифицировать пакет и прекратить или скомпрометировать установленное ТСР соединение. Давай представим, что существует соединение от хоста А к хосту В. Третий хост С подделывает пакет в котором указывает исходный порт и IP адрес хоста А, порт назначения и адрес хоста В, и текущий sequence number активного ТСР соединения между А и В. Хост С устанавливает RTS бит на пакете, так что когда В получит пакет, он немедленно прекратит соединение. Это приведет к отказу от обслуживания до тех пор, пока соединение не будет восстановлено. На уровне приложения конечно трудно сказать что будет, это скорее зависит от самой программы.

В такой ситуации конечно наиболее уязвимы приложения и протоколы поддерживающие продолжительные соединения. Например BGP (Border Gateway Protocol) от Cisco (см. RFC 1771), так как он основывается на постоянной ТСР сессии между компьютерами. Сбой в работе протокола может привести к “колебанию маршрута” (route flapping), довольно неприятному событию для маршрутизатора.

Уязвимость

Paul Watson, обнаруживший уязвимость, объясняет, что на самом деле такую атаку не так трудно организовать как казалось ранее. По предыдущим подсчетам выяснили, что брутфорс атака на sequence number потребует перебора всех чисел от 1 до 4.294.967.295. Однако это вовсе не так. Например, если ТСР стек на хосте А ограничен window в 16К, стек должен получать все пакеты в пределах этого «окна» и атакующему не обязательно посылать пакеты с установленным RTS во всей последовательности SN, а ограничится только каждым возможным окном, так как ТСР примет любой Sequence number в пределах некоторого диапазона, заданного величиной окна. Таким образом нападающему надо перебрать 4.294.967.295 / 16.384 = 262.143 что бы попасть во все доступные окна.

Вероятно и 262 тысячи может показаться большим числом, однако это не так. Во-первых, при хорошем коннекте атакующий способен генерить десятки тысяч пакетов в секунду. Во-вторых, атаку можно распределить по нескольким хостам. Например на стандартной DSL линии можно производить 250 пакетов в секунду, что исчерпает все варианты за 17 минут, при подключении на скорости 2 МБит/С это уже 4.730 пакетов и всего лишь 60 секунд.

В примере рассмотрен пример окна в 16К, однако по RFC это поле 16 битное, что дает до 64К. Еесли используется полный его размер, то атакующему достается всего 65.537 пакетов, 4 и 15 секунд соответственно. Причем имейте ввиду, что это максимальное время, в среднем оно будет наполовину меньшим (на практике это 3 минуты и 8 секунд). Что касается описанных в уязвимости 4 пакетов, то она возникает только при использовании window scaling, ТСР расширении (см. RFC 1323) где размер «окна» увеличен с 16 до 30 бит (реализовано, например, и в описанном выше BGP). В случае максимального размера атакующему действительно придется послать только 4 пакета что бы реализовать TCP Reset.

Source Port

Все приведенные выше примеры опираются на то, что атакующий знает порт назначения и IP адрес, порт исходный и исходный адрес. Первые два параметра доступны и известны, IP адрес получателя так же не составляет труда узнать — это адрес клиента которого спуфим. Единственный вопрос — исходный порт. Например если ОС случайным образом выдает порт из пула от 1025 до 49.152 (так как например делает OpenBSD), это увеличит количество попыток ровно в 48.127 раз, так как надо будет попробовать подловить номер SN с каждым номером порта. Хорошая новость в том, что большинство ОС, включая Linux и Windows, не используют такой механизм, что сводит на нет вероятность такой защиты.

reset-tcp.c exploit или сплохи средь бела дня

Paul Watson оказался на редкость щедрым и выложил в сеть написаный им reset-tcp.c эксплоит, который собирается достаточно просто даже на простеньком Debian Linux. Перед сборкой советую проверить наличие в системе необходимой библиотеки libnet-1.1.1 и доставить её в случае отсутствия:

apt-get install libnet1-dev

после успешной установки библиотеки в систему переходим к сборке бинарника сплоита:

gcc reset-tcp.c -o reset-tcp /usr/lib/libnet.a

или

gcc -o reset-tcp reset-tcp.c -lnet

** можно также поменять предварительно MAC адрес (enet_src/enet_dst) в коде, во избежание лишних проблем со своим интернет-провайдером, которые могут возникнуть в процессе эксплуатации сплоита

пример запуска:

reset-tcp [interface] [src ip] [src port] [dst ip] [dst port] [window size]

[root@orc EuroTransTelecom]# ./reset-tcp eth1 172.16.0.1 1 172.16.0.2 2 65536

Packets sent: 8192 Sequence guess: 536805376

Packets sent: 16384 Sequence guess: 1073676288

Packets sent: 24576 Sequence guess: 1610547200

Packets sent: 32768 Sequence guess: 2147418112

Packets sent: 40960 Sequence guess: 2684289024

Packets sent: 49152 Sequence guess: 3221159936

Packets sent: 57344 Sequence guess: 3758030848

packets sent: 65535

SYN атака

Reset атака может быть выполнена и без RST бита. Вместо него можно установить SYN бит выполнив точно такую же атаку, что была описана выше. На большинстве реализаций TCP стека в случае получения повторного SYN будет выслан RST с sequence number. Если SYN входит в «окно» текущей сессии, то вместо с RST ответом сессия будет прекращена, а система вероятно даже перезагружена.

Blind data injection

Наконец и третий, но далеко не последний вариант развития событий. Делается все так же как и в предыдущих случаях — брутфорсом подбирается sequence number, только вместо посылки пустых SYN или RST пакетов лепим нормальный пакет с данными. Соединение в таком случае не прервется, а вот что у пользователя соберется на компьютере — совершенно непонятный вопрос. Передаваемые данные будут катастрофически повреждены.

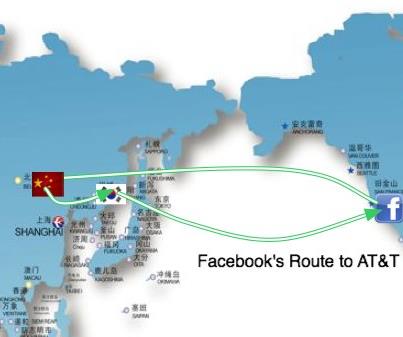

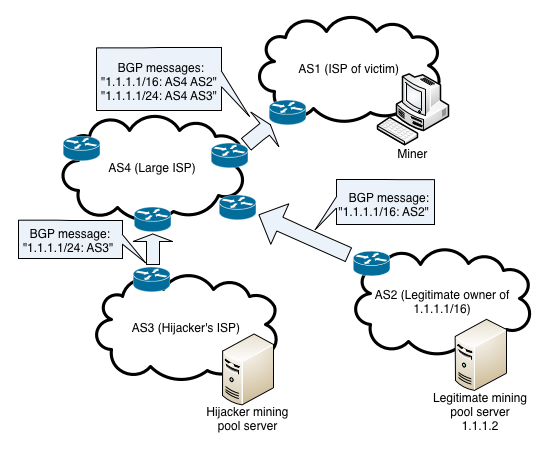

Сноуден считает, что сетевой инженер или инженерка из Bell Canada применила стандартные команды управления протоколом BGP — «протокола граничного шлюза» на вверенном ему сетевом оборудовании, то есть обычные инструкции по маршрутизации, которые направляют трафик в места соединения крупнейших сетей интернета. Предполагается, что инженер или инженерка электросвязи воспользовалась своей учетной записью работника канадского интернет-провайдера Bell Canada, чтобы периодически транслировать нужный её маршрут, которая перенаправляла трафик от сетей других провайдеров, в которых установлены майнинг-аппараты, начиная с февраля и до конца мая этого года на свой сервер, подменяющий серверы изместных майнинг-пулов. В общей сложности таким способом пират или пиратка получила 207,9 BTC за весь перио на свой счёт.

Однако Сноуден не называет конкретное подразделение интернет-провайдера Bell Canada, в котором работает тот самый инженер или инженерка электросвязи, получавшая до 22,5 BTC в день на криптовалютах с использованием оптимизированных под себя схем маршрутизации сетевого трафика.