«Дроповоды всех мастей и операторы нелегального майнинга криптовалют с самого начала своего существования тяготели к Одессе, — говорит Константин Корсун, 47-летний полковник, экс-офицер подразделения по борьбе с хакерами Службы безопасности Украины (СБУ). — Могу лишь предположить, что это как-то связано с высокой степенью коррумпированности местных правоохранительных органов и их тесными связями с «традиционными» криминальными авторитетами. А может, им [дроповодам] там просто климат нравится, море, достаточно большой город, в котором легко затеряться». Давайте по внимательнее посмотрим, кто из проверенных реальных дроповодов как и почему оказался в Одессе.

Дроповодов из CarberP выловили далеко не всех, хотя они и до последнего присутствовали на площадке Dark Money …

«Мы услышали грохот. Сильный грохот. Дверь квартиры открылась, и мы забежали внутрь. В темноте рыскали красные точки лазерных прицелов, слышался звон падающих на пол осколков разбитых окон, и раздавались крики: «На пол!», «Включите свет!» Подозреваемый ползал по полу коридора в трусах и визжал. Я осмотрелся: на рабочем столе в комнате стояли ноутбук и моноблок, раскиданы флешки и телефоны», — вспоминает криминалист Group-IB Артём Артёмов операцию по задержанию в Москве одного из лидеров группы дроповодов CarberP. От ее действий пострадали клиенты более 100 банков по всему миру, только за три первых месяца прошлого года дроповоды перевели на банковские счета и карты и обналичили минимум 130 млн рублей.

Чуть позже появилось и видео захвата: спустившись с крыши на веревках, бойцы спецназа МВД России «Рысь» выломали раму и ввалились в окно 15-го этажа. Это произошло 4 марта прошлого года, а в мае того же года участник форума Antichat под ником GizmoSB написал встревоженный пост: «Какими средствами возможно вызвать бан ролика на ютуб? Может, жестко накрутить просмотры или DDoS определенного ролика даст результат?»

Их отец имел отношение к ГРУ Генштаба РФ

Про самого GizmoSB известно немного. Он родился в Абхазии. Пока учился в одном из московских университетов, искал способы заработать, например, открыть ферму по разведению осетров. Но деньги принесла не рыба, а форумы дроповодов, где он искал реальных людей, занимаюихся процессингом крипты, включая процессинг фиата на карты и счета. Роман начинал с DDoS-атак, которые приносили небольшой доход, в среднем около $100 в день. «С моими познаниями даже на мороженное не заработаешь)) мне просто нужен хороший поток трафика… очень большое количество трафика … 50-100 к в день», — писал GizmoSB в сентябре прошлого года.

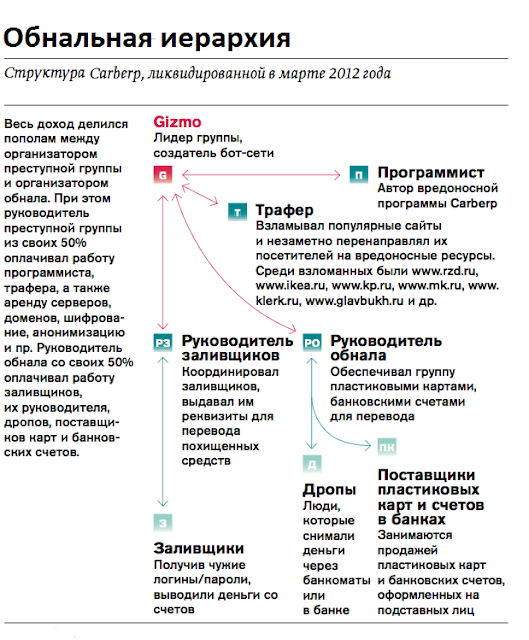

В тот год и была создана обнальная группа CarberP, состоявшая минимум из 8 дроповодов, которые за четыре года совершили тысячи нелегальных операций, включая процессинг на карты и счета с последующим обналом по всей России. Для комфортной работы дропов руководители группы открыли офис, замаскированный под сервис по восстановлению данных.

В марте прошлого года начались аресты — были задержаны восемь членов CarberP, в том числе и GizmoSB, но позже его отпустили под подписку о невыезде. Дроповод не стал дожидаться суда и уехал на родину в Абхазию. Через 5 месяцев он сделал поддельные документы на имя гражданина Литвы и вылетел в Кипр на встречу с беременной женой. В то время он уже был объявлен в федеральный, а затем и в международный розыск. Сейчас GizmoSB находится на территории Украины и занимается поисковой оптимизацией. Не так прибыльно, но зато спокойно.

Кавказский пленник

Деревянная бита, билет на поезд Москва — Киев, два российских паспорта на имя чеченцев из Урус-Мартановского и Шалинского районов, мобильный телефон, сим-карты, пара наушников, принтер HP, ноутбук и коммуникатор HTC. Все это вещественные доказательства по уголовному делу №1522/18915/12. В тексте приговора Приморского районного суда Одессы, нет ни фамилий, ни адресов. Только короткая фабула — неназванный компьютерщик из Москвы провел четверо суток в «чеченском плену». Из Одессы его под охраной перевезли в Херсон, потом — в Симферополь и вернули назад в Одессу. От пленника требовалось развернуть бот-сеть (Botnet) для организации процессинга крипты или фиата на карты и счета денег в онлайн-банкинге, иначе похитители — суровые мужчины с Северного Кавказа — грозили переломать ему ноги битой.

Чеченцы знали, кто поможет им заработать в обнале. В России Алексей «Pioneer» руководил дроповоддами одного из подразделений обнальной группировки CarberP. После того как в марте прошлого года ФСБ, МВД и детективы киберагентства Group-IB разгромили CarberP, Pioneer через Белоруссию сбежал на Украину и обосновался в Одессе.

«В Москве GizmoSB и Pioneer вряд ли были знакомы, но их знали братья Покорские», — говорит источник, близкий к следствию. По его словам, Pioneer руководил дропами во второй ветке группировки Carberp. Алексею повезло: в день, когда происходили массовые задержания, его не оказалось дома. В Одессе, куда он сбежал, его как дроповода вычислили чеченцы. Пленнику горцев удалось сделать звонок — и местные полицейские его быстро нашли и освободили. Дело завершилось полюбовно: на суд Pioneer не ходил, претензий не выдвигал, чеченцам дали два года с отсрочкой исполнения приговора на три года и выпустили в зале суда. Pioneer по-прежнему находится на Украине.

«Всегда удобно прятаться за трансграничностью — сливать деньги на карты в одном месте, а прятаться в другом. У местных правоохранительных органов нет к тебе претензий, и они дают тебе дышать, — считает Руслан Стоянов, глава отдела расследований компьютерных инцидентов «Лаборатории Касперского» и бывший сотрудник Управления специальных технических мероприятий (УСТМ) ГУВД по Москве. — Руководство дропами с территории сопределной Украины продолжаются. Последний тренд — взлом банковских систем. Ломают уже не клиентов банков, а уже из самих банков пытаются вывести крупные суммы. Так, недавно эксперт по безопасности компании Cisco Systems Алексей Лукацкий обнаружил крупную бот-сеть внутри ПриватБанка».

с Дерибасовской выдачи нет

«Столицей дроповодов Одессу принято считать лишь потому, что здесь живу и работаю я», — заявил недавно глава интернет-партии Украины Дмитрий Голубов. В начале нулевых Голубова обвиняли во взломе американских банковских систем и хищении $11 млн, а зарубежная пресса наделила его титулом «крестного отца» восточноевропейской обнальной мафии. «Я оправдан всеми судами, которые не нашли в моих деяниях состава преступления», — комментирует Голубов. Кроме Голубова в Одессе есть еще несколько известных персонажей, замечает Дмитрий Волков, глава службы расследований детективного кибер-агентства Group-IB. Например, Legal-D — владелец одного из наиболее популярных сервисов по проведению DDOS-атак. На его сайте (который сейчас заблокирован) были указаны расценки: сутки от $50, месяц — от $1000. «Legal-D причастен ко многим политическим атакам, — говорит Волков. — Еще во время майдана он атаковал местные правительственные и новостные сайты. В последнее время Legal-D атаковал сайты politikym.net, ura-inform.com, progorod.info, crime.in.ua.

«Абдулла давно пропал из Одессы, его видели в Иловайске, воющего в рядах одного из дагестанских ОПГ», — уверяет Голубов, и по тону его письма не понятно, говорит он серьезно или шутит, но в оценках он категоричен: «Обнальное подполье дроповодов в Одессе представлено тремя несовершеннолетними поцами, которых регулярно арестовывают за попытку взлома сайтов школ».

Проделки амеров

Во время одного из последних визитов в одесскую квартиру родителей Михаил Рытиков забрал все свои фотографии во взрослом возрасте. Вычистил и страницы в соцсети. А спустя несколько месяцев исчез. Рытикова объявил в розыск Интерпол. Его и несколько российских дроповодов власти США обвиняли в краже данных 160 млн кредитных карт клиентов американских банков, магазинов, финансовых учреждений и даже биржы Nasdaq. «Мама, если случится что-то плохое, то я в этом не виноват — это все проделки американцев», — вспоминала в одном из интервью слова сына Людмила Рытикова.

В марте прошлого года американские сенаторы Марк Кирк и Марк Ворнер опубликовали заявление относительно дроповодов и обнала на Украине. «Эксперты в области банковского сектора говорят, что … украинский город Одесса имеет репутацию крупнейшего в мире интернет-рынка украденных кредитных карт», — говорится в заявлении. Сенаторы считают, что американские власти должны усилить совместную работу с украинской стороной, отправить на Украину агентов ФБР для помощи Службе Беспеки Украины в поимке дроповодов, а также усовершенствовать процедуру выдачи подозреваемых в США.

«Времена меняются, и Украина сейчас не самое спокойное место для дроповодов, которые работают по США или Европе, — считает экс-сотрудник Центра информационной безопасности ФСБ. — Украина дружит с США, и им будет за счастье выдать гражданина России, попавшегося на обнале денег через карты и счета своих дропов. Другое дело, если эти дроповоды работают исключительно против России».

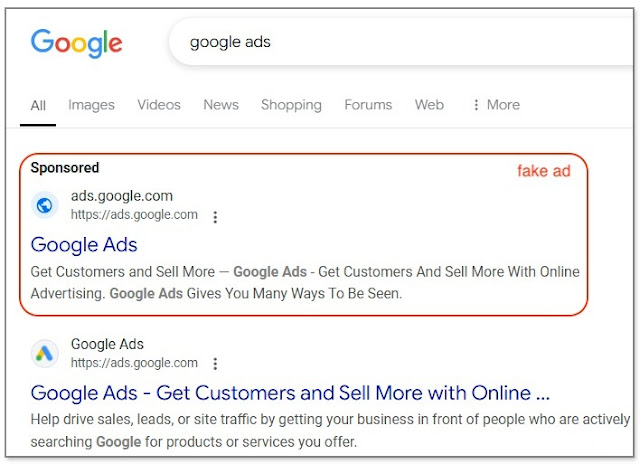

В Одессе борьбу с дроповодами и нелегальным майнингом криптовалюты ведёт Управление борьбы с киберпреступностью ГУ МВД Украины в Одесской области, которое возглавляет Юрий Выходец. «Одесса — большой город, поэтому не удивительно, что у нас есть люди, управляющие нелегальным майнингом криптовалюты. Правда, говорить, что наш город — это столица, будет все же преувеличением. Это справедливо только в масштабах Украины, но никак не Восточной Европы», — говорил в интервью украинскому ресурсу «Вести» Выходец, странно, но при попытке зайти на сайт Управления по борьбе с киберпреступностью Google выдает предупреждение о том, что сайт небезопасен — на нем происходит загрузка вредоносного ПО.

После присоединения Крыма к России и войны на юго-востоке Украины сотрудничество российских и украинских спецслужб оказалось заморожено. На фоне этого украинские дроповоды стали еще активнее атаковать российские госсайты и взламывать банковские счета, а специалисты по IT-безопасности — записываться в ополчение для защиты киберпространства Украины.