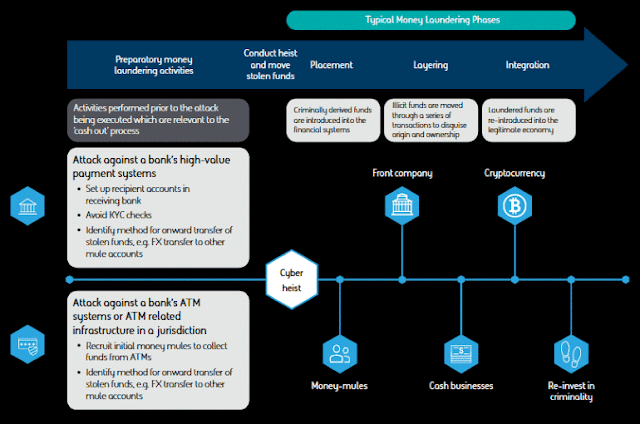

На прошлой неделе наши специалисты подготовили отчет, посвященный различным техникам отмывания денег. Как оказалось, криптовалюты для этих целей пока используются редко, а дроповоды предпочитают подставные фирмы, казино, денежных мулов (дропов) и прочие «классические» способы обнала.

Отчет гласит, что в настоящее время большая часть транзакций средств с банковских счетов и карт отмывается с помощью проверенных временем методов. Это могут быть денежные мулы, зачисление денег на карты дропов, подставные компании, сделки за наличные, казино, обратные инвестиции в другие финансовые схемы и многое другое. О денежных мулах стоит сказать отдельно, так как их бывает множество видов. К примеру, такие люди могут принимать на свои счета средства дроповодов, а затем пересылать в процессинг на карты и счета; использовать недействительные документы для открытия счетов от имени группировок дропов; собирать деньги в банкоматах; пересылать предметы, купленные на карженые средства.

Говоря о редких случаях отмывания денег с помощью криптовалют, наши эксперты приводят несколько примеров. Так, в первом случае некая группа дропов атаковала банкоматы, чтобы обналичивать средства. Затем эта группировка конвертировала обналиченные деньги в криптовалюту, а не использовала денежных мулов для покупки и перепродажи дорогих товаров на эти деньги, как это бывает обычно.

Во втором примере речь идет о другой группировке нальщиков из Восточной Европы, которая создала собственную биткоин-ферму в Восточной Азии. Дроповоды использовали обналиченные из банков денежные средства для управления криптофермой и добычи биткоинов, а затем тратили биткоины в Западной Европе. Когда члены группы обнальщиков были нейтрализованы, в доме лидера банды дропов были изъяты 15 000 биткоинов на сумму 109 000 000 долларов США, два спортивных автомобиля и драгоценности стоимостью 557 000 долларов США.

Еще один случай связан с известной северокорейской хак-группой Lazarus. По данным экспертов, обнальная группа сливала деньги из банков, конвертировала их в криптовалюту, переводила эти активы на разные биржи, чтобы скрыть их происхождение, а затем конвертировала обратно в фиатную валюту и отправляла в Северную Корею.

Кроме того, специалисты зафиксировали ряд случаев, когда криптохакеры использовали выведенные из банков денежные средства для покупки предоплаченных криптовалютных карт. Такие дебетовые карты могут хранить криптовалюту вместо фиатных средств, а затем их, например, можно использовать в специальных банкоматах для конвертации и снятия фиатных денег. Эксперты сообщают, что сразу несколько платформ в Восточной Европе и Великобритании использовались для пополнения предоплаченных карт биткоинами, которые затем тратились на покупку ювелирных изделий, автомобилей и другого имущества.

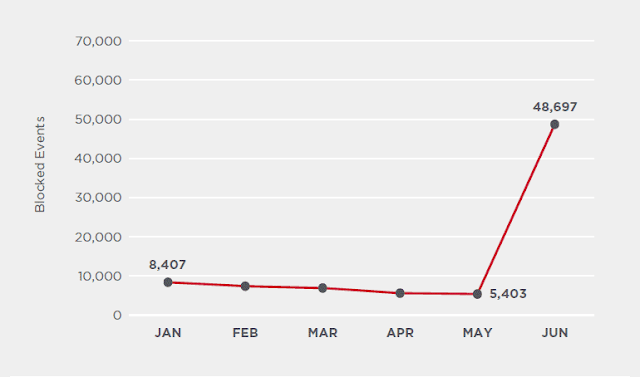

Хотя пока криптовалюту для отмывания денег используют редко, наши эксперты считают, что в будущем число таких инцидентов будет расти. По мнению авторов отчета, этому будет способствовать растущее количество альткоинов, которые ориентированы на обеспечение полной анонимности транзакций. Кроме того, дропы и дроповоды все чаще используют специальные миксеры и тумблеры. Такие сервисы помогают скрыть реальный источник криптовалютных транзакций, смешивая выведенные нелегально или отмытые средства с суммами других вполне законных транзакций.

В ближайшем будущем свою роль сыграет и появлении торговых площадок, где пользователи могут регистрироваться, используя лишь email-адрес и полностью скрывая свою личность. Затем эти люди смогут покупать дорогостоящие товары, землю и объекты недвижимости по всему миру, то есть буквально все, от дорогих часов и ювелирных изделий, до золотых слитков, предметов искусства, роскошных пентхаусов и тропических островов.