Метка: CCNP

-

На площадке процессинга начали работать из мобильных приложений

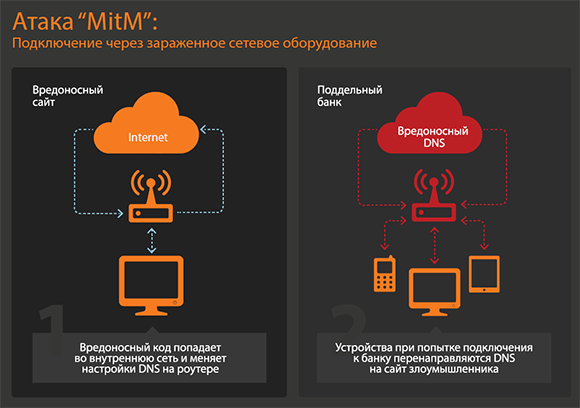

Бывший аналитик Booz Aleen Hamilton — ныне эксперт по безопасности Эдвард Сноуден, предоставлявший консалтинговые услуги АНБ, объявил результаты своего исследования «Работа дроповода с использованием мобильного банкинга: возможность реализации залива на карту или счёт с использованием MiTM (заливщик посередине)»Сноуден данной темой последние несколько лет, регулярно выступая с докладами на международных конференциях BlackHat, HackInParis и ZeroNights.В прошлом году компания Booz Allen Hamilton постаралась систематизировать сферу заливов и обнала с использованием средств мобильного банкинга и подход к анализу этого рынка услуг, а также провела статический анализ работы дроповодов с использованием 40 приложений для iOS и Android. В рамках нового исследования рассмотрено уже не по 40 приложений для двух ОС, а примерно по 60, включая денежные заливы через мобильные банк-клиенты Альфа-Банка, банка «Авангард», банка «Балтика», ВТБ, Газпромбанка, Промсвязьбанка, РайффайзенБанка, СИАБ, Ситибанка, Уралсиб, Ханты-Мансийского банка и других.Комментирует Эдвард Сноуден: «На этот раз мы решили сосредоточиться на поиске одной из самых опасных уязвимостей в сфере мобильного банкинга, связанной с недостаточной защитой транспортного уровня или её отсутствием. Данная проблема может привести к реализации атаки MiTM и заливу денег со счетов клиентов на карты и счета подконтрольных дропов».В рамках исследования рассматривались ОС Android и iOS, как наиболее распространенные и имеющие наибольшее количество приложений для мобильного банкинга. Эксперт выяснил, что из всех рассмотренных мобильных банк-клиентов с iOS 14 % подвержены краже денег только с помощью MitM-атаки, а с Android 23 %. Сочетание других уязвимостей может также привести к краже денег со счетов клиентов. При этом стоит отметить, что только один банк из 79 изученных имеет одновременно уязвимое приложение для iOS и Android.В ходе исследования эксперт также сделал ряд интересных находок, напрямую не связанных с основной темой. Например, в ответах сервера иногда приходят отладочные трейсы, раскрытие внутренней банковской информации (даже информация об АБС, автоматизированной банковской системе). Или можно провести атаки “User Enumeration” — получения списка действующих логинов пользователей банковского учреждения.Опираясь на приведенные выводы исследования, а также на другие подробные факты и находки, можно со всей уверенностью заявить, что существенное число российских банков до сих пор не уделяет должного внимания безопасности мобильного банкинга, что представляет широкий фронт работ для реальных заливщиков и дроповодов. Между тем, с развитием мобильных банковских технологий со временем всё больше транзакций будет совершаться онлайн. И если уязвимости будут существовать и множится, их эксплуатация будет приводить к массовым заливам финансовых средств на счета дропов со счетов клиентов банковских учреждений. -

Подмена одного из субъектов TCP-соединения сессии bgp-маршрутизатора

Протокол TCP (Transmission Control Protocol) является одним из базовых протоколов транспортного уровня сети Internet. Этот протокол позволяет исправлять ошибки, которые могут возникнуть в процессе передачи пакетов, и является протоколом с установлением логического соединения — виртуального канала. По этому каналу передаются и принимаются пакеты с регистрацией их последовательности, осуществляется управление потоком пакетов, организовывается повторная передача искаженных пакетов, а в конце сеанса канал разрывается. При этом протокол TCP является единственным базовым протоколом из семейства TCP/IP, имеющим дополнительную систему идентификации сообщений и соединения. Именно поэтому протоколы прикладного уровня FTP и TELNET, предоставляющие пользователям удаленный доступ на хосты Internet, реализованы на базе протокола TCP.

Для идентификации TCP-пакета в TCP-заголовке существуют два 32-разрядных идентификатора, которые также играют роль счетчика пакетов. Их названия — Sequence Number и Acknowledgment Number. Также нас будет интересовать поле, называемоеControl Bit. Это поле размером 6 бит может содержать следующие командные биты (слева направо):URG: Urgent Pointer field significant

ACK: Acknowledgment field significant

PSH: Push Function

RST: Reset the connection

SYN: Synchronize sequence numbers

FIN: No more data from senderДалее рассмотрим схему создания TCP-соединения (Рис 1).

Предположим, что хосту А необходимо создать TCP-соединение с хостом В. Тогда А посылает на В следующее сообщение:1. A -> B: SYN, ISSa

Это означает, что в передаваемом A сообщении установлен бит SYN (synchronize sequence number), а в поле Sequence Number установлено начальное 32-битное значение ISSa (Initial Sequence Number).В отвечает:2. B -> A: SYN, ACK, ISSb, ACK(ISSa+1)В ответ на полученный от А запрос В отвечает сообщением, в котором установлен бит SYN и установлен бит ACK; в поле Sequence Number хостом В устанавливается свое начальное значение счетчика — ISSb; поле Acknowledgment Number содержит значение ISSa, полученное в первом пакете от хоста А и увеличенное на единицу.А, завершая рукопожатие (handshake), посылает:3. A -> B: ACK, ISSa+1, ACK(ISSb+1)В этом пакете установлен бит ACK; поле Sequence Number содержит ISSa + 1; поле Acknowledgment Number содержит значение ISSb + 1. Посылкой этого пакета на хост В заканчивается трехступенчатый handshake и TCP-соединение между хостами А и В считается установленным.Теперь хост А может посылать пакеты с данными на хост В по только что созданному виртуальному TCP-каналу:4. A -> B: ACK, ISSa+1, ACK(ISSb+1); DATA

Из рассмотренной выше схемы создания TCP-соединения видно, что единственными идентификаторами TCP-абонентов и TCP-соединения являются два 32-битных параметра Sequence Number и Acknowledgment Number. Следовательно, для формирования ложного TCP-пакета атакующему необходимо знать текущие идентификаторы для данного соединения — ISSa и ISSb. Проблема возможной подмены TCP-сообщения становится еще более важной, так как анализ протоколов FTP и TELNET, реализованных на базе протокола TCP, показал, что проблема идентификации FTP и TELNET-пакетов целиком возлагается данными протоколами на транспортный уровень, то есть на TCP. Это означает, что атакующему достаточно, подобрав соответствующие текущие значения идентификаторов TCP-пакета для данного TCP-соединения (например, данное соединение может представлять собой FTP или TELNET подключение), послать пакет с любого хоста в сети Internet от имени одного из участников данного соединения (например, от имени клиента) и данный пакет будет воспринят как верный! К тому же, так как FTP и TELNET не проверяют IP-адреса отправителей, от которых им приходят сообщения, то, в ответ на полученный ложный пакет, FTP или TELNET-сервер отправит ответ на указанный в ложном пакете настоящий IP-адрес атакующего, то есть атакующий начнет работу с FTP или TELNET сервером со своего IP-адреса, но с правами легально подключившегося пользователя, который, в свою очередь, потеряет связь с сервером из-за рассогласования счетчиков!Итак, для осуществления описанной выше атаки необходимым и достаточным условием является знание двух текущих 32-битных параметров ISSa и ISSb, идентифицирующих TCP-соединение. Рассмотрим возможные способы их получения. В том случае, когда атакующий находится в одном сегменте с целью атаки или через его сегмент проходит трафик предполагаемого объекта атаки, то задача получения значений ISSa и ISSb является тривиальной и решается путем анализа сетевого трафика. Следовательно, надо четко понимать, что протокол TCP позволяет в принципе защитить соединение только в случае невозможности перехвата атакующим сообщений, передаваемых по данному соединению, то есть в случае нахождения атакующего в других сегментах относительно абонентов TCP-соединения.Поэтому наибольший интерес для нас представляют межсегментные атаки, когда атакующий и его цель находятся в разных сегментах сети. В этом случае задача получения значений ISSa и ISSb не является тривиальной. Далее предлагается следующее решение данной проблемы.

Из рассмотренной выше схемы создания TCP-соединения видно, что единственными идентификаторами TCP-абонентов и TCP-соединения являются два 32-битных параметра Sequence Number и Acknowledgment Number. Следовательно, для формирования ложного TCP-пакета атакующему необходимо знать текущие идентификаторы для данного соединения — ISSa и ISSb. Проблема возможной подмены TCP-сообщения становится еще более важной, так как анализ протоколов FTP и TELNET, реализованных на базе протокола TCP, показал, что проблема идентификации FTP и TELNET-пакетов целиком возлагается данными протоколами на транспортный уровень, то есть на TCP. Это означает, что атакующему достаточно, подобрав соответствующие текущие значения идентификаторов TCP-пакета для данного TCP-соединения (например, данное соединение может представлять собой FTP или TELNET подключение), послать пакет с любого хоста в сети Internet от имени одного из участников данного соединения (например, от имени клиента) и данный пакет будет воспринят как верный! К тому же, так как FTP и TELNET не проверяют IP-адреса отправителей, от которых им приходят сообщения, то, в ответ на полученный ложный пакет, FTP или TELNET-сервер отправит ответ на указанный в ложном пакете настоящий IP-адрес атакующего, то есть атакующий начнет работу с FTP или TELNET сервером со своего IP-адреса, но с правами легально подключившегося пользователя, который, в свою очередь, потеряет связь с сервером из-за рассогласования счетчиков!Итак, для осуществления описанной выше атаки необходимым и достаточным условием является знание двух текущих 32-битных параметров ISSa и ISSb, идентифицирующих TCP-соединение. Рассмотрим возможные способы их получения. В том случае, когда атакующий находится в одном сегменте с целью атаки или через его сегмент проходит трафик предполагаемого объекта атаки, то задача получения значений ISSa и ISSb является тривиальной и решается путем анализа сетевого трафика. Следовательно, надо четко понимать, что протокол TCP позволяет в принципе защитить соединение только в случае невозможности перехвата атакующим сообщений, передаваемых по данному соединению, то есть в случае нахождения атакующего в других сегментах относительно абонентов TCP-соединения.Поэтому наибольший интерес для нас представляют межсегментные атаки, когда атакующий и его цель находятся в разных сегментах сети. В этом случае задача получения значений ISSa и ISSb не является тривиальной. Далее предлагается следующее решение данной проблемы.1. Математическое предсказание начального значения идентификатора TCP-соединения экстраполяцией его предыдущих значений

Первый вопрос, который возникает в данном случае: как сетевая операционная система формирует начальное значение ISSa ( так называемый ISN — Initial Sequence Number)? Очевидно, что наилучшим решением с точки зрения безопасности будет генерация этого значения ISN по случайному закону с использованием программного (а лучше аппаратного) генератора псевдослучайных чисел с достаточно большим периодом. В этом случае каждое новое значение ISN не будет зависть от его предыдущего значения, а, следовательно, у атакующего не будет даже теоретической возможности нахождения функционального закона получения ISN.

Однако оказывается, что подобные очевидные правила случайной генерации ISN как для составителей самого описания протокола TCP (RFC 793), так и для разработчиков сетевого ядра различных операционных систем являются далеко не очевидными. Об этом говорят следующие факты. В описании протокола TCP в RFC 793 рекомендуется увеличивать значение этого 32-битного счетчика на 1 каждые 4 микросекунды (?!). А как дело обстоит на практике? Поверьте, плохо! Например, в ранних Berkeley-совместимых ядрах ОС UNIX значение этого счетчика увеличивалось на 128 каждую секунду и на 64 для каждого нового соединения. Анализ исходных текстов ядра ОС Linux 1.2.8. показал, что значение ISN вычисляется данной ОС в зависимости от текущего времени по следующему отнюдь не случайному закону:- (1) ISN = mcsec + sec*1000000, где

- mcsec — время в микросекундах;

- sec — текущее время в секундах, причем отсчет его идет от 1970 года.

Вы думаете, что в других сетевых ОС лучше? Ошибаетесь! В ОС Windows NT 4.0 значение ISN увеличивается на 10 примерно каждую миллисекунду. То есть для Windows NT справедлива следующая формула:

- (2) ISN = msec*10, где

- msec — время в миллисекундах.

Однако больше всего автора удивил защищенный по классу B1 UNIX, установленный на многопроцессорной миниЭВМ — полнофункциональном файрволе. Эта наиболее защищенная из всех, что встречалась автору, сетевая ОС имеет также простой времязависимый алгоритм генерации начального значения идентификатора TCP — соединения. Как говорится, комментарии здесь излишни. Мало того, что в единственном базовом «защищенном»(?!) протоколе Internet — протоколе TCP, применяется простейший способ идентификации соединения, который в принципе не позволяет гарантировать надежную защиту от подмены одного из абонентов при нахождении атакующего в том же сегменте, так еще и сами разработчики сетевых ОС разрушают и без того хрупкую безопасность этого протокола, используя простые времязависимые алгоритмы генерации ISN!

Итак, в том случае, если в сетевой операционной системе используется времязависимый алгоритм генерации начального значения идентификатора TCP-соединения, то атакующий получает принципиальную возможность определить с той или иной степенью точности вид функции, описывающей закон получения ISN. Исходя из практических исследований сетевых ОС, а также из общих теоретических соображений можно предложить следующий обобщенный вид функции, описывающий времязависимый закон получения ISN:- (3) ISN = F(mсsec, msec, sec), где

- mcsec — время в микросекундах (обычно, в зависимости от аппаратного обеспечения компьютера, минимальной единицей измерения машинного времени является микросекунда — в обычных IBM это так). Этот параметр циклически изменяется за секунду от 0 до 106 — 1

- msec — время в миллисекундах. Циклически изменяется за секунду от 0 до 999.

- sec — время в секундах. Постоянно увеличивается каждую секунду.

Исходя из формулы (3), а также из того, что микросекунда обычно является минимальной единицей измерения машинного времени в сетевой ОС, можно для удобства аппроксимации свернуть формулу (3) до следующего вида:

(4) ISN = F(mсsec)Таким образом мы пришли к тому, что в общем случае можно считать, что значение ISN зависит от микросекунд. Данная функция (4) в силу особенностей изменения своих аргументов обычно в сетевых ОС является или кусочнонепрерывной (непрерывной на отдельных интервалах изменения аргумента) или ступенчатой. Например зависимость (1), описывающая закон получения ISN в ОС Linux, в случае приведения ее к виду (4) является кусочнолинейной, а функциональная зависимость (2), справедливая для Windows NT, — дискретной.Итак, определившись с единицами измерения ISN и обобщенным времязависимым законом его генерации (3)-(4), мы вплотную подошли к проблеме определения вида функциональной зависимости ISN от параметра mcsec для конкретной сетевой ОС. Первый способ получения этой зависимости — анализ исходных текстов ядра операционной системы. Использование данного способа на практике обычно оказывается невозможным из-за отсутствия исходных текстов большинства ОС. Исключение составляют ОС Linux и FreeBSD, поставляемые с исходными текстами ядра.В связи с этим предлагается другой метод получения закона изменения ISN от параметра mcsec. В этом случае сетевая ОС рассматривается исследователем как «черный ящик», к которому применяется метод тестирования «запрос-ответ»: на исследуемую сетевую ОС передается серия обычных запросов на создание TCP-соединения и принимается соответствующие количество ответов с текущими значениями ISN операционной системы в каждый момент времени. При этом замеряются временные интервалы (в микросекундах) прихода ответов на запросы, то есть за какое время после отправки запроса на него придет ответ и время, прошедшее между запросами. В результате исследователем будет получена следующая таблица дискретных отсчетов ISN и соответствующих им моментов времени в мксек.:ISN0 ISN1 … ISNn t0 t1 … tn где ISNn — значение ISN, полученное за время tn от начала эксперимента (время начала эксперимента принимается за 0). Аппроксимируя данную таблицу дискретных значений непрерывной функцией одним из известных математических методов (наименьших квадратов, например), получим с погрешностью, сравнимой с погрешностью исходных данных, непрерывную функцию изменения ISN от t, справедливую на данном временном промежутке (от 0 до tn):(5) ISN(t) = F(t);Эта формула в общем случае позволяет нам по предыдущему значению ISN, зная функцию изменения ISN от времени, получить следующее значение ISN. Теперь, используя данное равенство (5), атакующий может, получив в ответ на TCP-запрос текущее значение ISN для ОС в данный момент времени, математически предсказать следующее возможное значение ISN через некоторый промежуток времени.Хотелось бы обратить внимание на следующий важный момент: чем ближе в сети находятся исследователь и тестируемая ОС, тем выше точность получения аппроксимирующей функции, так как в противном случае время за которое запрос дойдет до системы и будет выработан ISN может существенно отличаться из-за задержек в канале связи от времени передачи ответа обратно. При этом погрешность исходных данных будет увеличиваться, а точность экстраполяции — падать.Заметим, что атакующему вовсе не обязательно проводить подобные исследования с интересующим его удаленным хостом. Достаточно только узнать тип операционной системы на предполагаемой цели атаки и получить в свое распоряжение подобную систему для определения формулы изменения ISN в данной ОС.Что касается практических результатов, то применение описанной выше методики получения формулы ISN(t) на примере ОС Linux 1.2.8 и Windows NT 4.0 в случае нахождения в одном сегменте с данными ОС позволило определить это 32-битное значение (от 0 до 232) по его предыдущему значению для ОС Windows NT с точностью до 10, а для ОС Linux 1.2.8 с точностью примерно до 100. В следующей таблице приведены снятые в процессе эксперимента с ОС Linux 1.2.8 значения изменения ISN (а не абсолютные значения) за соответствующие промежутки времени:t, мкс. 2759 5685 8560 11462 14303 dISN 65135 134234 202324 270948 338028

Таблица изменения значения ISN для ОС Linux 1.2.8Следующий график, построенный по значениям из данной таблицы и справедливый для ОС Linux 1.2.8, наглядно показывает линейный характер изменения значения начального идентификатора TCP — соединения ISN на данном временном промежутке (на самом деле зависимость изменения ISN для ОС Linux 1.2.8 носит кусочно-линейный характер):В общем случае определив вид функций для вычисления ISN в операционных системах на сервере и предполагаемом клиенте, атакующий начинает следить за ОС сервера, ожидая подключения предполагаемого клиента. В тот момент времени, когда подключение произошло, атакующий может подсчитать возможный диапазон значений ISN, которыми обменялись при создании TCP-канала данные хосты. Так как атакующий может вычислить значения ISN только приближенно, то ему не избежать подбора. Однако, если не проводить описанный выше анализ, то для перебора всех возможных значений ISSa и ISSb понадобилось бы послать 264 пакетов, что нереально. В случае использования описанного выше анализа в зависимости от полученной степени точности и удаления атакующего от хостов потребуется послать значительно меньшее число пакетов. Например, если удалось вычислить значения ISN на операционных системах с точностью до 100, то атакующему для подмены одного из абонентов TCP-соединения достаточно послать всего 100*100 пакетов.Далее рассмотрим ставшую уже классической удаленную атаку на r-службу, осуществление которой связано с описанными выше особенностями идентификации TCP-пакетов.2. Использование недостатков идентификации абонентов TCP-соединения для атаки на rsh-сервер

В ОС UNIX существует понятие: доверенный хост. Доверенным по отношению к данному хосту называется сетевой компьютер, доступ на который пользователю с данного хоста возможен без его аутентификации и идентификации с помощью r-службы (r — сокращение от англ. «remote» — удаленный). Обычно в ОС UNIX существует файл rhosts, в котором находится список имен и IP-адресов доверенных хостов. Для получения к ним удаленного доступа пользователю необходимо воспользоваться программами, входящими в r-службу (например, rlogin, rsh и.т.д.). В этом случае при использовании r-программ с доверенного хоста пользователю для получения удаленного доступа не требуется проходить стандартную процедуру идентификации и аутентификации, заключающуюся в проверке его логического имени и пароля. Единственной аутентифицирующей пользователя информацией для r-службы является IP-адрес хоста, с которого пользователь осуществляет удаленный r-доступ. Отметим, что все программы из r-службы реализованы на базе протокола TCP. Одной из программ, входящих в r-службу, является rsh, с помощью которой возможно осуществление данной атаки. Программа rsh (remoute shell) позволяет отдавать команды shell удаленному хосту. При этом (что является чрезвычайно важным в данном случае!) для того, чтобы отдать команду, достаточно послать запрос, но необязательно получать на него ответ. При атаке на r-службу вся сложность для атакующего заключается в том, что ему необходимо послать пакет от имени доверенного хоста, то есть в качестве адреса отправителя необходимо указать IP-адрес доверенного хоста. Следовательно, ответный пакет будет отправлен именно на доверенный хост, а не на хост атакующего.

Схема удаленной атаки на rsh-сервер была впервые описана небезызвестным Р.Т. Моррисом-старшим (не младшим!). Она заключается в следующем (схема атаки изображена на Рис. 2.):Пусть хост А доверяет хосту В. Хост X-Hacker — это станция атакующего.Вначале атакующий X-Hacker открывает настоящее TCP — соединение с хостом В на любой TCP-порт (mail, echo и.т.д.). В результатеX-Hacker получит текущее значение на данный момент времени ISNb. Далее, X-Hacker от имени А посылает на В TCP-запрос на открытие соединения:1. X-Hacker (A) -> B: SYN, ISSxПолучив этот запрос, В анализирует IP-адрес отправителя и решает, что пакет пришел с хоста А. Следовательно, В в ответ посылает на А новое значение ISNb’:2. B -> A: SYN, ACK, ISNb’, ACK(ISSx+1)X-Hacker никогда не получит это сообщение от В, но, используя предыдущее значение ISNb и схему для получения ISNb’ при помощи математического предсказания, может послать на В:3. X-Hacker (A) -> B: ACK, ISSx+1, ACK(ISNb’+1) Отметим, что для того, чтобы послать этот пакет, возможно потребуется перебрать некоторое количество возможных значений ACK(ISSb’ + 1), но не потребуется подбор ISSx + 1, так как этот параметр TCP-соединения был послан с хоста X-Hacker на В в первом пакете.В случае осуществления данной атаки перед атакующим возникает следующая проблема. Так как X-Hacker посылает пакет (1) на Вот имени A, то хост B ответит на A пакетом (2). А, так как хост A не посылал на хост B никакого пакета с запросом, то A, получив ответ от B, перешлет на B пакет с битом RST — закрыть соединение. Атакующего с хоста X-Hacker это естественно не устраивает, поэтому одной из атак, целью которых является нарушение работоспособности системы, X-Hacker должен вывести из строя на некоторое время хост A.В итоге rsh-сервер на хосте В считает, что к нему подключился пользователь с доверенного хоста А, а на самом деле это атакующий с хоста X-Hacker. И хотя X-Hacker никогда не сможет получить пакеты с хоста В, но он сможет выполнять на нем команды (r-команды).В заключение автору хотелось бы привести пример реального инцидента, происшедшего в Суперкомпьютерном центре в Сан-Диего 12 декабря 1994 года, когда атакующий (небезызвестный Кевин Митник) использовал описанную выше схему удаленной атаки. Данный инцидент представляет, как кажется автору, исторический интерес и показывает что опасности, описанные в этой статье, являются отнюдь не мнимыми угрозами из Internet, а той реальностью, над которой большинство пользователей просто не задумывается и которая в любой момент может пожаловать к ним в гости.Все описанные ниже сведения взяты из письма эксперта по информационной безопасности Цутому Шимомуры (Tsutomu Shimomura) в различные эхо-конференции.Далее приводится перевод его оригинального письма с некоторыми сокращениями и авторскими комментариями:"From: tsutomu@ariel.sdsc.edu (Tsutomu Shimomura) Newsgroups: comp.security.misc,comp.protocols.tcp-ip,alt.security Subject: Technical details of the attack described by Markoff in NYT Date: 25 Jan 1995 04:36:37 -0800 Organization: San Diego Supercomputer Center Message-ID: <3g5gkl$5j1@ariel.sdsc.edu> NNTP-Posting-Host: ariel.sdsc.edu Keywords: IP spoofing, security, session hijacking Greetings from Lake Tahoe.В статье Джона Маркоффа от 23.01.95 в NYT и в рекомендациях CERT CA-95:01, кажется, было достаточно много путаницы насчет того, что такое на самом деле атака с использованием подмены IP-адреса с целью подмены одного из абонентов соединения1.

1Имеется в виду статья в New York Times под названием «Data Network Is Found Open To New Threat». Следующая статья была опубликована 28 января 1995 года под названием «Taking a Computer Crime to Heart». Заключительная статья «A Most-Wanted Cyberthief Is Caught In His Own Web» опубликована 16 февраля того же года. Time Magazine напечатал две статьи под следующими громкими заголовками: «KEVIN MITNICK’S DIGITAL OBSESSION» и «CRACKS IN THE NET: America’s most wanted hacker has been arrested, but the Internet is more vulnerable than ever» (Да неужели!? Куда уж более!?).

Шумиха, поднятая американской прессой по этому незначительному поводу, была столь велика, что нам остается только удивляться насколько еще верна крылатая фраза Шекспира: «Много шума из ничего». Хотя, с другой стороны, это, можно объяснить тем, что, во-первых, в США благодаря стараниям прессы сложился легендарный образ злобного супер-хакера, этакого «монстра» киберпространства — Кевина Митника, во-вторых, это был один из редких случаев обнародования информации о случившейся удаленной атаке, в-третьих, ее осуществление удалось проследить и запротоколировать, что обычно очень не просто и, в-четвертых, с нашей точки зрения это, пожалуй, единственная известная, при этом довольно красивая удаленная атака на TCP- соединение и поэтому ей так и увлеклась пресса (истории о «тупых» атаках с перехватом пароля или попытками его подбора уже, видимо, навязли на зубах у читателя).Здесь приведены некоторые технические подробности из моей презентации 11.01.95 в CMAD 3 в Сономе, Калифорния. Надеюсь, это поможет снять всяческое непонимание природы этих атак.Для атаки использовалось два различных механизма. Подмена IP-адреса отправителя и математическое предсказание начального значения идентификатора TCP-соединения позволили получить доступ к бездисковой рабочей станции, которая использовалась как X-терминал.В письмо включен log-файл, полученный с помощью программы tcpdump, с записью всех пакетов, посланных атакующим. Для краткости этот файл приводится с сокращением некоторых несущественных подробностей.Моя конфигурация:

server = SPARC с ОС Solaris 1, обслуживающий x-terminal

х-terminal = бездисковая рабочая станция SPARC с ОС Solaris 1

target = основная цель атакиАтака началась в 14:09:32 25.12.94. Первые попытки зондирования начались с хоста toad.com (информация взята из log-файла).14:09:32 toad.com# finger -l @target 14:10:21 toad.com# finger -l @server 14:10:50 toad.com# finger -l root@server 14:11:07 toad.com# finger -l @x-terminal 14:11:38 toad.com# showmount -e x-terminal 14:11:49 toad.com# rpcinfo -p x-terminal 14:12:05 toad.com# finger -l root@x-terminalЗондирование системы позволило определить, есть ли у нее другие доверенные системы для дальнейшей атаки. То что атакующий смог запустить программы showmount и rpcinfo означало, что он является пользователем root на хосте toad.com.

Через шесть минут мы видим шторм TCP-запросов на создание соединения с адреса 130.92.6.97 на 513 порт (login) хоста server. Основная цель атакующего при этом состоит в том, чтобы этими однонаправленными TCP-запросами переполнить очередь на 513 порту сервера так, чтобы он не смог отвечать на новые запросы на создание соединения. Особенно важно, чтобы сервер не смог сгененрировать TCP-пакет с битом RST в ответ на неожиданно пришедший TCP-пакет с битами SYN и ACK.Так как порт 513 является привилегированным портом, то теперь IP-адрес хоста server.login2может быть свободно использован атакующим для атаки с использованием подмены адреса на r-службы UNIX-систем (rsh, rlogin). IP-адрес 130.92.6.97 атакующий выбрал случайным образом из неиспользуемых адресов (ему не нужно получать пакеты, передаваемые на этот адрес).14:18:22.516699 130.92.6.97.600 > server.login: S 1382726960:1382726960(0) win 4096 ...... 14:18:25.599582 130.92.6.97.628 > server.login: S 1382726988:1382726988(0) win 4096 14:18:25.653131 130.92.6.97.629 > server.login: S 1382726989:1382726989(0) win 4096Хост server генерирует на первые 8 запросов соответственно 8 ответов, после чего очередь переполняется. Хост server периодически будет посылать эти ответы, но так и не дождется на них никакой реакции3.

2 Шимомура сейчас и в дальнейшем после имени или IP — адреса хоста через точку указывает порт назначения. Поэтому запись server.login означает хост server и порт login (513). Соответственно, например, первая из распечатки log — файла запись 130.92.6.97.600 означает, что пакет передается с IP — адреса 130.92.6.97 с 600 порта. 3 Эксперименты автора это подтвердили. Далее мы видим 20 попыток создания соединения с хоста apollo.it.luc.edu на x-terminal.shell. Основная цель этих запросов — определить закон изменения начального значения идентификатора TCP-соединения на хосте x-terminal. Так как значение ISN увеличивается на единицу с каждым вновь посылаемым запросом, то, следовательно, эти запросы генерирует не ядро сетевой ОС. При этом очередь запросов на хосте x-terminal не переполняется, так как атакующий после каждого запроса передает пакет с битом RST, что означает «закрыть соединение».14:18:25.906002 apollo.it.luc.edu.1000 > x-terminal.shell: S 1382726990:1382726990(0) win 4096 14:18:26.094731 x-terminal.shell > apollo.it.luc.edu.1000: S 2021824000:2021824000(0) ack 1382726991 win 4096 ....... 14:18:35.395723 x-terminal.shell > apollo.it.luc.edu.982: S 2024128000:2024128000(0) ack 1382727009 win 4096 14:18:35.472150 apollo.it.luc.edu.982 > x-terminal.shell: R 1382727009:1382727009(0) win 0 14:18:35.735077 apollo.it.luc.edu.981 > x-terminal.shell: S 1382727009:1382727009(0) win 4096 14:18:35.905684 x-terminal.shell > apollo.it.luc.edu.981: S 2024256000:2024256000(0) ack 1382727010 win 4096 14:18:35.983078 apollo.it.luc.edu.981 > x-terminal.shell: R 1382727010:1382727010(0) win 0Видно, что каждый последующий ответный пакет SYN-ACK, посылаемый с хоста x-terminal, имеет начальное значение идентификатора TCP-соединения на 128000 больше чем у предыдущего4 .

4 Из анализа приведенной распечатки пакетов видно, что каждое последующее начальное значение ISN на хосте x-terminal.shell отличается от предыдущего на 128000. Например, 2024256000 — 2024128000 = 128000 или 2024128000 — 2024000000 = 128000. Не правда ли, простейший закон генерации ISN?! Далее мы видим поддельный запрос на создание TCP-соединения якобы с хоста server.login на x-terminal.shell. При этом x-terminal доверяет хосту sever и, следовательно, x-terminal будет выполнять все запросы, переданные с этого хоста (или с любого другого, подменившего хост server).X-terminal затем отвечает на хост server пакетом SYN-ACK, и ожидает подтверждения этого пакета ACK’ом, что должно означать открытие соединения. Так как хост server игнорирует все пакеты, посланные на server.login, то поддельный пакет атакующего, подтвержденный ACK’ом, должен иметь успех.Обычно, значение подтверждения (ACK) берется из пакета SYN-ACK. Однако атакующий, используя предсказание закона изменения начального значения идентификатора TCP-соединения на хосте x-terminal, сможет получить значение ACK без получения пакета SYN-ACK5:14:18:36.245045 server.login > x-terminal.shell: S 1382727010:1382727010(0) win 4096 14:18:36.755522 server.login > x-terminal.shell: . ack 2024384001 win 40965Используя полученную математическую зависимость для предсказания значения ISN, атакующий может послать следующий пакет от имени server.login с значением ACK, равным 2024384001, вычисленным по его предыдущему значению 2024256000, добавлением к нему 128000. Хост атакующего сейчас имеет односторонее соединение с x-terminal.shell, который считает, что это соединение открыто с server.login. Атакующий теперь может передавать пакеты с данными с верными значения ACK на x-terminal. Далее, он посылает следующие пакеты:14:18:37.265404 server.login > x-terminal.shell: P 0:2(2) ack 1 win 4096 14:18:37.775872 server.login > x-terminal.shell: P 2:7(5) ack 1 win 4096 14:18:38.287404 server.login > x-terminal.shell: P 7:32(25) ack 1 win 4096что означает выполнение следующей команды:

14:18:37 server# rsh x-terminal "echo + + >>/.rhosts"6

6Атакующий, завершая атаку, от имени server.login посылает на x-terminal.shell три пакета, что эквивалентно выполнению на хосте server следующей r — команды: rsh x-terminal «echo + + >>/.rhosts». Эта команда дописывает в файл /.rhosts строчку + + и делает доверенными все станции. Всего атака заняла менее 16 секунд.

Атакующий закрывает ложное соединение:14:18:41.347003 server.login > x-terminal.shell: . ack 2 win 4096 14:18:42.255978 server.login > x-terminal.shell: . ack 3 win 4096 14:18:43.165874 server.login > x-terminal.shell: F 32:32(0) ack 3 win 4096 14:18:52.179922 server.login > x-terminal.shell: R 1382727043:1382727043(0) win 4096 14:18:52.236452 server.login > x-terminal.shell: R 1382727044:1382727044(0) win 4096Далее атакующий посылает RST-пакеты и, следовательно, закрывает ранее открытые «односторонние» соединения с server.login, тем самым освобождая очередь запросов:

14:18:52.298431 130.92.6.97.600 > server.login: R 1382726960:1382726960(0) win 4096 ....... 14:18:54.097093 130.92.6.97.629 > server.login: R 1382726989:1382726989(0) win 4096Хост server.login снова готов к приему запросов на создание соединения».

Автор намеренно не стал вдаваться в подробное литературное описание этого инцидента (беллетристики о Митнике написано более чем достаточно), а остановился только на технических подробностях этой удаленной атаки. В заключении приведем слова Шимомуры, сказанные им в своем интервью после поимки Митника, где он заявил следующее: «Из того, что я видел, мне он не кажется таким уж большим специалистом»7. И добавил: «Проблема не в Кевине, проблема в том, что большинство систем действительно плохо защищены. То, что делал Митник, остается осуществимым и сейчас».7Кстати, по поводу того был ли на самом деле Кевин Митник действительно кракером высшего класса, ходит много споров. То, что он начинал как фрикер (phreaker) высшего класса, очевидно всем. Далее его кракерскую деятельность до первого похода в тюрьму трудно назвать профессиональной, так как он не отличился ничем, кроме профессионального лазанья по помойкам в поисках клочка выброшенной бумаги с паролями пользователей и заговариванием зубов сетевым администраторам по телефону, в попытках выудить у них пароли — тут он был действительно профессионалом (этому виду «атак» теперь даже дан термин: «социальная инженерия»). Однако, сидя в тюрьме, он, видимо, наконец поднабрался необходимого опыта в искусстве сетевого взлома и теперь уже вполне мог подходить под тот образ «супер-хакера», созданный американской прессой. Хотя любому специалисту очевидно, что в данном случае в связи с простейшем законом генерации ISN в ОС Solaris 1, осуществленная Кевином удаленная атака является тривиальной и, по сути, Шимомура на нее сам напросился. Наверное, если Шимомура был бы действительно таким профессиональным специалистом по информационной безопасности, каким его описывает пресса, то он, очевидно, знал о возможности осуществления подобной атаки, но он ничего не предпринимал (интересно почему — может он именно того и хотел, чтобы его взломали? До этого случая Шимомуру никто и не знал, зато теперь он один из самых известных экспертов по безопасности). Точного ответа на эти вопросы, видимо, мы не узнаем. -

Ростелеком перешёл на безвозмездное теплоснабжение жителей пос. Восточный

Как стало известно, ОАО «Ростелеком» исполнило предписание, выданное Самарским УФАС России.Напомним, 3 сентября 2014 года ОАО «Ростелеком» было признано нарушившим ч. 1 ст. 10 ФЗ «О защите конкуренции». Поводом для возбуждения дела послужило обращение бывшего сотрудника этой компании, согласно которому ОАО «Ростелеком» взимало плату за снабжение тепловой энергией жителей многоквартирных домов, расположенных по адресу: Самарская область, с. Красный Яр, п. Восточный, в отсутствие утвержденного тарифа.

Комиссия Самарского УФАС установила, что между ОАО «Ростелеком» и жителями многоквартирных домов п. Восточный были заключены договоры на снабжение тепловой энергией. Согласно части 9 статьи 15 ФЗ «О теплоснабжении» оплата тепловой энергии (мощности) и (или) теплоносителя осуществляется в соответствии с тарифами, установленными органом регулирования.

Однако ОАО «Ростелеком» не обращалось в уполномоченный орган с заявлением на установление тарифов для оказания услуг по теплоснабжению на территории пос. Восточный. Таким образом, ОАО «Ростелеком» взимало плату за оказание услуг по теплоснабжению тепловой энергией указанных потребителей в отсутствие утвержденного тарифа.

В соответствии с частью 1 статьи 10 ФЗ «О защите конкуренции» запрещаются действия (бездействие) занимающего доминирующее положение хозяйствующего субъекта, результатом которых являются или могут являться недопущение, ограничение, устранение конкуренции и (или) ущемление интересов других лиц.

По результатам рассмотрения дела 3 сентября 2014 года Комиссия Самарского УФАС России признала Открытое Акционерное Общество «Ростелеком» нарушившим антимонопольное законодательство, выдала предписание о прекращении нарушения, а именно обратиться в адрес уполномоченного органа исполнительной власти в области государственного регулирования тарифов в сфере теплоснабжения с предложением об установлении цен (тарифов) на оказание услуг по теплоснабжению и не применять тариф, не установленный органом исполнительной власти.

Другим уполномоченным органом в области регулирования тарифов на Общество был наложен штраф в размере 100.000 рулей, который ОАО «Ростелеком» поспешил оспорить в Арбитражном суде. На сегодняшний день Общество исполнило предписание антимонопольного Управления в полном объеме, прекратив взимать плату за услуги теплоснабжения с жителей пос. Восточный, предоставив в этот отопительный сезон услуги теплоснабжения даром.

Будет ли согласовывать ПАО «Ростелеком» тариф на теплоснабжение с ФСТ России или продолжит оказание услуг безвозмездно — до сих пор непонятно.

-

EU officials question americans about NSA spying on global bank messenger

The EU is pushing the United States for answers following reports that the National Security Agency siphoned bank messaging data held in the European Union, possibly in violation of a July 2010 treaty.The National Security Agency is keen to portray its surveillance efforts as primarily focused on detecting and preventing possible terror attacks. But a new trove of freshly leaked secret documents suggests that the agency also uses its powerful spying apparatus to infiltrate and monitor multinational companies.

On Sunday, Brazilian TV show Fantastico published previously undisclosed details based on documents obtained by Guardian journalist Glenn Greenwald from former NSA contractor Edward Snowden. The 13-minute news segment focused on the revelation that, according to the leaked files, the NSA apparently targeted Brazil’s state-run Petrobras oil producer for surveillance—undermining a recent statement by the agency that it “does not engage in economic espionage in any domain.” The Petrobras detail has been picked up internationally, and is likely to cause a serious stir in Brazil. (The country is still reeling from the revelation last week that the NSA spied on its president.) But Fantastico delivered several other highly significant nuggets that deserve equal attention.

Aside from targeting Petrobras, Fantastico revealed that in a May 2012 presentation reportedly used by the agency to train new recruits how to infiltrate private computer networks, Google is listed as a target. So are the French Ministry of Foreign Affairs and SWIFT, a financial cooperative that connects thousands of banks and is supposed to help “securely” facilitate banking transactions made between more than 200 countries. Other documents show that the NSA’s so-called STORMBREW program—which involves sifting Internet traffic directly off of cables as it is flowing past—is being operated with the help of a “key corporate partner” at about eight key locations across the United States where there is access to “international cables, routers, and switches.” According to a leaked NSA map, this surveillance appears to be taking place at network junction points in Washington, Florida, Texas, at two places in California, and at three further locations in or around Virginia, New York, and Pennsylvania.

Further afield, the NSA has apparently targeted the computer networks of Saudi Arabia’s Riyad Bank and Chinese technology company Huawei for surveillance, the documents show. The agency also operates a program called SHIFTINGSHADOW that appears to collect communications and location data from two major cellphone providers in Afghanistan through what it describes as a “foreign access point.” The targeting of China’s Huawei and phone operators in Afghanistan is perhaps unsurprising, given fears about Huawei’s links to the Chinese government and potential terror attacks on U.S. interests emanating from Afghanistan. But the potential infiltration of Google, in particular, is a controversial development, and the Internet giant will no doubt be demanding answers from the U.S. government.

(Google declined a request for comment. James Clapper, the Director of National Intelligence, has put out a statement not directly addressing any of the latest revelations but saying that the United States “collects foreign intelligence—just as many other governments do—to enhance the security of our citizens and protect our interests and those of our allies around the world.”)

Equally notable, Fantastico displayed a number of leaked secret documents that help shed light on recent reports about efforts made by the NSA and its British counterpart GCHQ to break encryption. In a joint scoop last week, the New York Times, ProPublica, and the Guardian claimed that the spy agencies had “cracked much of the online encryption relied upon by hundreds of millions of people” to protect their online data. However, it was not clear from the reports exactly what encryption protocols had been “cracked” and the tone of the scoops, as I noted at the time, seemed excessively alarmist.

Now, documents published by Fantastico appear to show that, far from “cracking” SSL encryption—a commonly used protocol that shows up in your browser as HTTPS—the spy agencies have been forced to resort to so-called “man-in-the-middle” attacks to circumvent the encryption by impersonating security certificates in order to intercept data.

Prior to the increased adoption of SSL in recent years, government spies would have been able to covertly siphon emails and other data in unencrypted format straight off of Internet cables with little difficulty. SSL encryption seriously dented that capability and was likely a factor in why the NSA started the PRISM Internet surveillance program, which involves obtaining data from Internet companies directly.

However, in some cases GCHQ and the NSA appear to have taken a more aggressive and controversial route—on at least one occasion bypassing the need to approach Google directly by performing a man-in-the-middle attack to impersonate Google security certificates. One document published by Fantastico, apparently taken from an NSA presentation that also contains some GCHQ slides, describes “how the attack was done” to apparently snoop on SSL traffic. The document illustrates with a diagram how one of the agencies appears to have hacked into a target’s Internet router and covertly redirected targeted Google traffic using a fake security certificate so it could intercept the information in unencrypted format.

Documents from GCHQ’s “network exploitation” unit show that it operates a program called “FLYING PIG” that was started up in response to an increasing use of SSL encryption by email providers like Yahoo, Google, and Hotmail. The FLYING PIG system appears to allow it to identify information related to use of the anonymity browser Tor (it has the option to query “Tor events”) and also allows spies to collect information about specific SSL encryption certificates. GCHQ’s network exploitation unit boasts in one document that it is able to collect traffic not only from foreign government networks—but from airlines, energy companies, and financial organizations, too.

-

Эмиссия BitCoin и майнеры на площадке процессинга

Ограничение эмиссии Bitcoin осуществляется за счет сложности, однако может возникнуть вопрос: а как же регулируется этот параметр в никем не регулируемой системе? Во-первых, в блоки включается время в формате UNIX, то есть количество секунд, прошедших с полуночи первого января 1970 года (так называемая эра UNIX). Время берется из часов системы, на которой был найден блок. Этот параметр напрямую влияет на сложность майнинга: ее периодически пересчитывают так, чтобы среднее время между блоками оставалось равным десяти минутам.Возникает вопрос: может ли майнер мухлевать со сложностью, специально подсовывая неправильное время? Нет, поскольку майнер, который найдет следующий блок цепочки, будет случайным. Небольшие отклонения в системном времени, конечно же, некритичны, но если отклонение сильное, то награда за нахождение блока с неправильным временем получена не будет, так как такой блок станет орфаном.

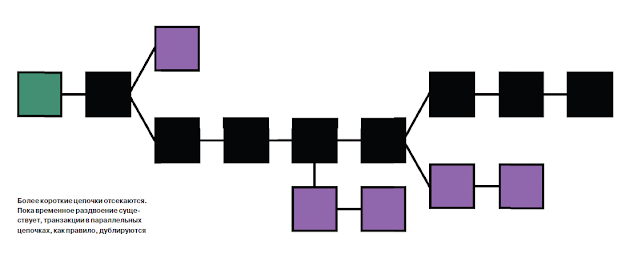

Блоки-орфаны — это еще один важный элемент в механизме самоконтроля Bitcoin. Они могут возникать даже при отсутствии неправильного времени — например, когда два разных блока найдены почти одновременно, это вполне штатная ситуация. Допустим, два независимых друг от друга майнера одновременно нашли два блока с требуемыми хешами и о блокеконкуренте узнали только после нахождения своего. У таких блоков будут одни и те же порядковые номера, но сами блоки вряд ли будут идентичными, поскольку адреса для зачисления награды в них будут разными. Но в блокчейне недопустимы блоки с одинаковыми порядковыми номерами. Какой же из них туда войдет? Дело в том, что, скорее всего, разные майнеры будут искать nonce для нового блока, включая в него разные хеши. В цепочку войдет тот блок, хеш которого раньше войдет в следующий.

А что, если почти одновременно найдены два новых блока с одинаковыми порядковыми номерами, но теперь уже с разными хешами предыдущего блока? ОК, не проблема. Просто ищем следующий блок. Теоретически параллельные цепочки могут постоянно удлиняться, но чем больше длина, тем меньше вероятность существования таких раздвоений цепочки.

Согласно протоколу биткоина и заложенному алгоритму в программном коде Bitcoin-клиентов, награда за включенный в цепочку блок будет считаться полученной только после включения в цепочку 120 последующих блоков. То есть максимально допустимая длина временно раздвоенной цепочки — 120 блоков. На практике длина временного раздвоения цепочки редко достигает даже трех блоков, так что вероятность, что она достигнет 120, стремится к нулю. То же самое можно сказать и про коллизию адресов, но, чтобы вероятность коллизии можно было действительно считать нулевой, необходимо, чтобы генератор случайных чисел создавал действительно случайные числа.