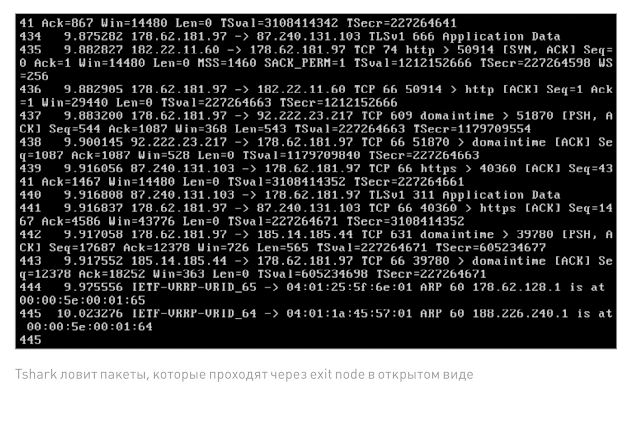

Обязательным условием для нормального обмена информацией с внешними интернет-ресурсами через exit node является наличие ответа от веб-сервера, который наша выходная нода должна в обязательном порядке доставить до tor-абонента. В противном случае, если через ноду идут только запросы к веб-серверам, остающиеся без ответа, ты можешь понять, что имеет место DDoS атака.

Тема деанонимизации пользователя и описание её техник требуют отдельного времени, но можно сделать вывод, что ряд её техник могут помочь в получении информации об актуальных ресурсах. Задача нетривиальная, и подойти к её решению можно разными способами. В данном случае всё зависит от фантазии владельца exit node. Например, можно использовать техники социальной инженерии и спровоцировать (от имени администратора запрашиваемого ресурса) пользователя сети tor отправить какую-либо информацию о себе и посещённых ресурсах. В качестве альтернативного средства можно попытаться загрузить на компьютер пользователя сети tor какую-либо «полезную нарузку», например ZeUS, CarberP или Meterpteter.

Традиционные веб-технологии также могут помочь в решении данной задачи. Например, cookies, которые владельцы веб-сайтов используют для получения статической информации о посетителях. Необходимо отметить, что cookies обладают ограниченным временем жизни и, кроме того, пользователь может удалить их в любой момент. По этой причине разработчики идут на различные уловки, чтобы повысить время жизни и объём информации, хранимой в cookie-файлах.

Одним из способов является использования хранилища Flash, в таком случае информация хранится в LSO-файлах (local shared objects), которые схожи с cookie-файлами и тоже хранятся локально на компьютере пользователя. Кроме того, существует ещё более мощный инструмент для работы с cookies — JavaScript-библиотека evercookie. Данная библиотека предоставляет возможность создавать трудноудаляемые cookies путём использования одновременно обычных HTTP-cookie, LSO-файлов и HTML5.

И как ты понял, всю эту информацию можно извлечь активной системой мониторинга.