После десятого такого «кардера» уже смеяться не особо хочется. Ребят, мой вам совет – сначала обретите достаточную компетентность в вопросе, а потом уже суйтесь. А то дров можно наломать о-го-го каких. Начиная от стирания вашей учетной записи на форуме и заканчивая ныканьем по своим друзьям от свирепых дядек с пушками. Кроме шуток.

Итак, подняв подшивку «Кардерского утра» за 1998 год, вы хоть что-то поняли. «Что-то» — это уже хорошо, поверьте. И если вы теперь можете отличить CVV2 от EXP и даже (о, чудо) знаете, где на кредитке высмотреть эти непонятные штуки, то у вас (теперь-то я прав на 100%) возникает вопрос – а как мне с этих знаний бабки поднять?

Почти всегда первой работой человека в кардинге становится вбив. Работа вбивщика или вбивальщика, или вбивалы – кому как больше нравится, заключается в следующем:

Имея на руках информацию о кредитной карте, он идет на сайт заказчика. На этом ресурсе обязательно будет что-то сладкое и недорогое… Например, месяц доступа к порно, или же скриптик там небольшой или же софт. И вбивщик «покупает» услугу или вещь, используя информацию с кредитной карты какого-то амера. Деньги при этом текут на счет владельца сайта. И все. Обычно вбив идет на суммы меньше 50. Хотя я знавал маньяков, которые вбивали и по 150 USD за один клик. За один вбив человеку, у которого ни карт, ни проксей нет, платят очень мало – 0.5 – 1 у.е. Хотя 10$ за ночь можно сделать легко. Как защищаться в итернете и зачем покупать прокси, если и так можно взять в открытую, говорить не буду. На эту тему говорилось многое.

Как только появятся первые денежки (хотя бы 20), то можно уже начинать вбивать используя собственные карты и прокси. Сколько это стоит – я не знаю. Как договоритесь. Но обычно не меньше 7-10.

Итак, первый месяц работы позади. У кого-то в кармане осела кругленькая сумма, у кого-то — не очень. Но я полагаю, у каждого возник вопрос – «Сколько можно быть вбивалой-то, ё-моё?». Возможные направления — это вещевой кардинг, эдалт, букмекерство и прочее. Я, если будет время, освещу и другие варианты. Указывайте в комментариях, о чем вы хотите узнать.

Метка: adSense

-

С чего начать или работа вбивалой на площадке процессинга

Вопрос – что делает каждый (за редким исключением) новичок, явившись на какой-нибудь кардерский форум? Правильно — задает изумительные по своей остроумности вопросы типа «НАРОД!! Как я могу вывести бабло с кредитки на Яндекс.Деньги? Эту кредитку мне дал один парень из Америки. Он сказал мне, что как-то можно! Так что говорите, иначе вы все – ламаки поганые!!!» -

Транспортный уровень модели OSI или как осуществляется передача по TCP/IP

Тебе уже наверное знакома аббревиатура TCP, однако, гораздо меньшее количество людей знает, что это протокол передачи данных, но практически никто не знает, как он устроен.Давайте побеседуем о том, как устроена сеть, и что можно с этим сделать, если хорошо разбираться в сетевых технологиях.Наверное, многие из вас слышали такие слова как SYN-FLOODING или IP-SPOOFING. Все это разновидности атак — первая D.O.S. (атака на вывод из строя ресурса сети интернет), вторая состоит в подмене IP-адреса. На первый взгляд между этими примерами нет ничего общего, но между тем, это не так — обе эти атаки не возможны без знания протокола TCP, протокола на котором построена сеть Интернет.

Спецификация протокола TCP описана в RFC793. Рекомендую тебе ознакомится с этим документом, потому как хоть я и постараюсь повести до тебя самое важное, снабдив это важное соответствующими комментариями, которых ты не найдешь в мануале, но все же из-за малого объема и практического угла зрения, могу и упустить некоторые тонкости.

Начнём

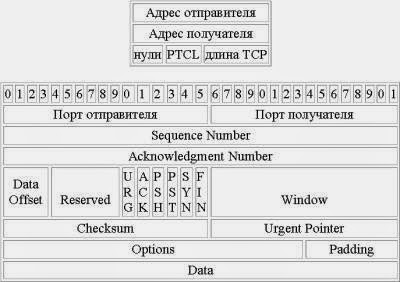

Данные в сети, передаются в виде пакетов. Такая организация передачи означает, что данные, какого размера они ни были, разбиваются на отдельные фрагменты, которые формируются в пакеты (формирование пакетов предполагает, что к данным прибавляется служебный заголовок), после чего в виде пакетов данные передаются по сети (причем порядок передачи пактов может нарушаться). Принимающая система «собирает» из пакетов исходный массив данных на основании заголовков пакетов. Это не очень понятно, но только до тех пор, пока не рассмотрим структуру пакетов.

Структура TCP-пакета:

Поясню только самые важные места:

Адрес получателя, порт получателя и адрес отправителя, порт отправителя — это надеюсь понятно.

Sequence Number (SYN) — номер очереди или последовательный номер, показывает порядковый номер пакета при передаче, именно поэтому принимающая система собирает пакеты именно так, как надо, а не в том порядке, как они пришли.

Acknowledgment Number (ACK) — номер подтверждения, показывает, на пакет с каким SYN отвечает удаленная система, таким образом мы имеем представление, что удаленная система получила наш пакет с данным SYN.

Контрольные биты- 6 бит (на схеме между reversed и window). Значения битов:

URG: поле срочного указателя задействовано

ACK: поле подтверждения задействовано

PSH: функция проталкивания

RST: перезагрузка данного соединения

SYN: синхронизация номеров очереди

FIN: нет больше данных для передачиDATA — это непосредственно те данные, которые мы хотим передать.

Думаю, для начала это все, что нужно, чтобы понять принцип работы протокола. Более подробно о значении остальных полей ты можешь прочитать в в RFC793. Ну а мы лучше разберем как же все-таки это работает на практике.

Когда мы хотим установить соединение, мы отправляем удаленной системе пакет следующей структуры:

Client — SYN (856779) — Host

Где Client- это мы, a Host — это удаленная система. Как ты видишь, мы посылаем пакет лишь с указанием SYN — это значит, что этот пакет первый, мы ни на что не отвечаем (отсутствует ACK). Данный пакет выглядит примерно так:

20 53 52 43 00 00 44 45 53 54 00 00 08 00 45 00 00 2C C3 00 40 00 20 06 10 0C CB 5E FD BA CB 5E F3 47 04 07 00 17 00 0D 12 CB 00 00 00 00 60 02 20 00 D9 70 00 00 02 04 05 B4 2D

Интересный момент в том, откуда берется SYN. SYN образуется от первоначального номера очереди (ISN) — это 32-битный номер от 1 до 4294967295 (2 в 32-ой степени). ISN при перезагрузке системы равен 1, затем каждую секунду он увеличивается на 128000 (строго говоря изменение происходит каждые 4 микросекунды) + при каждом установленном соединении он увеличивается на 64000. Получается, что цикл уникальности ISN, при условии того, что никакие соединения не устанавливались, составляет примерно 4,55 часа. Поскольку ни один пакет так долго по сети не путешествует, мы можем полагать, что SYN будет абсолютно уникальным.

Получив наш пакет, удаленная система отвечает, что получила и готова установить соединение. Данные пакет выглядит так:

Host — SYN (758684758) и ACK (856780) — Client

Как видишь, удаленная система дает понять, что получила наш пакет. Для этого она посылает нам ACK с номером «наш SYN+1». В добавок к этому удаленная система посылает нам свой SYN (мы же тоже будем отвечать). А ответ наш будет такой:

Client — SYN (856780) и ACK (758684759) — Host

Думаю тебе уже должно быть все понятно. Если кто не понял, то пакет означает следующее: ваш пакет с SYN (758684758) получен, соединение установлено, наш SYN равен 856780.

Эту процедуру называют «троекратным подтверждением» или «троекратным рукопожатием». Первые два этапа необходимы для синхронизации SYN наших систем, а третий — подтверждение того, что синхронизация произошла.

Далее у нас идет обмен данными, то есть то, ради чего соединение и устанавливалось. Причем надо заметить, что на всех стадиях обеспечение сохранности данных, передаваемых с использованием протокола TCP, осуществляется следующим образом: посланный пакет помещается в буфер и если за определенное время от удаленной системы не приходит пакет с подтверждением (ACK), то пакет посылается снова; если же подтверждение пришло, то пакет считается посланным успешно и удаляется из буфера.

Само соединение нам больше не нужно, можно его и закрыть. Этот этап снова будет состоять из нескольких стадий — надеюсь ты уже в состоянии сам прочитать эти пакеты.

Client — FIN(4894376) и ACK (1896955378) — Host

Host — ACK (4894377) — Client

Host — FIN (1896955378) и ACK (4894377) — Client

Client — ACK (1896955378) — Host

Думаю, ничего сложного здесь нет. Единственное, что стоит отметить — это флаг FIN, который означает желание завершить соединение.

Подводя небольшие итоги вышеизложенному, отметим в каких же случаях изменяются или не изменяются порядковые номера:

Передача одного FIN Пакета = +1

Передача одного SYN Пакета = +1

Передача одного ACK Пакета = 0

Передача одного SYN/ACK Пакета = +1

Передача одного FIN/ACK Пакета = +1

Изменение за 1 секунду = +128,000

Установление одного соединения = +64,000Возможно, кто-то спросит: «А что будет, если машин получит пакет с таким ACK, которого не было?» (SYN=ACK-1, а пакет с таким SYN мы не посылали). Получив ответ непонятно на что, мы в свою очередь ответим удаленной системе NACK-пакетом (означает «не знаю о чем ты», никакого соединения не устанавливается), но, надеюсь, более подробно мы поговорим с тобой об этом в следующий раз.

-

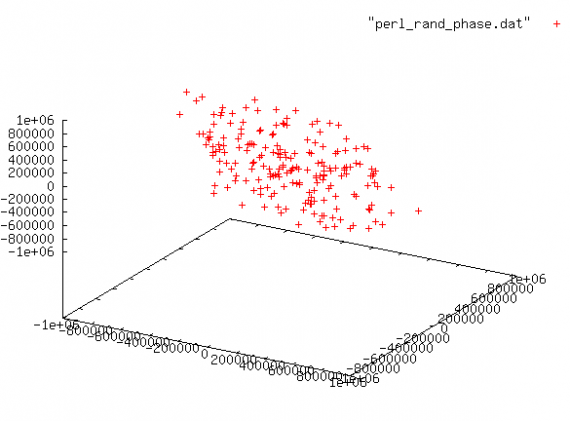

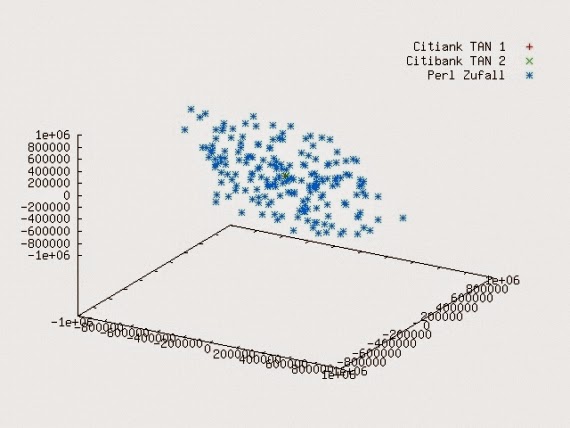

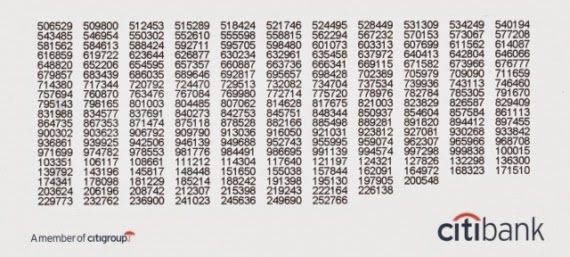

На площадке процессинга работают через обход TAN кодов Citibank

Онлайн-банкинг является очень популярным в Европе. По данным Центрального кредитного комитета в 2011 году было проведено 93,6 миллиона транзакций через Интернет. Для защиты и аутентификации сделок в Европе принят на равне с СМС подтверждением, так называемый безопасный PIN/TAN метод.Вообще шифрование данных и аутентификацию на банковском сервере при совершении он-лайн сделки обеспечивает Secure Socket Layer (SSL) поверх HTTPS протокола. PIN-код или пароль используется вместе с номером счета для аутентификации клиента в банке. Шестизначный TAN (временный ключ) служит уникальной подписью для каждой транзакции. Каждая сделка требует новый TAN, либо ключ, полученный по СМС, который может быть использован только один раз. Как правило, банки пересылают при открытии счета вместе с картой своим клиентам таблицу TAN-кодов по почте. Клиент при совершении онлайн платежей предоставляет соответствующий TAN код из таблицы, который может быть использован только один раз.Банки неоднократно указывали своим клиентам на то, что PIN-код (логин, пароль) и TAN-список необходимо держать в безопасности. Не секрет, что возникали спорные случаи и клиентам банка ни раз уже приходилось доказывать для возврата похищенной суммы, что это было действительно хищение и сам клиент никому не передавал свои данные аутентификации и действительно хранил список TAN в надежном месте. Как правило, доказать это удается с трудом и далеко не каждому причем в очень редких случаях, несмотря на то, что в настоящее время ходят настоящие эпидемии фишинг и АРТ атак в Интернете.Одним из аспектов безопасности PIN/TAN процедуры является то, что трудно предсказать, какой TAN актуален для конкретной транзакции. Заливщику предстоит угадать шесть цифр TAN от 000000 до 999999 с теоретической вероятностью 1 из 1 000 000 возможных комбинаций TAN. Хотя некоторые банки используют и более короткие TAN, что еще больше повышает риск успешных атак на счета клиентов этих банков.Когда у меня кончился список TAN, то я взял новый в Ситибанке и вот что обнаружил. При просмотре TAN списков Ситибанка начиная с 2005 года я заметил, что все числа начались с одного и того же номера и всегда расположены в порядке возрастания. Обычно TAN был на 167 — 1348 больше, чем предыдущий, в той же строке. Среднее значение между TAN было 263. Давайте выведем разницу между двумя соседними TAN в диаграмме:Для контроля распределения функции случайной величины возьмем 200 случайных чисел, сгенерированных с помощью моего сценария и расположим их на диаграмме вместе со значениями TAN из таблицы.Стало ясно, что заливщик вполне может предсказать следующий TAN из моего списка, основываясь на значениях последних TAN, которые были использованы. При исследовании был обнаружен прирост значения равный 172, который встречался наиболее часто — 9 раз в моем случае. Для клиентов банка это означает, что заливщик, используя ранее использованные и недействительные ТАN коды, имеет хорошие шансы угадать действительный следующий TAN. Для осуществления задуманного Заливщик может послать клиенту банка фишинг-сообщние по электронной почте примерно следующего содержания с целью получения нескольких уже использованных TAN-кодов:Отправитель: Ваш банк

Получатель: John Doe

Тема: Злоупотребление вашим счетомУважаемый г-н Доу,

мы обнаружили случай он-лайн мошенничества в нашем банке. Ваша учетная запись может быть скомпрометирована. Пожалуйста, сообщите нам последние 10 использованных вами TAN-кодов. Пожалуйста, проследите, что Вы посылаете нам действительно уже использованные TAN-коды.С уважением, Ваш банк

Поскольку уже недействительные TAN вроде бы совершенно бесполезны, то нет никаких причин для клиента банка, чтобы не выполнить такую просьбу. В результате такой атаки Заливщик получает не только список из 10 последних TAN кодов, но и номер счета и PIN код клиента банка.Второй TAN список, полученный мною от Ситибанка, подтвердили результаты первого исследования.Судя по всему, Ситибанк существенно не менял алгоритм генерации TAN элементов за прошедшее время. В этих обстоятельствах, конечно, стоит посоветовать Ситибанку пересмотреть процедуру генерации TAN списков.По идее список TAN-кодов должен быть сформирован таким образом, чтобы значения были равномерно распределены по всему доступному диапазону и были бы независимыми друг от друга.В целом же предсказать номер следующего действительного ТАN кода имея на руках предыдущие использованные коды из таблицы и совершить транзакцию достаточно легко. -

Швейцария хочет вернуть свое золото из США

Весь вопрос в том, будет ли усиливаться давление США, чтобы процесс репатриации золотого запаса не был запущен вновь. Если попытки Германии получить 674 тонны золота провалятся полностью (еще есть надежда, что власти страны все же постараются вернуться к своим планам), можно быть уверенными в том, что Швейцария точно не получит 1500 тонн, даже если об этом будет решено на референдуме 30 ноября 2014 года.С другой стороны, учитывая, что действия президента США Барака Обамы фактически разрушили швейцарский банковский сектор, после того как была уничтожена многовековая традиция швейцарской банковской тайны, возврат золота может быть принципиальным вопросом.

Традиционно нейтральная Швейцария могла бы взять реванш у США, хотя вернуть банковский режим, который на протяжении веков был источником притока в небольшую и благополучную центральноевропейскую страну, вряд ли удастся.

-

Манипулируя ценой BitCoin дроп на процессинге получал стабильный доход

До монополии центробанков деньгами служили золото и серебро, у которых есть значительная себестоимость добычи, в то время как стоимость печати стодолларовой банкноты, не обеспеченной редким активом, в 800 раз ниже ее номинала. А себестоимость эмиссии цифрового доллара вообще нулевая. У биткоинов же, несмотря на их цифровую сущность, существует значительная себестоимость, аналогично золотым и серебряным монетам. Причем чем больше биткоинов существует, тем эта себестоимость выше, аналогично тому, как золото или серебро со временем все сложнее добывать из-за их ограниченного количества.Максимально возможное количество биткоинов также ограниченно, поскольку это сумма убывающей геометрической прогрессии, которая конечна. Стоимость необеспеченных бумажных денег существует только за счет законов, обязывающих принимать их в качестве оплаты и монополии центробанков. Если полностью демонополизировать печатный станок, бумажные или цифровые деньги не могли бы одновременно иметь стоимость и не иметь реального обеспечения, если печатные станки имели бы возможность осуществлять неограниченную эмиссию.

Именно поэтому в системе Bitcoin, в которой отсутствует какая-либо монополия, нет возможности неограниченной эмиссии. Даже нематериальность биткоинов — их преимущество как платежного средства перед золотом из-за отсутствия массы и объема, а также наличия неограниченной точной делимости (в данный момент делимость до восьмого знака после запятой, однако при необходимости ее можно увеличить), чтобы их точно «хватило на всех».

Но есть и недостаток. Биткоины уступают золоту в том, что они в данный момент не имеют тотального признания, государства пока еще не хранят в них свои резервы в отличие от золота (хотя Южная Осетия об этом однажды задумывалась). И даже наоборот — ряд центробанков открыто выступил против биткоинов. Но в серебре резервы государства или центробанки тоже не хранят.