Основания для блокировки счетов политиков установлены Федеральным законом Швейцарии «О возврате средств, добытых политически значимыми лицами преступным путем». Акт носит имя «закона Дювалье», гаитянского лидера, счета которого были заморожены в 2002 году сроком на 25 лет. Санкциям, которые коснулись сейчас украинских политиков, ранее подвергались лидеры множества диктаторских режимов. Это президент Конго Сесе Секо Мобуто, филиппинский лидер Фердинанд Маркос, нигерийский лидер Сани Абача, мексиканский президент Карлос Салинас, глава Ливии Муаммар Каддафи, египетский президент Хосни Мубарак и сирийский президент Башар Асад. Подобных мер в недалеком прошлом «удостаивались» и нынешние оппоненты Януковича. В 90-е годы тогдашний премьер-министр Павел Лазаренко и Юлия Тимошенко были обвинены в мошенничестве через компанию «Единые энергосистемы Украины». В результате Лазаренко провел в американской тюрьме 8 лет по обвинению в отмывании денег. Ряд активов осели в Швейцарии и до сих пор заморожены по решению американского суда.

Блог

-

Как в Швейцарии замораживают банковские счета неудобных клиентов

Швейцарский федеральный совет в конце февраля 2014 года издал распоряжение о блокировке банковских счетов, принадлежащих двадцати украинским политикам (позже аналогичные меры принял Евросоюз). Список возглавил отстраненный от власти президент Виктор Янукович. Каковы юридические основания для подобных решений и каковы их последствия?Ведение любых финансовых операций в Швейцарии для политика — дело существенно более хлопотное, чем для обычного гражданина, в том числе бизнесмена.«Для банка иметь дело с политиком — очень высокий риск, поэтому в ряде случаев финансовые институты вообще отказываются открывать счета людям, занимающим государственные посты», — говорит начальник отдела международного налогового планирования юридической компании «Инфинити групп» Мария Джус.Руководитель международного отдела юридической компании Largo Management Group Валентина Богданова утверждает, что, начиная с 2008 года, в связи с ужесточением борьбы с легализацией преступных доходов официально открыть счет в швейцарском банке, будучи политически значимым лицом, практически невозможно. «В нашей практике были случаи отказа в открытии счета клиенту, которого банк посчитал политически значимым лицом», — добавляет она. Свой отказ клиенту банк обосновывать не обязан. В результате политики вынуждены пользоваться услугами третьих лиц и совершать операции через трастовые структуры.Но даже если политику самостоятельно или при помощи посредников удалось открыть счет, банк вправе приостановить операции в любой момент без объяснения причин и потребовать дополнительные документы, проясняющие происхождение средств и законность транзакции. Служба безопасности банка попытается определить целесообразность финансовой операции, понять, имеет ли она в принципе отношение к деятельности клиента.«По швейцарским законам для приостановки операций по счетам банку достаточно лишь подозрения, что деньги получены незаконным путем, т. е. размер официальных доходов политика не соответствует размеру его денежных запасов. Если при этом обстановка в стране, где политик занимает пост, нестабильна, операции по счетам будут заморожены», — говорит управляющий партнер юридической компании ЮСТ Евгений Жилин. Даже сообщения в прессе могут являться для банка достаточным основанием, чтобы сообщить о своих подозрениях в надзорные органы. Также банк может заблокировать счета, если в процессе работы о клиенте поступила новая информация, не предоставленная на момент открытия счета и противоречащая правилам банка. При этом для блокировки счетов граждан, не занимающихся политикой, в том числе бизнесменов, основания должны быть гораздо более серьезные — обращение правоохранительных органов или уголовное расследование.Инициировать блокировку счетов может Швейцарский национальный совет (высший орган исполнительной власти страны), правоохранительные органы или официальные власти страны, гражданство которой имеет держатель счетов. В распоряжении национального совета перечисляются лица, подпавшие под санкции, а также перечень запрещенных транзакций — распоряжение финансовыми активами, ценными бумагами, залоговыми распоряжениями, недвижимостью, ценностями и предметами искусства.Обнаружив сомнительную транзакцию, банк не только не обязан, но и не имеет права сообщать о своей находке клиенту. В противном случае он рискует стать соучастником преступления.«Единственный, кого банк обязан известить, — регулирующие органы», — уточняет Мария Джус. Далее вариантов два: банк может просто остановить все операции до выяснения обстоятельств или направить деньги обратно их отправителю. В случае если банк нарушил запрет на проведение транзакций, он подвергается штрафу в размере, в 10 раз превышающем размер суммы, которая вызвала подозрения.Владелец счетов лишается возможности использовать средства в течение оговоренного в распоряжении срока, который может быть продлен (пока счета украинских политиков заморожены на три года). «В исключительных случаях, например если у клиента недостаточно средств для поддержания жизни, решение может быть смягчено на основании индивидуального заявления», — уточняет Евгений Жилин.У клиента есть право обжаловать распоряжение о замораживании счетов в суде. Но отстоять свое право пользоваться деньгами до завершения расследования он может лишь в том случае, если в работе банка были допущены серьезные процессуальные нарушения и нарушены швейцарские законы. По мнению Евгения Жилина из ЮСТ, шансы на оспаривание таких распоряжений минимальны. «Федеральный уголовный суд Швейцарии практически никогда не пересматривает решения Федерального совета относительно подозрительных сбережений политиков», — говорит он. Валентина Богданова из Largo Management Group утверждает, что рассчитывать на разблокирование счета политика можно при смене политических настроений в одном из задействованных в процессе государств, как это было в случае с зарубежными активами Ирана.Если же в результате расследования будет доказано, что деньги получены преступным путем, швейцарские банки по закону будут обязаны перечислить их в бюджет страны, где они были незаконно получены. Решение о конфискации средств принимается Административным судом Швейцарии по обращению Министерства финансов. «Антиотмывочные» процедуры заставляют потенциальных и бывших клиентов швейцарских банков переводить свои накопления в более лояльные к ним банки Сингапура и Гонконга», — утверждает ведущий юрист юридической компании Sameta Ксения Левина. -

DDoS-атаки в текущем году и прогноз на следующий год

За прошлый год компания Qrator Labs с помощью собственного одноименного сервиса нейтрализовала 6 644 DDoS-атак. Годом ранее эта цифра составила 3 749. Рост обусловлен как увеличением числа клиентов Qrator Labs, так и ростом активности дроповодов в целом.По словам Александра Лямина, основателя и Генерального директора Qrator Labs, показатели компании отражают тенденцию отрасли: «По нашим оценкам, общее количество атак на российские сайты выросло за прошлый год примерно на четверть. Также возросло среднее число атак, приходящихся на один сайт. Одна из причин происходящего — в том, что осуществить DDoS-атаку в последние годы не становится сложнее. Например, для организации атаки типа DNS Amplification полосой 150 Гб/сек и больше достаточно 5-10 серверов средней мощности».По сравнению с предыдущим 2012 годом, в 2013 году максимальное число атак в день, нейтрализованных сетью фильтрации трафика Qrator, возросло с 73 до 151.

Максимальный размер ботнета, задействованного в атаке, вырос с 207 401 до 243 247 машин. Увеличилась также доля Spoofing-атак – с 43,05% до 57,97%. Это атаки, в которых вместо IP-адреса реального пользователя подставляется фальшивый.Максимальная длительность атаки сократилась с 83 дней в 2012 году до 22 дней в 2013, а уровень средней доступности WEB-ресурсов компаний, пользующихся услугами сети Qrator, вырос с 99,71% до 99,83%.

«Хакеры стали более гибкими в отношении выбора метода атаки. Мы наблюдаем четкую тенденцию уменьшения длительности атак на наших клиентов — если раньше исполнители атак могли долго пытаться преодолеть защиту, то сейчас речь идет в основном о кратковременных «пробах прочности», за которыми следует отказ от намерений либо смена методики или технологии атаки», — говорит Александр Лямин.

По данным Qrator Labs, на фоне заметного роста «интеллектуализации» ботнетов, имитирующих поведение рядового пользователя, также существенно выросло количество высокоскоростных атак типа SYN-flood.

Число атак в 2013 году увеличилось также в среднем на одного клиента сети Qrator. Такая тенденция уже наблюдалась в 2012 году по сравнению с 2011, однако в 2013 году темпы роста увеличились в два раза – с 17% до 34%.

С марта по октябрь 2013 года подавляющее число атак производилось с использованием DNS Amplification. Это атаки, когда злоумышленник посылает запрос (обычно короткий в несколько байт) уязвимым DNS-серверам, которые отвечают на запрос уже в разы большими по размеру пакетами. Если при отправке запросов использовать в качестве исходного IP-адреса адрес компьютера жертвы (ip spoofing), то уязвимые DNS-серверы будут посылать ненужные пакеты этому компьютеру, пока полностью не парализуют его работу. Часто объектом такой атаки оказывается инфраструктура провайдера, которым пользуется жертва. Нападения такого типа совершались в прошлом году как на клиентов крупных операторов, так и небольших провайдеров хостинговых услуг.

С октября по декабрь проявила активность крупная бот-сеть, объединяющая более 700 тысяч компьютеров-зомби, которая использовалась для нападения преимущественно на российские банки среднего размера. Эта активность совпала с действиями ЦБ РФ по отзыву лицензий у ряда банков.

В декабре 2013-го стало расти число атак c использованием технологии NTP Amplification. Такие атаки по принципу организации похожи на DNS Amplification, но вместо DNS-серверов злоумышленники используют серверы синхронизации времени — NTP. Увеличение количества подобных инцидентов продолжается и в первые два месяца 2014 года.

С учетом приведенной статистики можно сказать, что в 2013 году наблюдался ряд тенденций, которые в 2014 году продолжат свое развитие:

Рост числа высокоскоростных атак с использованием Amplification публичных UDP-сервисов;

совершенствование атак уровня приложений с использованием ботнетов. Такие атаки часто низкоскоростные и алгоритмы их автоматического обнаружения довольно сложны;

цель 2013 года у дроповодов — DNS-серверы; технология DDoS года — DNS Aplification.«В 2014 году ситуация с DDoS в Рунете будет зависеть от того, как отреагирует сообщество операторов на вызовы дроповодов. Два года назад ожидалось, что атаки сетевого уровня будут постепенно уступать место прикладным атакам, но летом 2013 года преступники смогли организовать атаку 150 Гб/сек, и это не повлекло никакой реакции в индустрии. Следовательно, если не будут предприниматься согласованные меры всех участников межоператорского взаимодействия по противодействию угрозе, с высокой вероятностью можно ожидать устойчивого роста и скоростей, и количества атак», — продолжает Александр Лямин.

Другим важным трендом на ближайшие годы могут стать атаки с использованием протокола BGP, отвечающего за глобальную доступность сетей в Интернете (так называемые атаки BGP Hijacking). Суть проблемы заключается в отсутствии механизмов проверки источника маршрутной информации, что в результате делает возможным неавторизованное перенаправление трафика (перехват) на свою AS и его последующий анализ или сброс. Обнаружить такой перехват со стороны атакуемой AS теоретически невозможно. До 2013 года было несколько подобных инцидентов, самый известный из них привел к практически глобальной недоступности сервиса YouTube в 2008 году. Однако, начиная с 2013 года использование данной конструктивной уязвимости BGP встало на поток, а задачи, решаемые атакующими, стали шире. Теперь это не только атаки на отказ в обслуживании, но и перехват трафика (man-in-the-middle), а также использование чужого адресного пространства для других видов хакерской деятельности: рассылка спама, обычные DoS атаки итд. На круглом столе NANOG коллеги из Cisco Systems и BGPMon.net подтвердили наблюдения Qrator Labs.

При отсутствии методов непосредственной борьбы с BGP Hijacking единственным решением остается внешний мониторинг, который может позволить оперативно реагировать на возникающие проблемы в глобальной маршрутизации. Для реализации данной амбициозной задачи компания Qrator Labs запустила проект radar.qrator.net, который предоставляет разнообразную аналитику на междоменном сетевом уровне, в том числе, данные по циклам маршрутизации и обнаруженным ботнетам. В ближайшее время Qrator Labs также сможет предоставлять информацию об аномальных маршрутах в сообщениях протокола BGP, что позволит анализировать и пресекать инциденты с неавторизованным перенаправлением трафика.

-

Троян перехватывает нажатия клавиш EPP банкомата

Специалистам компании «Доктор Веб» удалось обнаружить новый образец банковского бота, деятельность которого направлена системы банкоматов одного из зарубежных производителей. Отметим, что подверженные опасности банкоматы используются на территории Украины и России. В «Доктор Веб» отмечают, что троян сейчас активно используется активистами майдана для сбора денег на формирование повстанческих отрядов.Функционал обнаруженной программы реализуется в виде динамической библиотеки, которая хранится в NTFS-потоке другого файла. Если банкомат также использует систему NTFS, то банковский бот хранит свои данные журналов в потоках. Сюда записываются треки банковских карт и ключи, предназначенные для расшифровки информации.

После внедрения в системы банкомата, он перехватывает нажатия клавиш EPP (Encrypted Pin Pad) «в ожидании специальной комбинации, с использованием которой банковский бот активируется и может выполнить введенную майдановцами на клавиатуре команду». Именно поэтому ПриватБанк Украины недавно ограничил лимит снятия денежных средств через банкоматы.

Основными функциями этого трояна является расшифровка PIN-кодов, хранение лог-файлов на чип картах, удаление троянской библиотеки, файлов журналов, перезагрузка системы (два раза подряд, второй раз – не позднее 10 секунд после первого). Помимо этого, троянская программа также способна выводить на дисплей банкомата данные о количестве выполненных транзакций, уникальных карт и пр. Банковский бот при необходимости удаляет все файлы журналов, перезагружает систему и обновляет свои файлы, считывая исполняемые файлы с чип карты.

«Последние версии Trojan.Skimer.19 могут активироваться не только с помощью набранного на клавиатуре банкомата кода, но и с использованием специальных карт, как и в более ранних вариантах троянских программ данного семейства», — отмечают специалисты «Доктор Веб».

Банковскому боту удается расшифровывать данные при помощи встроенного ПО банкомата, или же посредством симметричного алгоритма шифрования DES (Data Encryption Standard).

-

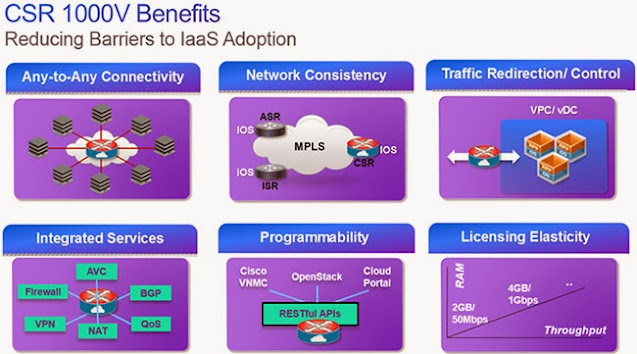

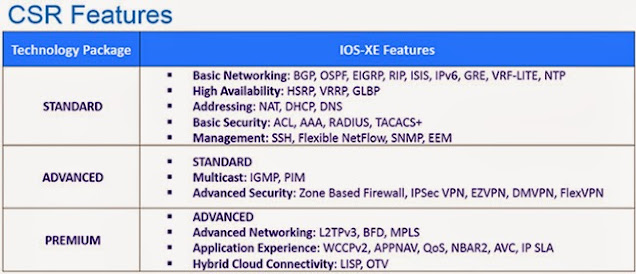

Несколько слов о Cisco CSR 1000V

Еще решил посмотреть сколько ресурсов необходимо VM на которой работает CSR. Чтобы через маршрутизатор шел трафик, на машине в LAN запустил одновременно и загрузку, и выгрузку файлов. Результаты получились вполне приемлемые: для полностью загруженного канала система показала себя достаточно экономно с точки зрения потребления системных ресурсов.Теперь посмотрим какие технологии поддерживает CSR 1000VКак видно из таблички список довольно внушительный. Поэтому, как мне кажется, этот продукт от Cisco является полезным вариантом для начинающих и самосовершенствующихся сетевых инженеров, чтобы погрузится в детальное изучение и экспериментирование с маршрутизацией, безопасностью, мультикастом, VPN и т.д. Все упирается только в то, сколько экземпляров CSR одновременно позволят запустить ресурсы хостовой системы. И если это будет 5-7 экземпляров то это уже будет хорошая, домашняя лаборатория, к тому же после окончания пробного периода никакие из технологий активированного пакета не перестают работать, просто производительность будет снижена до 2,5 Mbps, чего будет вполне достаточно для экспериментов.А вот так Cisco видит использование своего продукта в сети реально выполняющей свои задачи.На этом все. Если вы читаете эти строчки, значит у вас хватило терпения изучить этот документ за что хочу поблагодарить вас. Когда я писал его, я не ставил целью показать, как надо или наоборот не надо настраивать ту или иную функцию устройства, это просто описание моих экспериментов или изысканий. Я нахожу их для себя интересными и полезными. -

Дроппер площадки процессинга требует пересмотра дела по Туркмении

3 августа было отложено рассмотрение жалобы предпринимателя Савелия Бурштейну, который осужден на 6 лет колонии за легализацию и хищение 20 млн. долларов у Центробанка Туркмении об этом стало известно от РАПСИ в суде.

«Президиум Мосгорсуда должен рассмотреть надзорную жалобу по защите предпринимателя в эту пятницу, 3 августа», — сообщила собеседница.

Согласно версии следствия, в 2002 году преступная группа, в составе с Бурштейном, придумала план похищения денег из ЦБ Туркмении при помощи электронной системы платежей под названием «Свифт» из банка Германии, который принадлежал туркменскому регулятору. Привлекая осведомленных людей и организации, злоумышленники смогли перевести 20 млн. долларов в один из банков России, а точнее города Москвы.

Следом за этим используя подставное лицо, не учитывая комиссионных, ими было получено 19,3 млн. долларов. Согласно предположениям следователей в состав группы входило 3 человека среди них 2 гражданина Туркмении и представитель московского банка.

Бурштейн обвиняется в разработке плана хищения, а также занятии изучением всех нюансов столичного банка и возможности вывода денег, применяя для этого фальшивые документы, сделанные на гражданина Российской Федерации, проживающего в Саратовской области.

Он не признает своей вины. Относительно мнения защиты, факт хищения денежных средств остается недоказанным, также не подтверждено, что данные 20 млн. долларов были именно Центрального банка Туркмении, так полное отсутствие финансовые документов не подтверждает нанесенный материальный ущерб.

Также в 2003 году в Туркмении вынесли приговор и обвинили председателя банка и еще 2 женщин в хищении и растрате этих же денег.

Из ЦБ Туркмении чудом похитили несколько десятков миллионов долларов

Речь идет не о похишщении наличности, а о переводе денег со счета ЦБ Туркмении. Делать такие переводы могли лишь две-три сотрудницы банка, имеющие доступ в комнату, где размещался компьютер, подсоединенный к электронной системе платежей SWIFT. По скудной информации из Туркмении, следствие якобы установило, что непосредственно переводы денег осуществлял некий Арслан Какаев, не понятно как проникнув в комнату с компьютером. Возможно, ему помогали те самые сотрудницы банка, имеющие доступ к системе.

Так или иначе, Арслан Какаев, используя электронную систему платежей SWIFT, в течение нескольких месяцев переводил с резервного счета Центробанка деньги в различные банки России, Латвии и Гонконга. Всего перевел более 40 миллионов долларов. Из них 20 миллионов были отправлены в Россию. Сначала они поступили в «Русский депозитный банк», на счет компании «Сванситигруппбанк».

Позже Арслан Какаев, являющийся по сути главным фигурантом дела, был убит, а другие причастные к хищению сотрудники банка Туркмении осуждены. Суд постановил взыскать с них украденную сумму.

В России 20 миллионов долларов, пока велось следствие (а к тому же следственные органы РФ не сразу получили информацию из Туркмении об афере), куда-то растворились. С их пропажей и связано обвинение, выдвинутое против Савелия Бурштейна.

В чем конкретно обвиняется Бурштейн? Обвинение пока не убедительно

Пока сложно понять, какова же роль Бурштейна в этой истории — он действительно лишь перевозчик денег или же причастен и к их краже. Сторона обвинения, конечно, считает, что он именно участник аферы, который прибрал к рукам 20 миллионов долларов. Если это так и есть, то это должно быть доказано. Но пока убедительных доказательств не прозвучало.

Как мы уже сказали выше, 20 миллионов долларов сначала оказались на счете, открытом в «Русском депозитном банке». Владелец счета — гражданин Вьетнама Ву Фыонг Нама. Что это за гражданин и почему ему пришли такие деньги из Туркмении? Ответа на этот вопрос нет, так как выяснилось, что паспорт этого гражданина — подложный, и на него был открыт счет в банке. Тем не менее, председатель правления банка Дмитрий Леус удержал 700 тысяч долларов в качестве комиссионных, а остальные 19,3 миллионов были обналичены и на инкассаторских машинах перевезены в «Индекс-банк». По версии следствия, затем Савелий Бурштейн на своей BMW X5 вывез эти деньги из «Индекс-банка» и передал другим соучастникам преступления.

Бурштейн не отрицает очевидное. Но в остальном следствие, мягко говоря, хромает. Оно даже не знало о «втором имени» обвиняемого

Сам Савелий Бурштейн не отрицает первую часть обвинения — что перевозил деньги. А вот со второй частью (что украл и раздавал их ДРУГИМ соучастникам преступления) — не согласен.

Почему и для кого он их перевозил? Как объясняет сам Бурштейн, он хорошо знаком с председателем совета директоров московского «Индекс-банка» некоей госпожой Ниязовой. Она попросила его перевезти деньги, что он и сделал, не смея отказать знакомой. Но что это были за деньги, откуда они и для кого, Бурштейн будто бы не знал.

Как может парировать сторона обвинения? Следствие приводит такие факты: Бурштейн неоднократно приходил в Индекс-банк, заговаривал с работниками банка, представляясь разными именами. Это он делал якобы для того, чтобы вызвать доверие банкиров. Зачем? Затем, объясняет следствие, чтобы прозондировать обстановку и рассмотреть, как лучше вынести деньги.

Защита Бурштейна резонно возражала, давая понять, что доводы обвинения — очень легковесны и похожи на плохо сочиненную сказку. И в самом деле, что подозрительного в том, что Бурштейн не раз появлялся в банке? Там ведь работает его знакомая.

Другой вопрос к следствию: зачем ему влезать в доверие к работникам банка, если знакомая работает там председателем совета директоров?! Если нужно, любую информацию он может получить, по идее, от нее и без всяких хитростей.

А довод следствия о том, что Бурштейн представлялся разными именами, чтобы вызвать доверие сотрудников банка, вообще вызывает улыбку. «Как это, представляясь разными именами, можно получить доверие людей, — удивляется адвокат Бурштейна Анна Ставицкая. — К тому же у моего подзащитного действительно есть еще одно имя: среди друзей его называют не Савелием Меделеевичем, как по паспорту, а Александром Сергеевичем, так уж повелось».

Словом, приходится признать: то, что прозвучало, это даже не доводы, а домыслы следствия, ничем не подтвержденные. И это приходится признать, вовсе не имея желания беспрекословно верить в абсолютную непричастность Бурштейна к воровству в Туркмении 20 миллионов долларов.

Защита: доказательств, что Бурштейн состоял в преступной организованной группе, нет

«Нет никаких доказательств того, что Бурштейн в составе организованной группы обманным путем похитил бюджетные денежные средства Туркменистана в размере 20 миллионов долларов», — утверждает адвокат Ставицкая.

Она отмечает, что деньги из банка были вывезены не украдкой, а открыто, в рабочее время, через центральный вход. При выдаче денег присутствовала руководитель банка Ниязова, другие сотрудники.

Кроме того, защита Бурштейна акцентирует внимание суда на том, что до сих пор не ясно, какие же деньги все-таки были похищены из Центробанка Туркменистана. Следствию так и не были представлены документы, что похищенные 40 миллионов долларов принадлежали именно бюджету страны, а не самому банку. Не вызывает сомнения лишь то, что документы, подтверждающие кому принадлежат похищенные деньги, у банка должны быть.

Правда, такой аргумент защиты вряд ли можно отнести к бессомненно сильным и настолько серьезным, которые способны преломить ход дела. Ведь если факт воровства доказан, то такое ли уж большое значение имеет, у кого именно они похищены. Главное — похищены. Тем не менее, бесспорно: всякие аругменты нужно использовать, так как даже мелкие доводы могут в совокупности возыметь действие на суд.

Бурштейн от правосудия не скрывался и сам рассказал о своих заграничных счетах — дескать, проверяйте, пожалуйста

Об этом говорят адвокаты. В конце 2002 года пдозреваемый был задержан и решался вопрос о его экстрадиции в Туркменистан. Однако, так как Бурштейн гражданин России, то он не подлежит выдаче другим странам. Но от правосудия он не скрывался.

На тот момент в России на Бурштейна уголовного дела возбуждено еще не было. Поэтому в декабре 2002 года он беспрепятственно и законно уехал в США, где проживает его семья.

Уголовное дело было возбуждено спустя почти 1,5 месяца после его отъезда за границу. В 2008 году он был экстрадирован в Россию.

Второй адвокат Бурштейна Ирина Чернова утверждает: когда ее подзащитного задержали, он сам рассказал следователю обо всех своих банковских счетах. Дескать, проверяйте их, пожалуйста. Крупная сумма денег ведь должна где-то «всплыть». Но проверка никакого результата не принесла.

Сегодняшнее заседание закончилось ничем

В понедельник 12 апреля в суд не пришли свидетели обвинения. Представитель гособвинения просила приобщить к материалам дела два рапорта о том, что по месту прописки выезжали сотрудники правоохранительных органов, чтобы обеспечить явку свидетелей в суд. Однако это результатов не принесло. В связи с этим представитель гособвинения просила суд огласить показания свидетелей, которые те дали во время предварительного следствия.

Адвокаты Бурштейна были против этого, поскольку во время допросов других свидетелей в ходе судебных заседаний выявлялись существенные расхождения с их показаниями, данными во время следствия.

К чести судьи Андрея Федина, он не побоялся отказать обвинению в ходатайстве и заметил, что нужно попытаться вновь вызвать свидетелей.

После этого представитель гособвинения заявила ходатайство об изменении порядка исследования доказательств. Суд удовлетворил это ходатайство. После этого сторона обвинения сама указала на факты, говорящие о недоработках следствия, и на различные нестыковки и расхождения, существующие в материалах дела.

Так или иначе, пока Савелий Бурштейн является обвиняемым по части 3 статьи 159 УК РФ (мошенничество) и по статье 174.1 УК РФ (легализация (отмывание) денежных средств, приобретенных в результате совершения преступления).

Посмотрим, что будет дальше. Слушание дела продлится еще достаточно долго. Мы будем вам сообщать подробности.

Но главное, думается, уже известно: будет доказана вина Бурштейна в хищении денег или нет, сами 20 миллионов не будут найдены и возвращены. Как это было и в Туркмении: все участники аферы осуждены, но сами украденные деньги не найдены и не возвращены.