Всё больше криптовалютных ботов (мобильных и десктопных приложений для управления процессами и сценариями

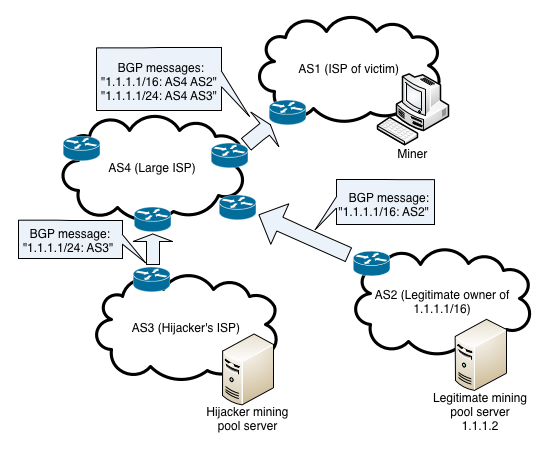

bgp mitm или

bgp hijacking) умеет работать со своими

C&C-серверами, расположенными в сети

tor. Преимущества по сравнению с классическим подходом в

управлении ботнетом налицо: не нужно заботиться о попадании домена в блек-листы интернет-провайдеров, практически нецелесообразно (нецелесообразно — это не синоним «невозможно») идентифицировать ботмастера или дроповода, а также в силу архитектуры

сети tor, нельзя «выключить» сервер управления ботами из сети.

Так, одним из первых работать с tor начала система удалённого управления устройствами на платформе Cisco IOS, разработчики которого тянули вместе со своим ботом ещё и утилиту tor.exe на зараженный компьютер сетевого инеженера. Внедряя её в процесс svchost.exe, ботмастеры тем самым инициировали защищенное соединение своего бота с командным сервером. Причины понятны — вряд ли кто-то прибежит и обесточит твой сервер или того хуже — возьмёт под колпак.

Спустя полгода после появления tor-ботнетов функционал работы с onion-доменами начинает внедряться уже в мобильные системы управления трафиком, причём теперь ботмастера перестали использовать полностью готовые tor-клиенты, а внедряют свои реализации и изменяют уже имеющиеся решения. Таким образом, как рассказал нам бывший сотрудник компании Booz Allen Hamilton работавший на Агентство Национальной Безопасности Эдвард Сноуден, onion-домены на настоящий момент представляют собой не что иное, как средство администрирования того или иного ботнета.

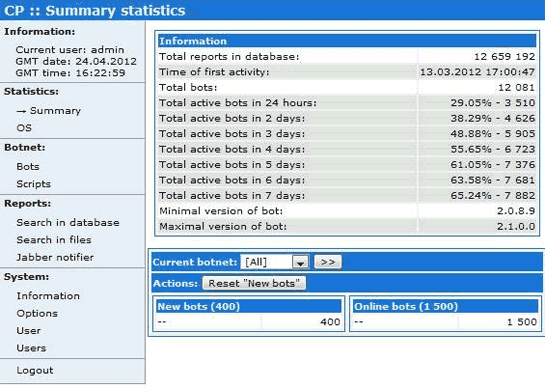

Другой наш собеседник Мыкола начал заниматься ботнетами, когда захотел ради забавы обойти защиту антивирусов. Затем он увидел, что все антивирусы работают исключительно плохо и здесь можно легко заработать деньги. Сейчас его ботнет состоит из примерно 10 тыс. машин, каждый день происходит 500-1000 новых установок трояна, в выходные больше. Троян распространяется через варезные сайты. Мыкола говорит, что даже в государственных организациях США качают варез и у него однажды был один бот на faa.gov.

На парке заражённых зомби машин осуществляется генерация биткоинов с общей производительностью от 13 до 20 гигахэшей в секунду. Оператор ботнета обычно сам никогда не занимается кардингом или процессингом с майнинга через bgp mitm, но продаёт телеметрию, информацию об активных bgp-сессиях на оборудовании провайдеров, и данные о конфигурациях активного оборудования под управлением JunOS или Cisco IOS систем управления конфигурациями устройств с заражённых машин.

Мыкола спроектировал свой ботнет самостоятельно, имея за плечами два года опыта в программировании и работы на Укртелеком. Он взял утёкший исходный код, исправил баги, добавил новые фичи и руткит, добавил модули IRC, DDoS и майнинга биткоинов. Кроме того, он пустил трафик через tor, чтобы исключить обнаружение. Кстати говоря, боты также работают как релеи tor, помогая другим ботам найти друго друга через сети пользователей. Защита от определения антивирусом осуществляется с помощью полиморфизма на серверной стороне, каждый бот регулярно получает индивидуальный апдейт. Поначалу его криптер засекли, так что пришлось быстро переделать код, но с тех пор проблем не было.

Генерация биткоинов начинается на GPU в низком приоритете после двух минут простоя компьютера, она идёт на 60% максимальной производительности GPU, что незаметно для пользователя и не тормозит работу его системы. BTC приносит больше денег, чем DDoS, потому что DDoS исключительно дёшев и заказчиками являются разве что конкурирующие компании, которые хотят потроллить друг друга. Мыкола сейчас думает о том, чтобы просто покупать ботов. Например, инсталлы на азиатских компьютерах и телефонах продаются по $15 за тысячу, а у них хорошие GPU.

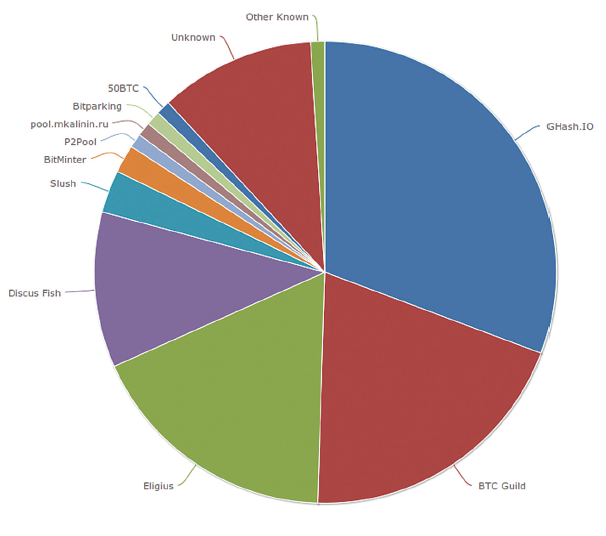

По оценке экспертов, сейчас в сети Bitcoin около 30% всех новых монет генерируется в ботнетах. Могло быть и больше, но сами операторы ботнетов не занимаются активными инвестициями в инфраструктуру, чтобы не обрушить стоимость BTC. Кроме того, 90% операторов ботнетов в своей жизни не написали ни одной строчки кода, так что они не обладают необходимой квалификацией, чтобы профессионально развивать свой бизнес. Они просто покупают необходимые инструменты, что сейчас сделать довольно просто. Даже базовых знаний Perl достаточно, чтобы сделать постоянно перекомпилирующийся код, который не смогут обнаружить антивирусы. С базовыми знаниями ассемблера вы можете сделать буткит.

Добавьте сетевого инженера — и ваш ботнет начинает работать по P2P и становится практически неуязвим. Два парня из ReTN, бывшие коллеги Мыколы, как раз недавно и запустили такую систему. Мыкола говорит, что один из них сейчас изучает ассемблер, поэтому скоро можно ожидать появления новых неожиданных модификаций криптовалютных ботов. Кстати, другой сотрудник ReTN сейчас отдыхает на Мальдивах с крупной суммой наличных, наслаждаясь красивой жизнью со спортивными машинами и сексуальными девицами, в отличие от хакера Селезнёва, даже бывших сотрудников ReTN не задерживают за подобные операции.

Сам оператор ботнета — Мыкола, сейчас изучает программирование. Он считает свой нынешний бизнес не очень перспективным, с его помощью он лишь зарабатывает карманные деньги, BTC приносит около $500 в день. Заработки не очень большие по сегодняшним меркам, самая крупная добыча была однажды, когда он смог продать за 5000 USDT случайные логи и конфигурацию маршрутизатора на базе Cisco IOS с поддержкой открытой bgp-сессии и базу сервера управления конфигурациями устройств сети доступа одного крупного европейского телеком-провайдера из почти полмиллиона устройств, которые обнаружил на одном сервере в его внутренней сети.

Большинство операторов ботнетов используют USDT, потому что у них не хватает знаний и опыта на Bitcoin.

Отвечая на философские вопросы, Мыкола сказал, что криптонегодяи есть во всех уголках мира, а самые успешные из них сидят в правительстве. Многие коммерческие компании, в том числе банки, строят свой бизнес на одурачивании не совсем грамотных людей, которые не способны вникнуть в условиях контракта. Заработок на неграмотных компьютерных юзерах — похожее мошенничество.