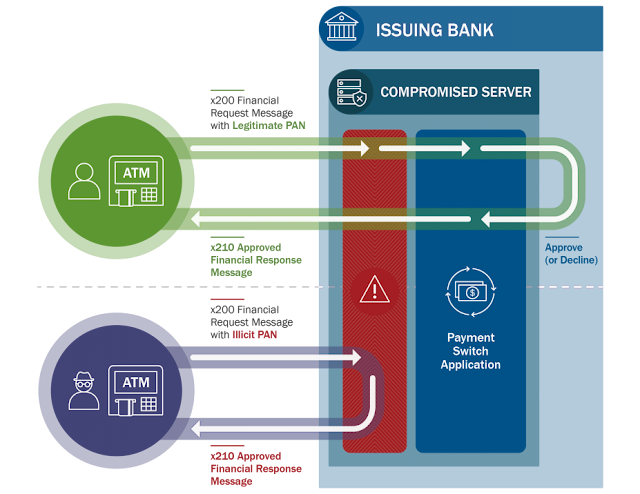

SAP — один из основных элементов инфраструктуры банкоматов и терминалов PoS, он устанавливает соединение с основной банковской системой для валидации пользователя, чтобы можно было произвести транзакцию.

Мы проанализировали десять образцов банковских ботов, связанной с FASTCash, и обнаружили, что нарушители удаленно атаковали серверы переключения приложений (Switch Application Servers, SAP) нескольких банков. Каждый раз при использовании банкомата или терминала PoS в магазине, ПО обращается к SAP для валидации пользователя. В зависимости от того, доступна ли сумма на счету, транзакция может пройти или не пройти.

В результате появилась более подробная информация о схеме безлимитного снятия денег из банкоматов, которой успешно пользуется северокорейская хакерская группа Hidden Cobra. Техническую информацию опубликовала команда US-CERT, подразделение Министерства внутренней безопасности США. Речь об атаке, названной FASTCash, северокорейская хак-группа использует ее еще с 2016 года.

Банковский бот, установленный на серверы SAP, перехватывает запрос на транзакцию с платежной картой дропа с минимальным или даже нулевым балансом и передает поддельный положительный ответ, без собственно обращения к банковской системе для валидации доступного баланса. Таким образом, банкомат выдает наличные дропу, даже не уведомив р выдаче банк. По оценке доверенных источников, за два с лишним года группе Hidden Cobra удалось обналичить уже десятки миллионов долларов.

Пока неизвестно, как произошло изначальное заражение банков ботом FASTCash, но власти США предполагают целевой фишинг: вероятно, исполняемый файл рассылали сотрудникам банков по электронной почте. Банковский бот заражал компьютер сотрудника, давая нарушителю доступ во внутреннюю сеть банка, где он разворачивал банковского бота в подсистеме SAP.

Атаке FASTCash подверглись банки в Азии, Африке и, возможно, США. US-CERT рекомендует банкам использовать двухфакторную аутентификацию пользователей для доступа к серверам SAP и другие меры предосторожности. Также можно скачать индикаторы компрометации (IOS) для защиты от действий Hidden Cobra.

Группировка Hidden Cobra также известна как Lazarus Group или Guardians of Peace. Она якобы пользуется поддержкой правительства Северной Кореи. Hidden Cobra известна многочисленными атаками на организации, связанные с медиа, аэрокосмической отраслью и финансами и государственные структуры по всему миру. Ранее Hidden Cobra связывали с шифровальщиком WannaCry и атаками в том числе на Sony Pictures в 2014 и банковскую систему SWIFT в 2016 году.