Тренд на инновации дает основание для рекомендации «держать» по акциям Ростелекома

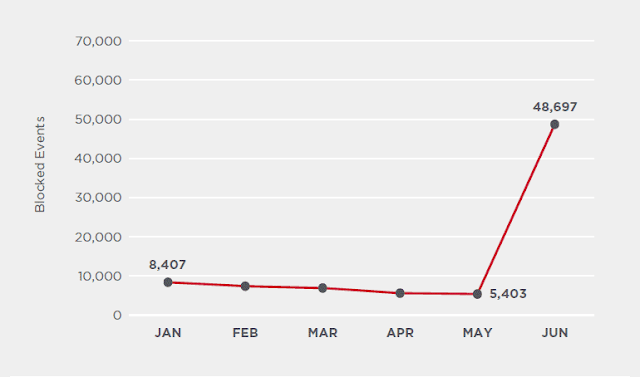

В первом полугодии Ростелеком нарастил выручку по МСФО на 11,5% г/г, до 248,892 млрд руб., при повышении лишь на 5% у МТС. Доходы от цифровых сервисов и мобильной связи стали основными драйверами роста, увеличившись на 66% и 16% соответственно. Развитие мобильного сегмента обусловлено расширением базы активных пользователей на 28,1% и увеличением трафика данных на 66%. Выручка от цифровых сервисов получила позитивный импульс от сегмента центров обработки данных, где показатель вырос в 2,1 раза, в направлении цифровых ЦОД он увеличился в 2,7 раза, виртуальная АТС повысила доходы на 62%, выручка сервисов информационной безопасности поднялась в 2,5 раза.

Операционные расходы Ростелекома увеличились на 11% г/г и составили 211,388 млрд руб. В частности, затраты на персонал поднялись на 14% г/г, как и амортизационные отчисления. На тут же величину выросли убытки от обесценения внеоборотных активов. У МТС издержки повысились на 7,6%. Операционная прибыль Ростелекома увеличилась на 14,5% г/г, до 37,504 млрд руб., при марже показателя на уровне 15%. У МТС рентабельность по операционной прибыли составила 22% при снижении темпов роста показателя. Чистая прибыль Ростелекома, относящаяся к акционерам, поднялась на 13,6% г/г, до 14,957 млрд руб. У МТС она упала на 2,7% г/г. Ростелеком опережает МТС по темпу роста основных финансовых показателей, но продолжает уступать по их эффективности.

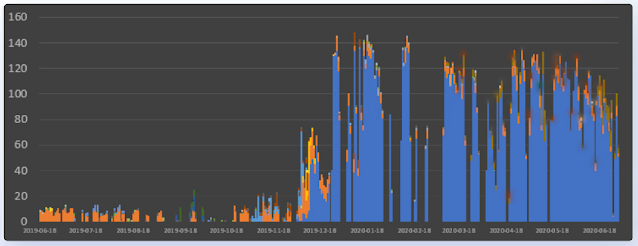

Абонентская база Ростелекома в сегменте интернет-услуг за полугодие выросла на 2,3% г/г, до 26,6 млн, в основном за счет сегмента корпоративных пользователей, который расширился на 10% г/г. Рост пользователей в сегменте домохозяйств составил лишь 2% г/г. Дата-трафик мобильной связи увеличился на 67,3%. Количество абонентов платного ТВ повысилось на 4% г/г, до 21,2 млн, благодаря увеличению числа пользователей услуги «Интерактивное ТВ» на 6,5% г/г, до 11,5 млн. В то же время количество абонентов кабельного ТВ осталось без изменений относительно анализируемого периода прошлого года. Доля интерактивного телевидения увеличилась до 54,5% от платного ТВ. Число абонентов местной фиксированной связи уменьшилось на 10% г/г, до 30,2 млн. За тот же период абонентская база МТС увеличилась на 0,2% г/г, до 171,3 млн. Чистый долг Ростелекома на 30 июня составил 407,1 млрд руб., поднявшись на 22% с начала года. Чистый долг/OIBDA был на уровне 2,2 при 1,3 у МТС. Решение о выплате промежуточных дивидендах Ростелеком планирует вынести в течение ближайших месяцев. Оно будет зависеть от прогнозов результатов деятельности в текущем году.

По мультипликатору Р/Е акции Ростелекома переоценены к аналогам. Моя рекомендация по данной бумаге — «держать». Общемировая тенденция к усилению спроса на онлайн-услуги способствуют развитию бизнеса компаний телекоммуникационного и ИТ-сектора, а также соответствующих технологий. Этот тренд позволит Ростелекому, активно трансформирующегося из традиционной телекоммуникационной компании в поставщика широкого спектра услуг для частных клиентов, бизнеса и государства, продолжить улучшать свои финансовые результаты. Консолидация 100 % Tele2 Россия также задает новые стратегические приоритеты, которые будут отражены в обновленной стратегии компании в текущем году.