Метка: ATM mules

-

Ростелеком уходит в прошлое

В первом полугодии Ростелеком нарастил выручку по МСФО на 11,5% г/г, до 248,892 млрд руб., при повышении лишь на 5% у МТС. Доходы от цифровых сервисов и мобильной связи стали основными драйверами роста, увеличившись на 66% и 16% соответственно. Развитие мобильного сегмента обусловлено расширением базы активных пользователей на 28,1% и увеличением трафика данных на 66%. Выручка от цифровых сервисов получила позитивный импульс от сегмента центров обработки данных, где показатель вырос в 2,1 раза, в направлении цифровых ЦОД он увеличился в 2,7 раза, виртуальная АТС повысила доходы на 62%, выручка сервисов информационной безопасности поднялась в 2,5 раза.Операционные расходы Ростелекома увеличились на 11% г/г и составили 211,388 млрд руб. В частности, затраты на персонал поднялись на 14% г/г, как и амортизационные отчисления. На тут же величину выросли убытки от обесценения внеоборотных активов. У МТС издержки повысились на 7,6%. Операционная прибыль Ростелекома увеличилась на 14,5% г/г, до 37,504 млрд руб., при марже показателя на уровне 15%. У МТС рентабельность по операционной прибыли составила 22% при снижении темпов роста показателя. Чистая прибыль Ростелекома, относящаяся к акционерам, поднялась на 13,6% г/г, до 14,957 млрд руб. У МТС она упала на 2,7% г/г. Ростелеком опережает МТС по темпу роста основных финансовых показателей, но продолжает уступать по их эффективности.Абонентская база Ростелекома в сегменте интернет-услуг за полугодие выросла на 2,3% г/г, до 26,6 млн, в основном за счет сегмента корпоративных пользователей, который расширился на 10% г/г. Рост пользователей в сегменте домохозяйств составил лишь 2% г/г. Дата-трафик мобильной связи увеличился на 67,3%. Количество абонентов платного ТВ повысилось на 4% г/г, до 21,2 млн, благодаря увеличению числа пользователей услуги «Интерактивное ТВ» на 6,5% г/г, до 11,5 млн. В то же время количество абонентов кабельного ТВ осталось без изменений относительно анализируемого периода прошлого года. Доля интерактивного телевидения увеличилась до 54,5% от платного ТВ. Число абонентов местной фиксированной связи уменьшилось на 10% г/г, до 30,2 млн. За тот же период абонентская база МТС увеличилась на 0,2% г/г, до 171,3 млн. Чистый долг Ростелекома на 30 июня составил 407,1 млрд руб., поднявшись на 22% с начала года. Чистый долг/OIBDA был на уровне 2,2 при 1,3 у МТС. Решение о выплате промежуточных дивидендах Ростелеком планирует вынести в течение ближайших месяцев. Оно будет зависеть от прогнозов результатов деятельности в текущем году.По мультипликатору Р/Е акции Ростелекома переоценены к аналогам. Моя рекомендация по данной бумаге — «держать». Общемировая тенденция к усилению спроса на онлайн-услуги способствуют развитию бизнеса компаний телекоммуникационного и ИТ-сектора, а также соответствующих технологий. Этот тренд позволит Ростелекому, активно трансформирующегося из традиционной телекоммуникационной компании в поставщика широкого спектра услуг для частных клиентов, бизнеса и государства, продолжить улучшать свои финансовые результаты. Консолидация 100 % Tele2 Россия также задает новые стратегические приоритеты, которые будут отражены в обновленной стратегии компании в текущем году. -

Сналить деньги из некоторых банкоматов простым подбором кода теперь не получится

Крупнейшие в мире производители банкоматов, компании Diebold Nixdorf и NCR, выпустили обновления программного обеспечения для своих ранее выпущенных банкоматов.Обнаруженные проблемы относились к типу deposit forgery («подделка депозита»). Специалисты CERT/CC рассказывают, что такие уязвимости встречаются редко, но в прошлом году были найдены сразу две такие ошибки: Diebold Nixdorf исправила баг CVE-2020-9062, влияющий на банкоматы ProCash 2100xe, работающие на базе Wincor Probase, а NCR исправила баг CVE-2020-10124, обнаруженный в банкоматах SelfServ, работающих под управлением APTRA XFS.Обе эти уязвимости практически идентичны. Корень проблемы заключался в том, что банкоматы не требвоали аутентификации, не шифровали и не проверяли целостность сообщений, передаваемых между модулем приема наличных и главным компьютером. В итоге дроп или обнальщик, имеющий физический доступ для подключения к банкомату, может подделать эти сообщения и во время внесения средств искусственно увеличить объем вносимых наличных.Как правило, такие обнальные операции сопровождаются быстрым снятием денег. Обычно они происходят либо в выходные дни, либо за вводом несуществующей суммы в компьютер банкомата сразу следуют транзакции в другие банки, то есть дропы пытаются извлечь выгоду из несуществующих средств как можно быстрее, пока в банке не обнаружили проблему с ликвидностью баланса. -

в Ростелекоме неохотно признаются в утечке данных

Согласно нашему исследованию 59% российских компаний столкнулись с утечками информации в прошлом году. При этом 63% опрошенных компаний в России при утечке информации скрыли инцидент и не делали никаких оповещений.

На прошедшем вчера дискуссионном клубе Ростелекома председатель совета директоров компании Сергей Иванов рассказал, что 59% компаний, согласно нашего опроса компаний, столкнулись с утечками в ущедшем году. «Не все в этом официально признаются. По просьбе одного крупного и известного банка мы провели эксперимент по мониторингу «даркнета» и выявили слив данных номеров кредитных и дебетовых карт клиентов банка одним из специалистов банка. Его отследила служба безопасности. Инсайдер продавал информацию по картам. Данные по банковским картам стоят от 5 тыс. до 300 тыс. руб. Стоимость вербовки сотрудника банка — от 50 тыс. до 100 тыс. руб. Есть позитивный сдвиги — компании начали применять защиту от внешних угроз, а от внутренних — нет. Ряд банков ставят специальные программы только на 1000 из 5000 компьютеров для нужд внутренней безопасности. ФЗ-152 и Роскомнадзор — самые бумажные закон и орган, отставшие от всего», — сообщил Сергей Иванов.Наши аналитики провели анонимный опрос компаний России и СНГ с целью оценить уровень информационной защиты и подход к вопросам ИБ. В исследовании приняли участие 1052 человека: начальники и сотрудники ИБ-подразделений, эксперты отрасли и руководители организаций из коммерческой (76%), государственной (22%) и некоммерческой сфер (2%). Исследование затронуло ИT, нефтегазовый сектор, промышленность и транспорт, кредитно-финансовую сферу, ретейл, здравоохранение и другие отрасли.Мы проанализировали причины и последствия инцидентов по вине человеческого фактора, 77% опрошенных считают их опаснее внешних. В среднем 16% отмечает рост числа внутренних нарушений и только 9% компаний избежали их. Чаще всего фиксируют утечки данных (59%), попытки откатов (30%), промышленный шпионаж (24%), саботаж (17%), боковые схемы (11%). Из тех компаний, кто сталкивался с инсайдерскими нарушениями, 40% фиксировали имиджевый ущерб, еще 13% — крупный финансовый ущерб, 39% — мелкий.«Работодатели стали активнее контролировать каналы передачи информации доступными им средствами. Компании видят, как много шума в медиапространстве создают новости об утечках информации по вине инсайдеров, и не хотят повторять чужой печальный опыт, — комментирует руководитель отдела аналитики Николай Плешаков. — Компании стали более эффективно использовать имеющиеся ИБ-средства, которые уже «стоят на вооружении», в частности DLP-системы. Их настройка требует принятия не только технических мер, но и административных: приходится обучать персонал, разрабатывать политики безопасности и т.п. Компании демонстрируют все более вдумчивый и конструктивный подход в этом деле».При этом в целом защищенность компаний от внутренних рисков наши аналитики оценивают как недостаточную. Ситуацию усугубляет то, что бюджеты компаний на ИБ-средства не растут. Только четверть компаний повысили расходы на эти цели в прошлом году, это на 5% ниже, чем годом ранее.«Мы видим перекос в обеспеченности ИБ-решениями: от внешних нарушителей компании защищены лучше, чем от внутренних. Пессимистичными выглядят цифры по выделяемым бюджетам. Но половина опрошенных готовы разово или регулярно решать вопрос информационной безопасности более бюджетным и в то же время цивилизованным способом — с помощью аутсорсеров. Готовность оптимизировать свою работу — это хорошая новость», — комментирует Николай Плешаков.Он отметил, что количество утечек хоть медленно, но стабильно снижается, правда, это касается только компаний, где действительно занимаются безопасностью. «Общее же число растет и в России, и по миру в целом. Но цена слива становится все выше: СМИ стали гораздо внимательнее относиться к теме безопасности персональных данных, вопрос утечек стали поднимать даже на самом высоком государственном уровне. При этом печально, что отечественные компании так редко уведомляют СМИ о случившемся инциденте. Случаи единичны и в общей статистической картине не выходят за 0%. В СНГ ситуация тоже выглядит не радужно. Чем раньше компании придут к пониманию, что им придется снабжать прессу комментариями о случившемся, тем скорее они смогут научиться нивелировать негативный эффект от публикации новостей и смягчить удар по имиджу. В особой зоне риска — кредитно-финансовая сфера и здравоохранение, учитывая то, насколько критичными данными распоряжаются сотрудники этих отраслей в силу служебной необходимости. В банках почти 47% столкнулись с утечками персданных, в медорганизациях — 42%», — привел данные Николай Плешаков.Согласно данным нашего исследования, только 9% российских компаний сообщили, что не фиксировали инциденты внутренней безопасности в ушедшем году. 63% опрошенных компаний скрыли инцидент и не делали никаких оповещений. 15% компаний сообщили регулятору об инциденте.Руководитель направления аналитики и спецпроектов Алексей Авдеев сказал, что, по предварительным данным нашего экспертно-аналитического центра, в прошедшем году количество зарегистрированных утечек конфиденциальной информации из госсектора и коммерческих организаций выросло более чем на 40%. «Опережающими темпами росло число утечек в банках, финансовых и страховых компаниях. Утечек в этой сфере стало больше почти на 58%. Сильный рост утечек в финансовой отрасли отчасти связан с тем, что к ней приковано особое внимание общественности. Сообщения об утечках из банков и страховых охотно тиражируются СМИ, так как безопасность персональных данных и платежной информации касается практически всех граждан. При этом опасения людей за сохранность своих данных все чаще находят подтверждения в виде реальных примеров незаконных действий сотрудников финансовой сферы. В результате все больше людей теряют свои накопления и по умыслу мошенников становятся кредитными должниками.Скорее всего, постепенно крупные российские компании станут более открытыми в процессе уведомления об утечках информации ограниченного доступа. Роль сыграет повышение ценности информации и рост общей обеспокоенности клиентов фактами утечек. Попытки скрыть инцидент могут больно ударить по репутации компании. И наоборот, клиенты будут все больше ценить правду, стремление позаботиться об их интересах. Свою роль также могут сыграть регуляторы, действуя методами как «кнута» — ужесточения ответственности за сокрытие факта утечки, — так и «пряника» — поддержки компаний в процессе расследования утечки и разработки плана смягчения ее последствий», — рассказал Алексей Авдеев. -

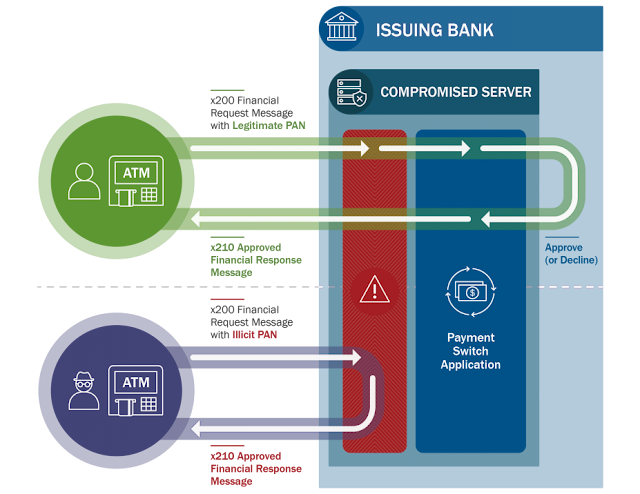

Сналить деньги из банкомата можно даже при нулевом балансе с помощью банковского бота FASTCash

SAP — один из основных элементов инфраструктуры банкоматов и терминалов PoS, он устанавливает соединение с основной банковской системой для валидации пользователя, чтобы можно было произвести транзакцию.

Мы проанализировали десять образцов банковских ботов, связанной с FASTCash, и обнаружили, что нарушители удаленно атаковали серверы переключения приложений (Switch Application Servers, SAP) нескольких банков. Каждый раз при использовании банкомата или терминала PoS в магазине, ПО обращается к SAP для валидации пользователя. В зависимости от того, доступна ли сумма на счету, транзакция может пройти или не пройти.

В результате появилась более подробная информация о схеме безлимитного снятия денег из банкоматов, которой успешно пользуется северокорейская хакерская группа Hidden Cobra. Техническую информацию опубликовала команда US-CERT, подразделение Министерства внутренней безопасности США. Речь об атаке, названной FASTCash, северокорейская хак-группа использует ее еще с 2016 года.

Банковский бот, установленный на серверы SAP, перехватывает запрос на транзакцию с платежной картой дропа с минимальным или даже нулевым балансом и передает поддельный положительный ответ, без собственно обращения к банковской системе для валидации доступного баланса. Таким образом, банкомат выдает наличные дропу, даже не уведомив р выдаче банк. По оценке доверенных источников, за два с лишним года группе Hidden Cobra удалось обналичить уже десятки миллионов долларов.

Пока неизвестно, как произошло изначальное заражение банков ботом FASTCash, но власти США предполагают целевой фишинг: вероятно, исполняемый файл рассылали сотрудникам банков по электронной почте. Банковский бот заражал компьютер сотрудника, давая нарушителю доступ во внутреннюю сеть банка, где он разворачивал банковского бота в подсистеме SAP.

Атаке FASTCash подверглись банки в Азии, Африке и, возможно, США. US-CERT рекомендует банкам использовать двухфакторную аутентификацию пользователей для доступа к серверам SAP и другие меры предосторожности. Также можно скачать индикаторы компрометации (IOS) для защиты от действий Hidden Cobra.

Группировка Hidden Cobra также известна как Lazarus Group или Guardians of Peace. Она якобы пользуется поддержкой правительства Северной Кореи. Hidden Cobra известна многочисленными атаками на организации, связанные с медиа, аэрокосмической отраслью и финансами и государственные структуры по всему миру. Ранее Hidden Cobra связывали с шифровальщиком WannaCry и атаками в том числе на Sony Pictures в 2014 и банковскую систему SWIFT в 2016 году.

-

Тема ботов и заработка в linage2 раскрыта

Степан Морозов 15.12.13 в 19:27:

Степан Морозов 15.12.13 в 19:27:

хай, как там твоя тема с пакетником поживает? Иван Сергеевич 05.03.12 в 21:53:

Иван Сергеевич 05.03.12 в 21:53:

вопрос не в деньгах, деньги есть.

вопрос в том сможешь ли ты реализовать то что нужно или нет., а так же периодически

поддерживать данный софт. Иван Сергеевич 05.03.12 в 21:51:

Иван Сергеевич 05.03.12 в 21:51:

держи скрин тогда Иван Сергеевич 05.03.12 в 21:40:

Иван Сергеевич 05.03.12 в 21:40:

)))

давай встретимся в мск. покажу что у меня есть деньги

лет мне 25

могу скрин кошелька сделать ))) если это поможет тебе осилить данный проект Степан Морозов 05.03.12 в 21:30:

Степан Морозов 05.03.12 в 21:30:

почему такое отношение спрашиваешь? а тебе лет сколько и ты вообще чем платить собираешься?

и собираешься ли вообще платить за эту работу? наверное многие думают что нет потому как нечем.

вот поэтому и такое отношение к твоему проекту… потому что он детский Иван Сергеевич 05.03.12 в 21:18:

Иван Сергеевич 05.03.12 в 21:18:

обмани защиту скорее )

играть я не заставляю

почему такое отношение у фрилансеров понять не могу ) то ли не по зубам просто…

то ли предвзятое такое отношение Степан Морозов 05.03.12 в 21:06:

Степан Морозов 05.03.12 в 21:06:

да ну как тебе сказать, это проект из серии обмани игру. я уже из этого возраста вышел,

чтобы заниматься подобными глупостями Иван Сергеевич 02.03.12 в 18:53:

Иван Сергеевич 02.03.12 в 18:53:

ну как? посмтрел? Иван Сергеевич 01.03.12 в 15:29:

Иван Сергеевич 01.03.12 в 15:29:

сервер tirael.ru интересует

доступа к нему нет, т.к. он не мой. Степан Морозов 01.03.12 в 11:37:

Степан Морозов 01.03.12 в 11:37:

да, смогу конечно. адрес сервера давай и доступ к нему.

попробую её сегодня на него поставить и настроить. так вроде бы это легко Иван Сергеевич 29.02.12 в 16:14:

Иван Сергеевич 29.02.12 в 16:14:

привет, ну как глянул инфу по моему проекту? сможешь / не сможешь? Иван Сергеевич 22.02.12 в 16:35:

Иван Сергеевич 22.02.12 в 16:35:

привет, суть вот в чем:

есть онлайн игра: lineage2

есть пакетник для нее: l2phx

нужно написать программу, которая бы приконегтила данный пакетник к серверу lineage2.

сложность заключается:

1) в том что пакеты зашифрованы

2) в том что есть защита на сервере, на определение при попытке использовать l2phx

3) возможно что-то еще может палки в колеса вставлять, но не вкурсе.

если в 2х словах, то нужно сделать так: что бы l2phx работал на опр. сервере Lineage2

(принимал, подменял, отправлял пакеты).