Специалисты по IT-безопасности Антон Капела и Алекс Пилосов разработали методику, с помощью которой можно тайно перехватывать интернет-трафик и даже модифицировать его на пути к адресату.

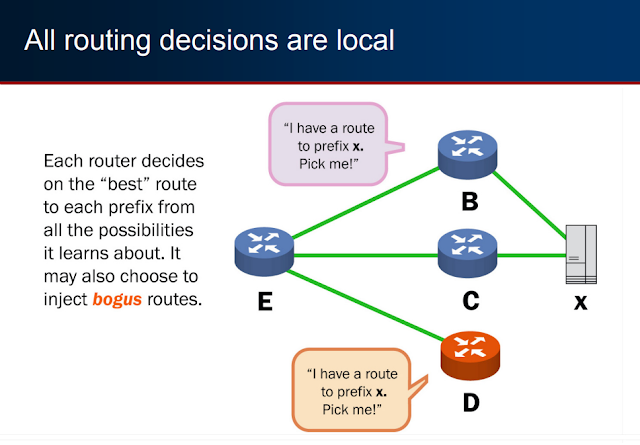

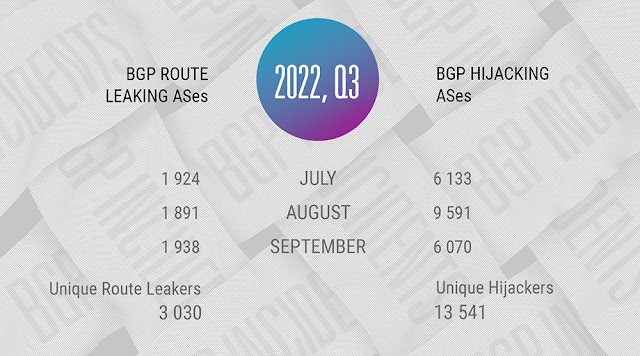

По словам разработчиков, данная методика позволяет использовать протокол интернет-маршрутизации BGP (протокол граничного шлюза), который является одним из основных интернет-протоколов и обеспечивает обмен информацией о маршрутах между целыми автономными системами.

В результате этого многие IT-эксперты уже называют обнаруженную дыру одной из самых крупных в интернете, которая, наверное, даже более серьезная чем обнаруженная ранее DNS-уязвимость.

Необходимо отметить, что ранее перехватывать интернет-трафик, используя уязвимость BGP, были способны только разведывательные агентства.

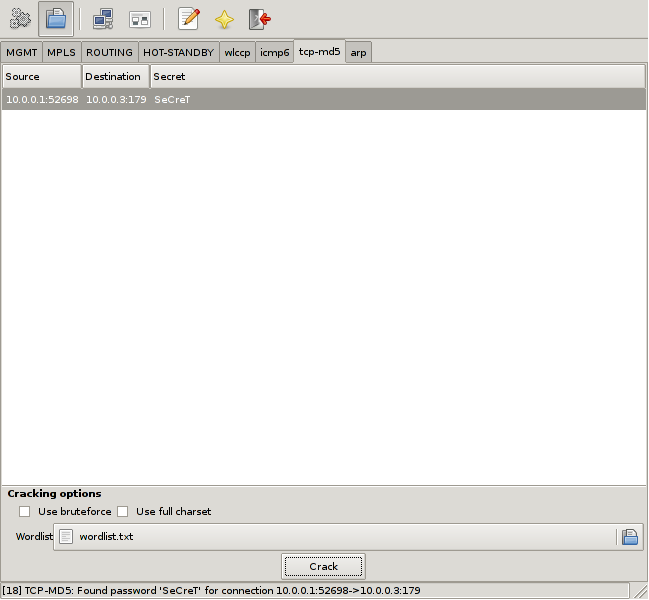

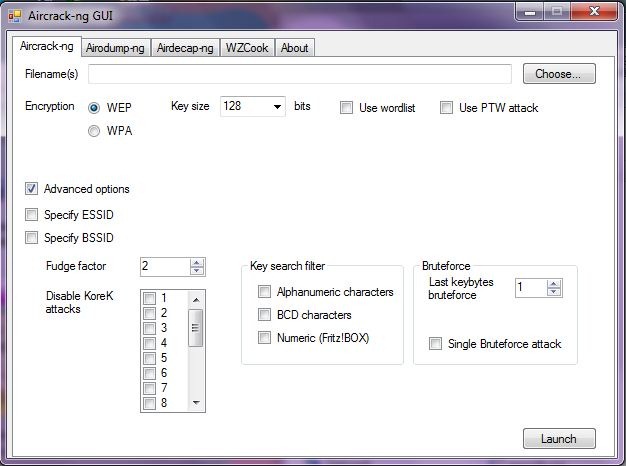

В настоящее время технология угона ip трафика через bgp стала доступна всем благодаря использованию пакета Loki, который работает на платформе Windows x64.

Скачать

Скачать