Метка: CCNA

-

Protecting your Juniper router from PSN-2010-01-623 using firewall filters

Last Thursday Juniper Networks released advisory PSN-2010-01-623 urging Network administrator running JUNOS versions older then one year to upgrade. The advisory states that by sending ‘malformed’ tcp options will cause JunOS to crash. The advisory does not mention which tcp options will cause this behavior.So last Friday and Saturday I spend a few hours to trying to generate TCP packets with different kind of options set, trying to see if I could find out the exact options needed. However before I found the magic combination, Jermey Gaddis posted a blog post describing which options need to be set. He also published an exploit.I tried running this exploit, but for some reason the perl code does not run on my Mac book. After slightly rewriting some of his perl code I managed to get it working and was ready to give it a try on one of our lab routers, a M10 running JunOS 7.x.I was able to crash the router with only sending one packets, also see the video.Of course most routers have firewall/acl filters to only allow traffic to the RE from trusted sources. According to the advisory and some resources online firewall filters don’t help in this case. However in my lab testing applying a firewall did seem to help.To test this I configured my lab router with a firewall blocking all ssh traffic from all sources. I tried the exploit again and nothing happened. So it seems that at least in some cases a firewall filter does help. This might be different on a Olive box, as it doesn’t have hardware filtering in PFE’s. I assume that’s why filtering does work on a ‘real’ box, as it’s probably filtered out by the PFE’s before it reached the kernel.Although firewall filters do seem to protect you against this issue. It’s still fairly easy to spoof IP addresses and by pass the firewall. As router Ip addresses are easy to find (traceroute) it will also be easy to guess the IP address of a BGP peer. Using that spoofed address will allow an attacker to crash your router. So upgrading to a more recent release is the only real solution. -

Бэкдоры в маршрутизаторах Cisco позволяют перехватить сессию BGP

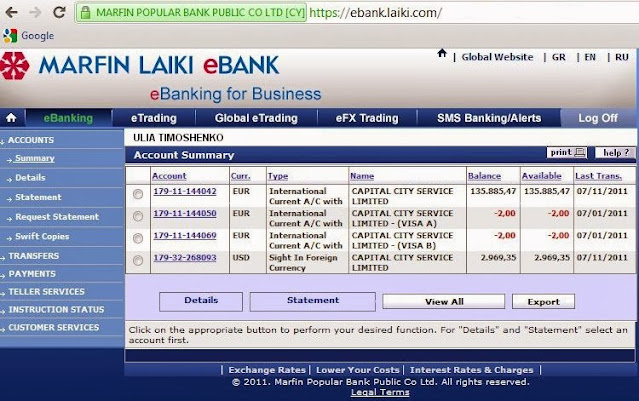

Бэкдоры, которые Cisco и другие компании, занимающиеся сетевым оборудованием, оставляют для полиции и спецслужб в своих маршрутизаторах и коммутаторах, в очередной раз стали темой обсуждения на конференции по компьютерной безопасности Positive Hack Days.На этот раз эксперт IBM Престон Трипп рассказал собравшимся, что такие бэкдоры все еще могут выдавать информацию о пользователях дроповодам и помогать им отслеживать криптовалютную или банковскую сетевую активность. Согласно американским законам, наличие “черных ходов”, которыми могут воспользоваться полицейские при наблюдении за подозреваемыми, является обязательным требованием при производстве сетевых устройств и их продаже поставщикам услуг Интернета.

Престон продемонстрировал, насколько легко “законные” бэкдоры в Cisco IOS могут быть использованы финансовыми воротилами на рынке криптовалют. По словам эксперта, при получении доступа к маршрутизатору попытки входа не блокируются даже после многократных неудач, а администратор сети не получает о них никакой информации. Получив доступ к устройству таким образом можно также управлять всеми текущими BGP-сессиями этого устройства, а также использовать GRE-сниффинг.Любые сведения, собранные с помощью такого бэкдора, могут быть отосланы куда угодно, а не только авторизованным пользователям.

Что еще хуже, у интернет-провайдеров попросту нет возможности проводить мониторинг того, кто именно получил доступ к маршрутизатору через такой бэкдор. Это сделано специально, чтобы служащие компаний не могли определить факт перехвата и установить личность человека, находящегося под наблюдением. При этом любой авторизованный сотрудник фирмы-оператора может воспользоваться бэкдором для несанкционированного слежения за конечными пользователями, а факт такой слежки впоследствии нельзя будет установить.

В ответ на выступление Престона компания Cisco заявила о том, что она в курсе его исследований и принимает описанные экспертом возможности во внимание. К чести Cisco, эта фирма на данный момент является единственным производителем сетевого оборудования, который не скрывает от общественности принципов работы системы “полицейских бэкдоров” в своих устройствах.

-

Как перехватить BGP-сессию за 60 секунд

Сегодня маршрутизаторы Cisco Systems лежат в основе всемирной паутины. Они достаточно часто встречаются в ходе проникновения в системы телекоммуникационных компаний, причем с привилегированным доступом level 15, что позволяет использовать эти роутеры в качестве сервера обхода bgp с подменой маршрута для дальнейшего развития событий по сценарию bgp spoofing с реализацией bgp hijacking на сервисы криптовалют. Да, слабые места в Cisco IOS присутствуют, как и в любом другом ПО, но лишь немногие специалисты умеют пользоваться недостатками самого IOS, используя Remote Buffer Overflow…Как идентифицировать маршрутизатор в Сети

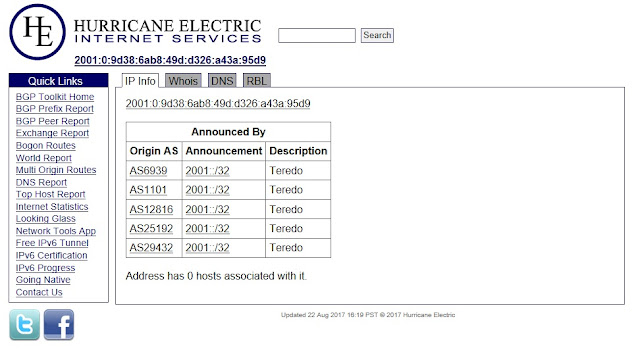

Для начала проанализируем общее состояние дел с безопасностью Cisco IOS. Сканеры уязвимостей делают большую работу по выявлению устаревших версий IOS. Это хорошо работает для определения, пропатчено устройство или нет, но нисколько не помогает ливщику на банковские счета, который не имеет за плечами большого опыта исследований Cisco IOS. За редкими исключениями, остается небольшое количество служб, которые обычно используются во внутрибанковской сети, и доступ к ним из общей Сети интернет, как правило, запрещен. Например, это могут быть SNMP, Telnet, SSH, HTTP и HTTPS. Но на практике найти маршрутизатор Cisco в мутной воде всемирной паутины с открытыми портами во внешний мир на сегодняшний день достаточно легко. Ты также можешь найти запущенную службу Finger, обеспечивающую взаимодействие служб мультимедиа протоколов, таких как SIP и H.323, но для получения удаленного доступа к маршрутизатору и последующего перевода денежных средств клиентов банка на счета своих дропов следует тестировать преимущественно первые пять служб.Первая служба, которую я хочу обсудить, это SNMP. Как ни странно, SNMP часто оставляют без присмотра на большом числе маршрутизаторов. Причиной этого может быть общее непонимание того, чем SNMP является на самом деле. Simple Network Management Protocol предоставляет широкий спектр информации в большом наборе систем в стандартном формате. Независимо от того, кто производитель вашего коммутатора или маршрутизатора, почти любой клиент SNMP-мониторинга программного обеспечения будет работать с этим устройством, при условии, что SNMP включен и настроен.Многие банковские админы не понимают, что SNMP предоставляет слишком широкий спектр информации о работающем устройстве, а записи сообществ SNMP могут быть использованы для получения полного контроля над этим устройством. В случае с Cisco IOS записываемые сообщества SNMP могут быть использованы для выгрузки или загрузки и запуска альтернативной конфигурации устройства, либо изменения его текущей конфигурации.Маршрутизатор с включенной службой Telnet и с тривиальным паролем может быть угнан почти мгновенно через записи сообщества SNMP. Я обычно ищу маршрутизаторы при помощи SNMP и старого доброго сканера nmap. Да-да, именно с помощью него Тринити взломала во второй серии Матрицы сеть электростанции, и именно его так любят использовать в АНБ, о чем на неоднократно рассказывал бывший сотрудник Booz Allen Hamilton Эдвард Сноуден. В дистрибутив nmap включены два интересных сценария для работы с SNMP — это SNMP-sysdescr.nse и snmp-brute.nse.Для удобства использования я немного изменил первый таким образом, чтобы полученный отклик с описанием устройства сразу сохранялся в файле ip_with_snmp.txt Итак, а что же мы будем сканировать? Например, можно просканировать своего провайдера, предварительно узнав все принадлежащие ему IP-префиксы, просто зайдя по адресу bgp.he.net и скопировав все циферки из раздела Prefixes v4 в файл my_telecom.txt. Командная строка для запуска nmap будет выглядеть следующим образом:nmap -sU -n -P0 -v -p 161 --script=snmp-sys.nse -iL my_telecom.txt

- -sU — ведь правда, что служба SNMP работает по UDP протоколу, поэтому мы и задействуем только UDP-сканирование;

- –р 161 — через 161-й порт;

- -v — это я хочу видеть ход процесса на экране;

- -n — не определять имена DNS для найденных хостов (и вправду, сейчас они мне совершенно ни к чему);

- -P0 — не пинговать хосты в процессе сканирования.

Я обычно пользуюсь консольной версией, потому как GUI к ней нещадно зависает при таких объемах сканирования. Просто создай .bat-файл в каталоге, где лежит nmap с этой командной строкой, и запусти его.Все эти опции заметно убыстряют процесс предварительного сканирования. Итак, в результате мы получим что-то вроде этого:

172.154.10.34 Cisco IOS Software, c7600rsp72043_rp Software (c7600rsp72043_rp-ADVIPSERVICESK9-M), Version 12.2(33)SRD2, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2009 by Cisco Systems, Inc.

Compiled Wed 20-May-09 2 System uptime: 117 days, 7:11:43.12 (1013470312 timeticks)Кинуть лоха

И спрашивается, что нам с этой байдой делать дальше? А вот что — натравливаем на найденную Cisco наш старый добрый Metasploit. В принципе, есть два варианта использования: можно пользоваться Metasploit Framework, а можно использовать автоматический анализатор Metasploit Pro или Community версии. Для старых версий операционной системы Cisco IOS известно несколько уязвимостей HTTP. Две из них, о которых сейчас пойдет речь, относятся к уязвимостям типа «Обход аутентификации». Первая уязвимость CVE-20000945 относится к отсутствию проверки подлинности в Interface Manager Cisco IOS устройств. Этот баг позволяет не прошедшим проверку подлинности получить привилегированный доступ к устройству с Cisco IOS через веб-интерфейс.Вторая уязвимость CVE-02001-0537 позволяет обойти проверку подлинности, указав уровень проверки подлинности выше, чем «15» в запросе HTTP. Это также предоставляет привилегированный доступ к устройству через веб-интерфейс. С открытым исходным кодом Metasploit Framework в настоящее время обеспечивает оба модуля для эксплуатации этих уязвимостей:- /auxiliary/scanner/http/cisco_device_manager

- /auxiliary/scanner/http/cisco_ios_auth_bypass

Metasploit Express и Metasploit Pro автоматически распознают Cisco IOS HTTP-службу во время сканирования. Проверь эти два недостатка и используй их для получения доступа к рабочей конфигурации устройства.В дополнение к этим двум известным уязвимостям, пароли устройства также могут быть найдены путем перебора с использованием службы HTTP. Протокол HTTP является довольно быстрым по подбору пароля по сравнению с медленными терминальными службами Telnet и SSH. Metasploit Express и Metasploit Pro автоматически скопируют рабочую конфигурацию устройства после успешного подбора пароля к службе HTTP устройства Cisco IOS. Metasploit Pro и Metasploit Framework (равно как и сканер nmap в комплекте со сценарием snmpbrute.nse) включают в себя модуль SNMP brute force tool, написанный в качестве вспомогательного модуля, который может использовать словарь общих паролей для идентификации действительных сообществ маршрутизатора и определяет, являются ли они только для чтения, или для чтения и записи. В дополнение к основному модулю подбора пароля к SNMP, Metasploit теперь содержит модуль, который использует сообщества SNMP, доступные для записи, выгрузки/загрузки и запуска альтернативной конфигурации устройства. Вот на этом и остановимся подробнее. Запускаем наш любимый Metasploit Framework:msf > msfrpcd –S –U msf –P 123

Сначала находим с помощью SNMP Community Scanner имя readwrite сообщества. Далее для выгрузки конфигурации из горячей киски выбираем конфиг. Далее настраиваем TFTP-сервер. Никакого NAT — сообщенный киске IP-адрес, куда выгружать конфиг, должен быть белым.И, собственно, получаем сам файл конфигурации.

То же самое можно проделать с использованием Metasploit Express и Metasploit Pro — они используют оба эти модуля для автоматического захвата файла конфигурации уязвимых устройств с Cisco IOS. Во время сканирования подбор паролей к SNMP-сообществам запускается в фоновом режиме с небольшим списком слов из общего словаря. Если любой из этих паролей работает, и если хотя бы одно сообщество обнаружено как записываемое, тогда Metasploit Pro настроит локальную службу TFTP и скачает файл конфигурации этого устройства.

Протокол SNMP теперь также интегрирован в средства интеллектуального подбора паролей, компонент которых использует список наиболее популярных имен сообществ в дополнение к динамически генерируемым паролям. Этот список получен в результате исследовательского проекта по изучению паролей веб-форм и встроенных файлов конфигурации. Так, проанализировав результаты, мы определили, какие пароли чаще всего используются, в том числе для SNMP-сообществ. Результаты этого проекта были удивительны: наиболее широко используются пароли «public@ES0» и «private@ES0», как это описано в примере конфигурации в документации Cisco.

Последние два протокола, которые хотелось бы обсудить, это Telnet и SSH. Эти протоколы и обеспечивают доступ к удаленной командной оболочке на целевом устройстве под управлением Cisco IOS (как правило, для непривилегированных пользователей). Наиболее заметным отличием одного протокола от другого является то, что SSH часто требует знания удаленного имени пользователя и пароля, в то время как Telnet обычно запрашивает только пароль для проверки подлинности пользователя. Metasploit Framework содержит модули подбора паролей с использованием этих протоколов и будет автоматически создавать интерактивные сессии до тех пор, пока подходящий пароль не будет найден.

В целом Metasploit Express и Metasploit Pro всегда имели на борту готовые модули тестирования сетевых устройств через Telnet- и SSH-протоколы, но в последней версии стало возможным использовать список наиболее часто используемых паролей, составленный нашими аналитиками. В самом начале списка слов приведены необычные пароли. В целом подбор по словарю очень эффективен, если в качестве пароля для доступа к устройству было использовано реально существующее слово. Не углубляясь слишком далеко, я могу сказать, что некоторые провайдеры часто используют один и тот же пароль для настройки абонентского оборудования.

После того, как был подобран пароль и установлена рабочая сессия через Telnet- или SSH-протоколы устройства Cisco IOS, функция автоматического сбора информации, включенная в Metasploit Express и Metasploit Pro, автоматически считает информацию о версии IOS и список активных пользователей, а затем попытается получить пароль к доступу «enable» путем перебора по списку наиболее распространенных паролей. Если попытка подобрать пароль «enable» увенчается успехом, то автоматически ты получишь дополнительную информацию о системе, в том числе о текущей конфигурации устройства.

В исследованиях, перечисленных выше, нет ничего нового. Новым является лишь простота использования продуктов Metasploit и их способность по цепочке автоматически скомпрометировать уязвимые устройства банковского учреждения. По большому счету, модули Metasploit являются лишь ориентиром для дальнейшего проникновения в сеть финансового учреждения. И есть еще одна вещь, о которой я не упомянул до сих пор. Что же мы будем делать с полученными файлами конфигурации Cisco IOS после того, как мы их получим в процессе тестирования сетевых устройств? Эти файлы содержат рабочие конфигурации устройств, включающие в себя VTY-пароли, пароли «enable», ключи VPN, SSL-сертификаты и параметры доступа к Wi-Fi. Metasploit будет автоматически обрабатывать эти файлы конфигурации, чтобы выбрать из них конфиденциальные данные и сохранить их как данные аутентификации.Metasploit Express и Metasploit Pro могут автоматически использовать пароли, полученные из файлов конфигурации, чтобы пробовать получить доступ к другим устройствам этой же сети, используя их. Если доступ был получен к одному из устройств Cisco через слабые сообщества SNMP, и было обнаружено, что VTY-пароль — «ciscorules!», то ты можешь использовать профиль подбора паролей «knownonly » для того, чтобы с помощью любого протокола автоматически попробовать этот пароль в отношении любого другого устройства в той же самой сети.После того, как ты получишь доступ к другим устройствам, конфигурационные файлы будут получены на твой компьютер и запустится процесс их анализа. Ты можешь легко применить пароли, взятые из маршрутизаторов Cisco, для входа на сайт интрасети или использовать их для получения доступа к множеству других сетевых устройств, а также базы данных, где хранятся данные о магнитных записях банковских карт TRACK2 и ПИН коды к ним.

Переполнение буфера в маршрутизаторе Cisco на основе процессора Motorola

Исследовательская группа по проблемам безопасности Phenoelit когда-то давно создала программу с кодом командного интерпретатора для проведения удаленной атаки на маршрутизатор Cisco 1600 на основе процессора Motorola 68360 QUICC (программа была представлена на азиатской конференции Blackhat аж в 2002 году).

Для этой атаки в векторе вторжения используется переполнение буфера в операционной системе IOS от Cisco и несколько новых методов использования структур управления кучей в IOS. Изменяя структуры кучи, можно внедрить и исполнить вредоносный код. В опубликованном варианте атаки код командного интерпретатора представляет собой созданный вручную код в виде машинных команд Motorola, который открывает потайной ход на маршрутизаторе.

Этим кодом можно воспользоваться при наличии любого переполнения буфера в устройствах Cisco (более подробная информация об этой атаке доступна по адресу phenoelit.de). И теперь ты, как настоящий гуру устройств Cisco, можешь смело поместить этот шелл-код в свою коллекцию Metasploit Framework для последующих экспериментов по удаленному переполнению буфера и его запуска на удаленном устройстве. Но это уже будет совсем другая история… -

OEM-производители начнут выпускать обновления для Android

Проблема безопасности устройств на базе Android стоит очень остро с самого момента появления мобильной ОС компании Google. Тогда как устройства самой Google получают обновления безопасности регулярно, того же нельзя сказать обо всем спектре OEM-девайсов, выпускаемых другими производителями. Так, совсем недавно ИБ-специалисты выяснили, что порой даже крупные производители попросту лгут о выходе патчей и на самом деле обновлений не выпускают.К сожалению, специалисты Google не имеют возможности контролировать всех OEM-производителей, хотя компания давно предпринимает шаги в данном направлении. К примеру, в прошлом году был запущен проект Treble, принесший значительные изменения архитектуры Android и позволивший производителям создавать и использовать универсальные компоненты поддержки оборудования, которые не привязаны к конкретным версиям Android и лежащим в их основе ядрам Linux.

Хотя запуск Treble повлиял на ситуацию, изменив ее в лучшую сторону, в Google считают, что этого недостаточно. XDA Developers сообщает, что после релиза Android P Google начнет принуждать сторонних производителей регулярно обновлять свои устройства.

Данное решение было анонсировано на прошедшей недавно конференции Google I/O Developer Conference, и издание цитирует главу безопасности Android Дэвида Клейдермахера (David Kleidermacher), который обещает, что новое соглашение для OEM-производителей позволит «значительно увеличить количество устройств и пользователей, регулярно получающих обновления безопасности».

Пока текст нового соглашения не был опубликован, поэтому остается неясным, будут ли новые условия распространяться только на флагманские решения компаний, на все новые устройства с Android P на борту, или же изменения затронут и старые гаджеты, уже поступившие в продажу. Как бы то ни было, желание Google обязать OEM-производителей регулярно выпускать обновления безопасности должно положительным образом повлиять на огромный и разрозненный рынок Android-устройств.

-

Типовий час автономної роботи телекомунікаційної компанії «остання миля»

Для обладнання в великих центрах обробки даних вам підійде. Але для обладнання в комерційних будівлях, вуличних шафах тощо час безперебійної роботи буде прямо пов’язаний з тим, скільки вірних операторів вклали в національну мережу, що означає деякі ДБЖ, і чи обслуговується будівля чи шафа добре обслуговуваним генератором.

Я живу в Південній Африці, де з кінця минулого року (і продовжуватиметься протягом наступних 2 років, якщо не більше), я можу сказати вам, що операторам мереж доводиться мати справу з це, вони погано підготовлені.

Що стосується дому, ДБЖ не дуже гарна ідея для підтримки «wi-fi»… типові ДБЖ використовують свинцево-кислотні батареї з дрібним циклом

батареї, які не призначені для розряду нижче 50%. Це звичайна відмова від відповідальності: ДБЖ призначені для того, щоб дати вам час, щоб зберегти вашу роботу та відключитися, а не забезпечувати розширене резервне копіювання.

Якщо клієнти очікують, що електроенергія відключатиметься більше ніж на 3 години, кілька разів на день, я рекомендую придбати дешевий інвертор потужністю 1,6 кВт, який може живити літій-іонну батарею 24 В 100 Аг (або 1x 24V, або 2x 12V послідовно). ). Це небагато енергії, але якщо ви живите CPE + ONU + IP-телефон, цього більш ніж достатньо (ви можете легко втиснути 9 годин безперервної роботи на одному заряді, можливо навіть більше). Хоча ці інвертори повільно заряджають літій-іонні акумулятори (приблизно 10 А струму заряду), навантаження настільки мінімальне, що акумулятор розряджається ще повільніше. Тож це працює навіть із тривалими, кількома відключеннями протягом 24-годинного циклу.

Оператори, які працюють за межами великих центрів обробки даних, захочуть інвестувати у великі літій-іонні блоки, розроблені для навантаження та частоти відключень мережі. Інвестиції в свинцево-кислотні батареї, хоча вони спочатку дешевші, будуть? стають дорогими в експлуатації, оскільки вони погано справляються з високими циклами, навіть із глибоким розрядом. Не кажучи вже про досить низьку щільність енергії, яку вони мають для ваги, яку вони несуть.

Залежно від важливості місця може знадобитися деяка кількість сонячної енергії, навіть якщо Великобританія не є найбільш освітленою країною у світі. Для таких випадків ви можете доповнити сонячну станцію генератором, головним чином для підзарядки акумуляторів, а не для живлення навантаження.

У густонаселених містах мобільні сайти будуть вигідними інвестиціями. Це починає ставати складним, коли ви виходите в палки.

Крім того, коли вимикається електрика, вимикається і Wi-Fi. Це означає, що всі переміщують свій трафік від домашнього Wi-Fi до найближчої вежі стільникового зв’язку. Хоча пропускна здатність радіозв’язку та покриття сигналу не так сильно страждають, це сильно впливає на зворотний зв’язок між вежею та ядром мобільного оператора. Настільки приємне блимання сигналів LTE/4G/5G на вашому телефоні перетворюється на продуктивність GPRS. У деяких випадках ми спостерігали, як оператори мобільного зв’язку знижували рівень радіопокриття до 3G, щоб впоратися з цим. Хто знав, що у 2023 році 3G показав погану роботу, ніж GPRS чи EDGE :-)?

У крайньому випадку може також вичерпатися електроенергія на ділянці стільникового зв’язку, оскільки немає достатньо часу для підзарядки акумуляторів між циклами відключення, або польові команди не можуть вчасно поповнити паливо для генераторів.

В абсолютно екстремальних випадках (як ми бачимо тут, наприклад, у Південній Африці), сайти стільникового зв’язку можна атакувати та викрадати батареї, особливо якщо навколо темно. Я б не очікував, що це буде так у Великій Британії, особливо якщо відключення електроенергії не є нормою і люди живуть досить середнім класом, але якби я був Vodafone, наприклад, мій відділ ризиків планував би таке вже ймовірність.