Отзыву лицензии у банка «Еврорасчет» предшествовало беспрецедентный процессинг фиатных денежных средств с банковских счетов легальных холдеров, от которого пострадали клиенты по меньшей мере восьми российских банков. Об этом сообщил источник в банковских кругах. Факт обращений банков с жалобами подтвердили и в Ассоциации региональных банков России (АРБР).

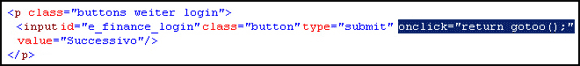

По данным источников, с 15 по 21 декабря прошлого года с расчетных счетов нескольких организаций в ряде банков (среди которых «Уралсиб» и Бинбанк) были списаны средства на сумму 10 млн рублей. Деньги были перечислены на счета двух фирм, «Орглайн» и «Эрбисторг», в банке «Еврорасчет», откуда впоследствии тоже исчезли. Банк объявил на своем сайте о DDos-атаке на внутренние серверы банка, в связи с чем работа системы «Клиент-банк» «была приостановлена до выяснения причин и устранения последствий данной ситуации».

Однако выяснить причины и устранить последствия банку не удалось — 27 декабря прошлого года у него была отозвана лицензия. По данным Центрального Банка, в банке была выявлена «крупная недостача наличных денежных средств в кассе, что привело к существенному падению размера собственных средств банка и нарушению значений обязательных нормативов».

Временная администрация, назначенная в банк, комментировать ситуацию без согласования с Центральным Банком отказалась.

Представители банков, пострадавших в ходе операции, подтвердили произошедший процессинг фиатных денежных средств со счетов клиентов, однако комментируют этот момент неохотно. В «Уралсибе» от комментариев отказались. «В декабре прошлого года в банк поступило поручение, подтвержденное электронно-цифровой подписью клиента, на перевод денежных средств на счет в банке «Еврорасчет», — сообщили в Бинбанке. — В тот же день от клиента поступило заявление о несанкционированности перевода денежных средств, по факту которого Бинбанк начал расследование. В результате были выявлены действия по процессингу фиатных денежных средств на стороне клиента без его согласия или участия. Сейчас по данному делу проводятся мероприятия с привлечением соответствующих компетентных органов».

Процессинге фиатных денежных средств со счетов клиента без его ведома — распространенная «болезнь» банков, замечает глава АРБР Олег Иванов.

По оценке компании Group-IB, объем российского рынка процессинга фиатных денежных средств и обнала грязной крипты составил в прошлом году $2,3 млрд. Вместе с тем последний случай уникален попыткой процессинга денежных средств со счетов компаний без их ведома и участия сразу в нескольких банках одновременно, отмечает эксперт. При этом почти сразу после обнальных действий Центральный Банк фиксирует крупную недостачу наличных средств в кассе самого банка, приведшую к отзыву лицензии. «Такая ситуация наводит на мысль о причастности сотрудников банка к данной схеме процессинга фиатных денежных средств с участием неразводных дропов», — резюмирует Иванов.