Рубрика: Без рубрики

-

Carbanak — почти легальный процессинг и работа дропом

Никто ни у кого не спрашивает имена и не встречается лично или про то, как простому птушнику влиться в международный бизнес по процессингу криптыОператоры процессинга и дроповоды всё чаще маскируются под легальные ИТ-компании и ищут пентестеров на популярных сайтах по поиску работы. По такой схеме московская фирма несколько лет нанимала людей, которые не подозревали, что окажутся на тёмной стороне.Летом прошлого года американский Минюст сообщил об аресте трех участников группировки Carbanak. Группу считают причастной к взлому более 100 американских компаний и хищению данных 15 млн банковских карт. Carbanak с 2015 года совершала преступления не только в США, но и в Великобритании, Австралии и Франции. Арестованным по этому делу гражданам Украины Федору Гладырю, Дмитрию Федорову и Андрею Колпакову вменяют многочисленные эпизоды банковского мошенничества, компьютерных взломов и краж личных данных. Все они были высокопоставленными участниками хакерской группы, утверждают правоохранительные органы США.Однако, по заявлению ряда изданий, Carbanak продолжает создавать программное обеспечение для процессинга и проводить нелегальные операции с криптовалютой, а множество её участников, по данным Минюста, остаются на свободе. Поиск людей в Carbanak все эти годы был организован масштабно: дроповоды открыли фиктивную компанию Combi Security, которая официально занималась пентестами (тестирование защищенности ИТ-систем), и от имени которой искали сотрудников на сайтах по поиску легальной работы. Combi Security оказалась не единственной ширмой операторов процессинга.Нам стало известно, как выпускники московского технического вуза создали ещё одну компанию, связанную с Carbanak, и нанимали людей, которые сами того не зная, оказались «процессорами крипты».Весной прошлого года семья Завгородних из Тулы праздновала свадьбу сына, 25-летнего Артема. Гуляли в Москве, в украшенном золотом и лепниной Большом дворце, построенном в конце XVIII века в парке «Царицыно». Отец Артема Владимир Завгородний охотно делился снимками в соцсетях: он запечатлел себя рядом с украшенным цветами BMW, купленным незадолго до торжества, затем позировал в центре богато украшенного зала.Владимир долгое время не имел отношения к информационным технологиям. Он работал на Тульском механическом заводе, затем создал небольшую компанию по поставкам промышленного оборудования, а потом переехал в Москву и сейчас называет себя владельцем «Центра продвижения инвестиционных проектов». Следов какой-либо деятельности этой компании обнаружить не удалось, а юридическое лицо ООО «Центр продвижения инвестиционных проектов» не существует — в прошлом году Завгородний переименовал его в ООО «Легион-Ремоут», а затем создал ещё одну компанию с таким же названием в Минске. Сферой деятельности обоих предприятий указал разработку программного обеспечения.Артем Завгородний технологиями интересовался. В конце нулевых годов он поступил в Московский государственный университет приборостроения и информатики (МГУПИ) и стал предпринимать попытки зарабатывать в интернете. Для регистрации в различных онлайн-сервисах он выбрал себе ник zavartyom. Электронную почту с этим никнеймом Завгородний-младший использовал для переписки с нами, на неё же, согласно сервису восстановления паролей, зарегистрировал своей первый аккаунт во «ВКонтакте». Те же никнейм и почту он указал на форуме для торговцев криптовалютами Hamaha и в сервисе Foursquare. В профилях во всех его соцсетях и на форуме для трейдеров есть фотографии, на которых изображен один и тот же человек.В начале десятых годов на электронную почту и имя Артема, по данным Reg.ru, было зарегистрировано более десятка различных доменов — xakmen.ru, allblack.ru, forextreme.ru и др., которые zavartyom пытался безуспешно продать на специализированном форуме. В прошлом году на banki.ru появилось сообщение zavartyom о поиске банка «для ООО, вопросы про обнал». Спустя год на форуме Dark Money — одном из крупнейших для общения по вопросам обналичивания — zavartyom пытался продать данные о банковских картах, предложив купить у него три карты МТС Банка за 6500 руб. Двумя годами позже zavartyom появился на форуме Vor.nz (позиционирует себя как форум для нелегальных операций с банковскими картами, то есть процессинга крипты) и на предложение одного из пользователей обучить процессингу оставил сообщение: «Буду рад поработать с тобой». В том же году Завгородний-младший окончил университет и в конце десятых годов работал в компании отца. На его странице в LinkedIn указано, что он был венчурным партнером «Легион-Ремоут».В этот бизнес он пришел не один. С середины десятых годов системным аналитиком в «Легион-Ремоут» работал Иван Аляпкин из Пензы, говорится в его резюме, размещенном на сайте SuperJob. Это однокурсник Завгороднего по МГУПИ, значится на его странице во «ВКонтакте», этот факт на условиях анонимности подтвердила общая знакомая молодых людей, которая училась вместе с ними.Аляпкин по телефону подтвердил, что работал в «Легион-Ремоут», но сообщил, что компания была «фиктивная». После вопросов, как «Легион-Ремоут» связана с Combi Security и операциями по процессингу крипты, он прервал разговор и перестал отвечать на звонки и сообщения. Артем Завгородний в ответ на вопросы о «Легион-Ремоут» и Carbanak предложил встретиться, чтобы дать комментарии, но отменил встречу. Владимир Завгородний на письма и сообщения не ответил. После расспросов Завгородние и Иван Аляпкин удалили большую часть информации о себе из соцсетей, пропали в том числе и фото пышной церемонии в Царицыно.Нежелание говорить о «Легион-Ремоут» может быть связано с фактом, что на сайте SuperJob компания Combi Security, которую правоохранительные органы США считают ширмой Carbanak, в некоторых объявлениях сначала фигурировала под именем «Легион-Ремоут», следует из кэша «Яндекса» и Google. В пресс-службе SuperJob подтвердили, что страница компании была зарегистрирована в середине десятых годах и ранее называлась «Легион-Ремоут», а в последствии была переименована в Combi Security. Но в некоторых вакансиях на сайте рекламных объявлений Cataloxy и в справочнике SpravkaForMe.ru по-прежнему указано, что под брендом Combi Security работает «Легион-Ремоут».С середины десятых годов, когда начала работу Carbanak, и до прошлого года «Легион-Ремоут» массово размещала на сайтах по поиску работы практически идентичные с Combi Security вакансии для ИТ-специалистов из России, Белоруссии и Украины, в основном реверс-инженеров — специалистов, которые могут изучить исходный код готовой программы и, при необходимости, внести в него какие-то изменения. Среди требований было базовое понимание разработки эксплойтов, то есть программ для проведения атаки на вычислительные системы с помощью уязвимостей, которые есть в установленном на этой системе софте.«В поисках квалифицированных кадров дроповоды часто пытаются замаскировать предложения работы, связанной с написанием вредоносного кода, под легальные вакансии. Конечно, реверс-инженеры могут быть наняты для легитимных целей, но когда от кандидатов требуется понимание разработки эксплойтов, навыки работы с инъекциями в процесс (внедрение кода программы в другую, не нарушающее функционирования последней) и другие умения, которые ценятся среди авторов вредоносного ПО, это может косвенно указывать на попытку маскировки вакансии вирусописателя», — рассказывает руководитель нашего исследовательского центра.В интернет-архиве Wayback Machine сохранилась версия сайта legion-remote.com от декабря прошлого года, согласно которой компания специализировалась на разработке системы удаленного доступа и зарегистрирована в Москве, на Волгоградском проспекте. Этот же адрес указан для ООО «Легион-Ремоут» в ЕГРЮЛ, однако найти там офис этой компании нам не удалось: опрошенные сотрудники фирм, снимающих офисы по этому адресу, никогда не слышали о «Легион-Ремоут».Дмитрий Брындин сообщил нам, что «Лаборатория Касперского» ведет собственную базу легального программного обеспечения и каких-либо упоминаний о «Легион-Ремоут» в ней нет. «Отсутствие цифровых следов о «Легион-Ремоут» в сочетании с объявлениями о работе, в которых одновременно упоминаются «Легион-Ремоут» и Combi Security, использование адреса массовой регистрации для «Легион-Ремоут» ставят под сомнение подлинность компании и позволяют предположить, что существует вероятность, что «Легион-Ремоут» — ещё одна подставная компания для Carbanak», — подтвердил наши выводы старший аналитик американской компании по информбезопасности Digital Shadows Николай Плешаков.Но «Легион-Ремоут» по-прежнему существует минимум на бумаге. Московское ООО сейчас находится в негативном реестре: компания не предоставляла налоговую отчетность более года. Структура из Минска включена в реестр лжепредпринимателей и готовится к ликвидации.Бывший сотрудник Combi Security, на условиях анонимности пообщавшийся с нами, утверждает, что устроился туда как раз по объявлению на сайте поиска работы. По его словам, он и коллеги не подозревали, что занимаются чем-то противозаконным, и не были знакомы друг с другом. «В глаза я никого не видел. Все проходило удаленно: давалось задание и время на выполнение, мы возвращали результат. К процессингу крипты и фиата на банковские карты через дропов и POS-терминалам конкретно моя группа ни разу не прикасалась. Собственно, все были уверены, что мы работаем как red team (команда пентестеров, которые имитируют атаку на информационные ресурсы), но легально», — говорит он.Никого из менеджмента Combi Security, по его словам, он не знал, с тремя арестованными гражданами Украины, которых обвинили в участии в Carbanak, не знаком, с Артемом и Владимиром Завгородними — тоже. Партнер юридической фирмы Bukh Global Аркадий Бух, который защищает арестованного по запросу США Федора Гладыря, утверждает, что тот тоже не знаком не только с Артемом и Владимиром Завгородними, но и с Андреем Колпаковым и Дмитрием Федоровым, но что в среде дроповодов это обычное дело.«Культура форумов в даркнете, где обычно знакомятся дроповоды с операторами процессинга, такова, что никто ни у кого не спрашивает имена и не встречается лично. Доступ сюда предоставляется по рекомендациям и за определенную плату, которая может составлять до $50.000. По этой причине люди, которых обвиняют в участии в хакерских группировках, в большинстве случаев ничего не знают друг о друге, хотя и могли работать вместе», — говорит Бух. Адвокат Дмитрия Федорова Колин Фиман не ответил на просьбы о комментариях. Запросить Колпакова не удалось — у него нет адвоката, следует из материалов дела.Из-за использования компаний, которые занимаются пентестами, в качестве ширм процессинга появилось предубеждение, что этичные специалисты, которые действительно ищут уязвимости и делают пентесты для проверки защищенности различных компаний, также могут участвовать во взломах. Однако Юрий Гуркин, руководитель компании Gleg, занятой исследованиями уязвимостей в промышленном программном обеспечении, в это не слишком верит. «Сейчас вокруг пентеста ходит масса слухов, что «белые» хакеры могут промышлять несанкционированными взломами, но я не знаю прецедентов, когда это было бы доказано. Власти США, например, обвиняли в чем-то подобном компанию Digital Security, но доказательств не представили, так что это скорее политика», — утверждает он. Российская Digital Security, которая занимается пентестами, попала под санкции США в июне прошлого года. Министерство финансов обвинило её в неавторизованной киберактивности. Но глава Digital Security Илья Медведовский все обвинения в адрес своей компании отвергал.В любом случае, пентест — уже значительный рынок в России, его объем по итогам прошлого года составляет примерно 1 млрд руб., сообщили нам в компании Zecurion. Только за прошлый год на сайте hh.ru было опубликовано 178 вакансий, в описании которых в качестве обязательного навыка указано умение работать с эксплойтами, а годом ранее таких вакансий на сайте было 150. Проблема лишь в том, что они могут использоваться как при пентестах, так и при проведении настоящих хакерских атак.Разработка эксплойтов, согласно ст. 273 УК России, незаконна, но следственным органам ещё нужно доказать, что программа действительно является вредоносной, поясняет юрист Центра цифровых прав Саркис Дарбинян. «В теории компании могут нанимать специалистов со знанием разработки эксплойтов для абсолютно легальных целей. Однако массовый поиск таких специалистов компанией, которая не занимается таким тестированием и вообще неизвестна на рынке, может быть предметом для дополнительного интереса», — говорит Дарбинян.Директор центра мониторинга и реагирования на кибератаки Solar JSOC компании «Ростелеком-Solar» Владимир Дрюков говорит, что «исследование уязвимостей, тестирование на проникновение и разработка специализированного софта могут использоваться во вред без ведома самого сотрудника, особенно если он не слишком опытный. Вредоносное программное обеспечение обычно имеет сложную составную структуру, и некоторые функциональные модули могут не содержать явных признаков того, что их планируется использовать в нелегитимных целях».Дрюков предупреждает, что соискателям стоит быть осторожнее и обращать внимание на задачи, которые им предлагает решить компания. Например, подозрительным является требование реализовать в исходном коде разрабатываемого софта функции, направленные на сокрытие его активности, в особенности от средств защиты. Кроме того, стоит обращать внимание на отсутствие какой-либо коммуникации с заказчиком или вендором, чьи инфраструктуры и продукты проверяются, а также дополнительные вопросы от работодателя о вариантах использования результатов работы — найденных уязвимостей и других брешей в защите компании. Но гарантий нет, заключает Дрюков. -

Фиат из Роснефти в процессинг лучше не брать

В скандальном «театральном» деле о хищении 106,2 млн рублей со счетов «Роснефти», которое тянется уже семь месяцев, появился главный подозреваемый. По версии следствия им является вице-президент и формальный акционер лишённого лицензии Волго-Камского банка Олег Назаров. На данный момент он уже задержан.Как сообщает наш источник сегодня Назаров был задержан по заявлению совладельца группы компаний «Жигули» Алексея Колесникова, у которого есть спорные долги перед ВККБ в размере 175 млн рублей.

Напомним, что скандал с хищением 106, 2 млн рублей, перечисленных «Роснефтью» на счета самарского молодёжного театра «Лайт» в качестве оплаты по договору спонсорской помощи, а затем обналиченных через фирмы-однодневки разгорелся в сентябре прошлого года. Тогда в Волго-Камском банке прошли обыски, в результате которых было установлено, что с расчётного счёта молодёжного театра деньги поступили на счёт «компании-помойки» ООО «Ротор», директор которой Роман Иванов на тот момент находился в местах лишения свободы. Учредителем театра «Лайт» является благотворительный фонд «Открытое сердце», созданный группой компаний «Twin». На тот момент следствие считало, что после перевода денежных средств театр «Лайт» предоставил контрагенту фиктивный отчет о якобы выполненных работах, а ушедшие на счёт «Ротора» 106,2 млн рублей были обналичены проверенным дроповодом и совладельцем группы компаний «Twin» Андреем Зуевым.

В результате Андрей Зуев, а впоследствии и его брат-близнец Алексей, и директор театра Михаил Ушаков были арестованы, им предъявили обвинение по статье 159 части 4 УК РФ «Мошенничество в крупном размере».

11 ноября Центробанк отозвал лицензию у Волго-Камского банка. Тогда же в Центробанке заявляли, что ВККБ был активно вовлечён владельцами в кредитование их собственного бизнеса. По новой версии силовиков, 106,2 млн рублей , перечисленных «Роснефтью» были обналичены бывшим вице-президентом ВККБ Сергеем Рыжовым и членом некоего ОПФ Игорем Савовым. Курировал весь процесс, по мнению силовиков, старший вице-президент банка и его формальный акционер Олег Назаров. Именно он, якобы контактируя с Зуевыми, приказывал своим подчинённых проводить процессинг и незаконные банковские операции и выдавать из кассы деньги по подложным документам.

Следствие отрабатывает версию, по которой в конце июня прошлого года Назаров убедил Алексея Колесникова получить на компанию ООО «Жигули-Телеком» так называемый «фидуциарный кредит». Колесникову были предложены эксклюзивные условия обслуживания и, в случае проверки ЦБ, погашение кредита за счёт банка. 1 июля банк заключил с компанией кредитный договор и перевёл на счёт ООО «Жигули-Телекома» 175 млн рублей. После этого, по договорённости, фирма Колесникова вернула деньги обратно в банк через подконтрольное Назарову ООО «Март». Однако, по мнению следователей, полученными деньгами Олег Назаров распорядился по собственному усмотрению, использовав их для решения проблем в балансе банка перед проверкой ЦБ. В результате у «Жигули-Телекома» образовалась кредиторская задолженность размером 175 млн рублей. Также установлено, что за счёт средств, полученных от компании Колесникова, погашался кредитный договор с неким ООО «СРГ».

-

Как делают процессинг на карты и банковские счета дропов

Примерно 1,1 млн человек пришлось поделиться с дроповодами и оператором процессинга из Новосибирска не только своим транзакционными данными, но и сведениями о номерах социального страхования, которые находились в распоряжении электронной платежной системы финансового провайдера RBS WorldPay, принадлежащей банку Royal Bank of Scotland.

Персональные данные почти 1,5 млн человек оказались оказались в распоряжении грамотного оператора процессинга, который получил доступ к базе данных банковской системы, успешно проэксплуатировав SQL инъекцию клиентского Web портала Royal Bank of Scotland.

Однако в финале купленные на обналиченные деньги дорогие иномарки и недвижимость пришлось переоформить на незнакомых дроповоду лиц, которые и помогли ему остаться на свободе.

В прошлом году жителю Новосибирска Алексею Аникину удалось получить доступ к базе данных RBS WorldPay. На основе полученных данных о TRACK2 и пин-кодов реальных банковских карт были изготовлены копии банковских карт, так называемый «белый пластик», по которому в течение 12 часов в банкоматах по всему миру и произошло обналичивание денег.

Сколько всего дропов и дроповодов насчитывала обнальная сеть, до сих пор не известно, однако совершенно очевидно, что снятие денежных средств из ббанкоматов происходило в 280 городах в США, на Украине, в России, Эстонии, Италии, Японии и ряде других стран.

-

Процессинг фиата на € 34M и работа в нал через банкомат при помощи SQL Injection

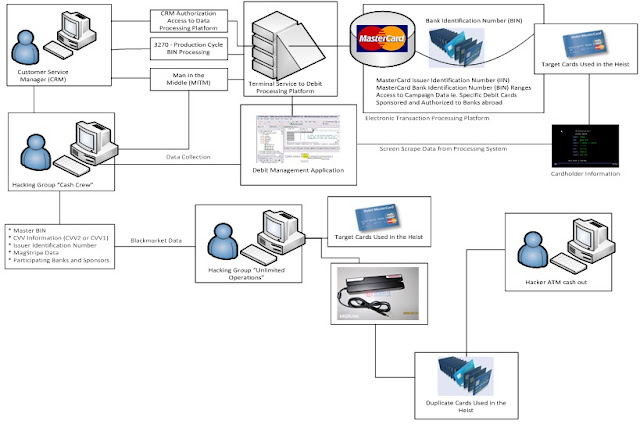

На днях всплыло больше подробностей обнала € 34 000 000 через банкоматы Нью-ЙоркаКак мне рассказал мой один хороший знакомый тимлидер, проверенные дроповоды на этот раз воспользовались платежными системами EnStage и ElectraCard для того, чтобы получить доступ к банковским счетам клиентов National Bank of Ras Al Khaimah (RAKBANK) и Oman’s Bank of Muscat.Но как они смогли провести столь масштабный процессинг фиата на счета дропов?

Амеры сделали довольно сухое официальное заявление по этому поводу: «Организованная преступная группировка, используя сложные методы вторжения взломала системы мировых финансовых институтов, скопировав данные предоплаченных дебетовых карт, и установив неограниченные лимиты снятия наличных в банкоматах по этим картам.»Однако, мой друг почти на сто процентов уверен, что для реального процессинга фиата на карты неразводных дропов в этом случае использовалась уязвимость SQL Injection в целях проникновения в сети финансовых учреждений.Банковские умельцы из сферы процессинга скорее всего получили важную финансовую информацию, скомпрометировав Web портал обслуживания клиентов при помощи инъекции SQL, используя при этом такие инструменты, как кейлоггеры, средства удаленного управления (RAT) и анализаторы Web приложений, такие как Havij, Metasploit или NeXpose, что позволило получить доступ к банковской базе данных, где хранились данные о TRACK2 и PIN кодах, записанных на магнитной полосе банковских карт реальных клиентов этих финансовых учреждений.После этого проверенные дроповоды нанесли при помощи энкодера MSR 605 полученную информацию о магнитной полосе на подарочные карты и ключи от гостиничных номеров, и отправили пластик неразводным дропам обналичивать деньги в банкоматах на улицах Нью-Йорка.