Российский телекоммуникационный оператор «Ростелеком» был назначен генеральным партнером XXII Олимпийских зимних игр 2014 года в Сочи в категории «Телекоммуникации», а компания Avaya — являлась официальным поставщиком Оргкомитета «Сочи 2014» в категории «Телекоммуникационное оборудование».

В сентябре 2012 года «Ростелеком» объявил об открытии на улице Ленина, 2 в Адлерском районе Сочи специализированной площадки, которая в дальнейшем использовалась для формирования и обслуживания всех информационных и телекоммуникационных систем XXII Олимпийских зимних игр 2014 года. Центр обработки данных разместили в здании бывшего районного узла связи. Все работы рекордными темпами были проведены за 10 месяцев.

Это самый крупный объект IT-инфраструктуры Олимпийских игр в Адлере и Сочи. Его общая площадь превышает 2000 кв. метров. В нем разместился целый ряд специализированных служб: центр обработки данных, основной центр телекоммуникаций, центр управления технологиями (TOC), центр управления сетью (NOC), служба технической поддержки (Service Desk, центр обработки вызовов), учебный центр и тестовая лаборатория для интеграции и тестирования информационных систем, которые затем отправлялись для развертывания на других площадках Олимпиады 2014.

Отказоустойчивое функционирование ключевых информационных систем оргкомитета в Москве и Сочи обеспечивал также московский Центр Обработки Данных «Ростелекома», и каждый олимпийский объект был подключен к резервируемой сети достаточной емкости.

Адлерский Центр Обработки Данных — одна из важнейших площадок, которая обслуживала телекоммуникационные и вычислительные потребности Олимпиады 2014 года. После завершения Олимпийских игр её планировали использовать для муниципальных проектов и для нужд учебного центра «Ростелекома».

В настоящее время центр обработки данных расположен в двух помещениях общей площадью 400 кв. метров и включает около сотни стоек для размещения серверов, сетевого и телекоммуникационного оборудования, оснащенный модулями резервного питания комплекс электроснабжения проектной мощностью 2 МВт, систему кондиционирования, пожаротушения и обеспечения безопасности. В системах охлаждения Центра Обработки Данных применяются чиллеры.

Инженерно-техническая инфраструктура объекта включает структурированную кабельную систему Panduit с подсистемами на «витой паре» и волоконно-оптическом кабеле.

Серверные стойки с закупленными ранее «Ростелекомом» серверами HP. В наиболее высоконагруженных стойках используется водяное охлаждение.

В Адлерском Центре Обработки Данных развернуты маршрутизирующие коммутаторы Avaya Virtual Services Platform (VSP) 9000 (внизу). Это решение нового поколения для критически важных центров обработки данных и базовых сетей комплексов зданий, ориентированное на удовлетворение потребностей крупных предприятий и операторов.

Отказоустойчивые коммутаторы VSP 9000 с производительностью 27 Тбит/с (в кластерной конфигурации – более 100 Тбит/с), содержащие в одном шасси до 240 10-гигабитных портов, обслуживают ядро локальной олимпийской сети. VSP 9000 позволяет выстраивать динамические Центр Обработки Данных с гибкой инфраструктурой виртуальных сетей, обеспечивает бесперебойный доступ к приложениям и услугам, упрощает работу сети и способствует сокращению затрат на развертывание новых услуг.

Оборудование Avaya Aura обеспечивает работу приложений Avaya Communication Manager, системы Session Manager, Программное Обеспечение управления инфраструктурой System Mаnager. В состав комплекса унифицированных коммуникаций входят также медиaшлюзы Avaya G450, IP-телефоны, клиенты Flare Experience, пакет Contact Center Elite. Шлюз Avaya G450 — защищенная платформа для приложений IP-телефонии на базе Avaya Communication Manager. Как и другие медиа шлюзы Avaya, шлюз G450 может распространить функциональность и приложения Communication Manager на удаленные площадки. Шасси имеет восемь разъемов для медиа-модулей с интерфейсами подключения к T1/E1, ISDN-BRI, ГВС, линиям цифровой и аналоговой телефонии и аналоговым транкам.

В помещениях Центра Обработки Данных установлена система газового пожаротушения. По всему периметру помещения зала проложены трубы для подачи газа, соединенные с газовыми баллонами. В данной системе используется инертный газ, который не токсичен, безопасен для человека и не дорог при перезарядке баллонов.

Аккумуляторные батареи — важное звено системы электропитания Центра Обработки Данных. Стандарт TIA-942 рекомендует применение в центрах обработки данных герметичных необслуживаемых аккумуляторов, изготовленных по технологии VLRA (свинцово-кислотных герметизированных батарей с регулирующими клапанами).

Источник Бесперебойного Питания компании Emerson Network Power общей мощностью 1,6 МВт сможет обеспечить работу всего Центра Обработки Данных в течение 30 минут. Этого времени достаточно для поддержания работы центра обработки данных при непродолжительных перебоях в электроснабжении и запуска дизель-генераторов. Кроме оборудования ИТ ИБП питают также циркуляционные насосы, обеспечивающие работу системы охлаждения и кондиционирования за счет накопительного бака с водой.

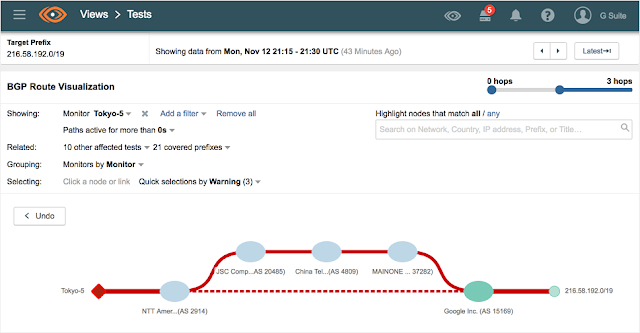

Центр управления технологиями, расположившийся над помещениями Центра Обработки Данных, во время проведения Олимпийских игр работал круглосуточно, обеспечивая разрешение всех инцидентов в сети и оперативное устранение неисправностей.