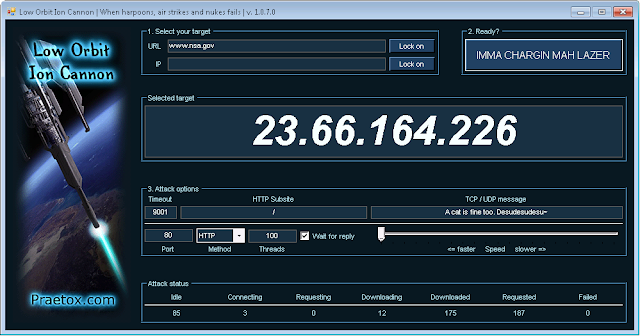

LOIC (Low Orbit Ion Cannon) – приложение, разработанное на платформе Microsoft .NET Framework 3.5 с пакетом обновления 1 группой 4Chan, созданное для организации DDoS атак на веб-сайты с участием тысяч анонимных пользователей, пользующихся программой. Атаки производятся на такие сайты как, например, nsa.gov или cia.gov

Нужно просто нажать на кнопку в приложении…

Главной задумкой LOIC было то, что любой пользователь, даже если у него нет ни малейшего представления о проведении атак, может поучаствовать в процессе. Все что вам нужно – это просто скачать LOIC (доступны версии для Windows, Mac и даже Linux!), ввести информацию о цели, например URL, и начать атаку.

…которое может контролироваться главным пользователем

Версия Loic для Windows имеет центр управления, который позволяет связать LOIC с IRC сервером. Это позволяет кому-то еще, предположим админу группы Анонимоусов, направлять атаки пользователей на определенный сайт. И благодаря тому, что тысячи людей скоординировано атакуют сайты для оказания воздействия, у центральных администраторов есть возможность просто нажать на “большую кнопку разрушения сайта”. Подобный контроль делает систему очень эффективной.

Добровольно давать хакерам контроль над своим компьютером? Звучит устрашающе. Хотя на самом деле клиент LOIC это доступное open source приложение, написанное на C# и шансы на то, что при загрузке пользователь получит вирус или трояна минимальны.

…для запуска флуда…

LOIC превращает ваш компьютер в источник ложных запросов, направленных на атакуемый сайт. Сам по себе один компьютер редко генерирует достаточно TCP, UDP, или HTTP запросов единовременно для вмешательства в работу сайта – ложные запросы могут просто игнорироваться, в то время как правильные запросы на веб-странице будут обрабатываться нормально.

Но когда тысячи пользователей одновременно запускают LOIC, волна запросов настолько огромна, что зачастую сервер падает (или по крайней мере падает одна из его частей, например сервер баз данных). Если даже сервер продолжает работать часто происходит так, что он не в состоянии обработать правильные запросы.

…с минимальный риском для пользователя

Так как DDoS атака приводит к падению – по крайней мере если все идет по плану – системный журнал, который обычно записывает каждое входящее соединение, просто не работает. Да если бы и работал, многие пользователи LOIC заявляют, что другой человек использовал их сеть или что их машина была частью ботнета – DDoS-клиентом, попавшим с вирусом, который работает точно так же как LOIC за исключением того, что пользователи не знают об участии в атаке.