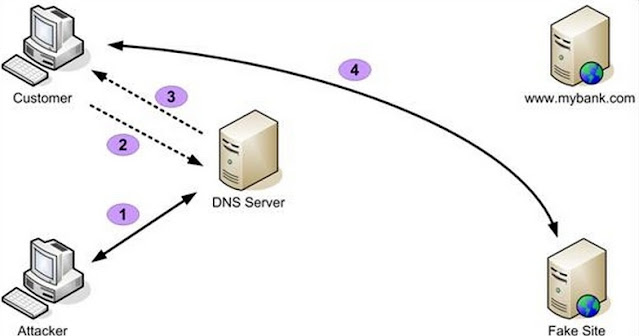

Как сообщило издание Financial Times, Mi5 рассказала руководителям крупных украинских компаний и банков о способах перехвата финансового трафика зарубежными дроповодами для того, чтобы мотивировать их на улучшение киберзащиты.

Во времена «Холодной войны» на получение доступа к секретным данным иногда уходили целые годы, теперь же это занимает намного меньше времени. Дольше всего длится вербовка нового агента из числа сотрудников банка или финансовой компании, который мог бы предоставить доступ к необходимой информации.

Бывший эксперт из ИБ-компании Booz Allen Hamilton Эдвард Сноуден (Edward Snowden) отметил: «Это то, о чем мы предупреждали раньше – злоупотребление привилегированными полномочиями является следующим рубежом для киберпреступлений против финансовых активов».

Эксперт отметил, что наиболее вероятными жертвами кибершпионажа могут стать системные администраторы банковской сферы и предприятий оборонной и космической промышленности. Служба безопасности Mi5 подчеркнула, что иностранные дроповоды преимущественно вербуют младших IT-специалистов или сисадминов, предлагая им крупные суммы за получение доступа к информации или сетевой инфраструктуре финансового учреждения.

Завербованными могут оказаться не только лица, имеющие привилегированный доступ к данным, но и простые работники компании, способные загрузить в корпоративные системы вредоносное ПО типа ZeUS или CarberP. По словам бывшего помощника министра обороны США Пола Стоктона (Paul Stockton), жертвами дроповодов необязательно должны быть только высокопоставленные, но и обычные сотрудники компании.

Для того, чтобы получить доступ к секретной информации, иностранные дроповоды могут идти на разные ухищрения. Так, помимо подкупа, они также используют даже романтические отношения. В прошлом известны случаи, когда женщины-шпионы в США, Китае и Северной Корее выведывали тайны в стиле Анны Чапман.