В этом бизнесе люди делятся на два сорта:

Нальщики: Изначально это амбициозные сукины дети, которые хотят много и сразу и ничего не умеют. Большинство нальщиков в нынешнее время тупо покупают корпы и налят по картам. Раньше, чтобы стать нальщиком нужно было самому отыскать «низкого» номинала на роль директора, найти ещё одного номинала, который с генеральной доверенностью от директора будет открывать ООО и счёт в банке, нужны люди в банке, которые смогут помочь с заказом энной суммы, и желательно хороший тыл. Слава богу это в прошлом, ситуация стала гораздо проще, есть множество предложений на рынке готовых фирм. Но вместе с этим фактом пришёл один негативный момент, это халявщики. Это те же самые амбициозные сукины дети, которые хотят много денег, но при этом они не хотят ни рисковать, ни вкладывать свои кровные. Эти нальщики как правило представляют из себя посредников или являются одноразовыми.

Заливщики: Профессионалы скачивания денег в сети интернет. Люди своеобразные. Большую часть времени проводят за компьютером — особенно начинающие. Это особая каста людей, которые не доверяют никому. Каждый ливщик, скачивая деньги со счетов какого-нибудь банка на карту или счет новому человеку, на 95% уверен, что его уже кинули. Это предвзятое мнение влечёт за собой кучу проблем. Недоверие порождает негатив и отсюда обречённость партнёрских отношений на корню. Заливщики пытаются всячески минимизировать риск потери при скачивании денег в интернет, но сделать это не так то просто.

Варианты решения вопроса:

Отзывы: Отзывы это отлично, но по большому счёту они ничего не дают потенциальному партнёру. Отзывы могут быть фэйком, могут быть из серии «отзыв за отзыв» или совершенно по другой тематике.

Поручители: Это интернет бизнес. И на моей памяти есть единичные случаи, когда люди ручались друг за друга на крупные суммы кк+. Партнерство это здорово, но брать на себя серьёзную финансовую ответственность в интернете способен далеко не каждый.

Депозит: Депозит на мой взгляд оптимальный вариант решения проблем. Но одна из сторон всё-таки должна будет рискнуть. По моему опыту заливщики (даже очень хорошие), как правило, отказываются внести в гарант расходы нальщика, которые нальщик по большому счёту в праве потребовать от криворукого, если тот таковым оказался, заливщика. На вскидку — это комиссия гаранта ~10% = 50к — 100к + рыночная стоимость ОООшки 50к — 100к. Итого нальщик требует от заливщика 100 — 200к внести в гарант, но заливщик прекрасно знает, что проходимость по корпам в самом лучшем случае 4 из 5. А значит есть 20% заливов из серии «МИМО», и как следствие, потеря депозита заливщиком. Те, кто говорят, что их заливы ходят 10 из 10 или лгуны или посредники, которые ничего в этом не понимают.

Доверие: Вопрос доверия между потенциальными партнёрами зависит только от денег. Если заливщик имеет деньги при работе с нальщиком, он ему нравится. Ему плевать, что нальщик в минусах. Он уверен, что делает хорошо. А нальщик теряет дропа за дропом, корп за корпом и ждёт и ждёт удачный улов. Со мной случались ситуации в которых с конкретным заливщиком я был в огромном минусе. Я повидал кучу криворуких заливщиков. Я молчал и ждал. Потому-что я был жутко амбициозный парень, у которого нет ничего кроме связей. Думаю, что таких людей здесь масса. Были случаи приёма дропа в банке вместе с деньгами и словами заливщика «меня это не ебёт, я хочу свой %» и приходилось платить. А что делать? Мне нужна была эта работа!

Опасность! Когда вы покупаете корп и предупреждаете продавца «под грязь», чтобы типа он был уведомлен об этом, — это полный бред. Партизанов не существует. На дворе 2013 год. Все всех сдадут! Да, именно так. Никто не будет идти в отказ за ваши вшивые 30 — 70к (цена корпа), любой будет активно сотрудничать со следствием, а принимают нальщиков довольно часто, но если вы сналили раз-два-три, это ещё не значит, что вас не ведут. Спецслужбы разрабатывают такие дела подолгу. В итоге они имеют схему биллинга, фото, видео, аудио. Ваши легенды разлетятся в пух и прах.

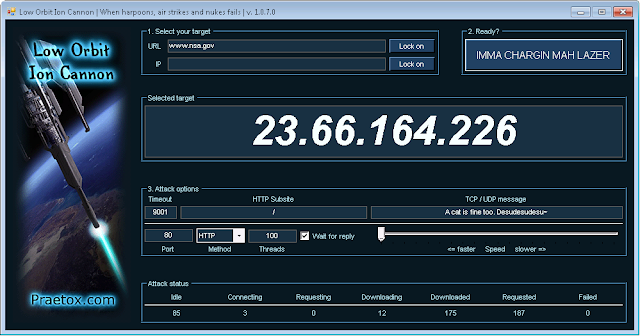

Форумы: Видел здесь многие интересуются где искать заливщиков и перечисляют кардинг форумы, рассуждая о всевозможных вариантах скачивания денег в сети через восстановление СИМ карты, подмену номера, панели ботнетов и другие обнальные инструменты. Сразу хочу сказать, что на мой взгляд заливы — это не совсем кардинг. Да, теоретически это так, но нет. Я мало что смыслю в компьютерах, не считаю себя хакером и кардером, но знаю толк в обнальном бизнесе. Забудьте о кардинг форумах. Многие из здесь присутствующих начинают совершенно правильно с продажи материала или покупки картона для его последующего вбива. Так начинал и я когда-то. Делал за бесценок АТМ карты и корпы для одного опытного человека, знающего толк в скачивании денег в сети интернет. И спустя примерно год, когда он задумался об уходе в легал, я получил возможность попробовать себя в этом самостоятельно. Я проработал не очень долго и сейчас в след за учителем ушёл из биза и лишь курирую сотрудничество своих нальщиков и заливщиков, регулярно скачивающих деньги с банковских счетов в сети интернет.