Неожиданно для всех Германия объявила, что готова предоставить бывшему сотруднику АНБ Эдварду Сноудену политическое убежище… Подобный шаг Берлина заставляет иначе посмотреть на шпионские страсти, связанные с именем Сноудена

В то время как большинство стран отказались предоставить политическое убежище бывшему сотруднику ЦРУ Эдварду Сноудену, Берлин неожиданно объявил, что готов рассмотреть его прошение. Поводом для отказа некоторые страны назвали такую вескую причину — необходимые документы на предоставление права политического убежища разоблачителю американских секретов нужно подавать находясь на территории страны, где он надеется получить защиту. Путин озвучил условие, при котором Сноуден может остаться в России. По словам президента, тот «должен прекратить свою работу, направленную на то, чтобы наносить ущерб нашим американским партнерам, как это ни странно прозвучит из моих уст»

Однако куда более странные вести прозвучали из центра Европы. Это заставляет иначе посмотреть на шпионские страсти, связанные с именем Сноудена.

Выступая в Висбаден на конгрессе ХДС по безопасности интернета, министр внутренних дел Германии Ганс-Петер Фридрих (Hans-Peter Friedrich) заявил, что от немецких спецслужб не поступало никаких указаний и они никак не дали понять, что точки обмена интернет-трафиком во Франкфурте-на-Майне находятся под контролем другого государства. «Если бы зарубежные спецслужбы подключились к точке обмена интернет-трафиком во Франкфурте, это было бы нарушением нашего суверенитета», — приводит слова министра немецкое издание Welt. Львиная доля немецкого интернет-трафика проходит через оператора De-Cix (German Commercial Internet Exchange) — точке обмена интернет-трафиком находящемся во Франкфурте. Его пропускная способность одна из самых больших в мире.

Уже на следующий день после скандальных разоблачений, сделанных Эдвардом Сноуденом через посредство британской и американской прессы, представитель оператора De-Cix пояснил, что у них нет никаких свидетельств шпионской деятельности. «Там нет кабелей, о которых мы не знаем», — сказал, как свидетельствует Welt, технический консультант De-Cix Клаус Ландефельд (Klaus Landefeld) и добавил, что шпионаж явился бы нарушением основного закона Германии.

Хотя немногим ранее другое немецкое издание Spiegel сообщило, что Агентство национальной безопасности (АНБ) США прослушивало представительства Европейского союза в Вашингтоне и Нью-Йорке и взламывало их компьютерные сети. Кроме того, по сведениям «Шпигеля» в 1989 году АНБ установило подслушивающие устройства во Франкфурте-на-Майне и, по всей видимости, произошло это при поддержке соответствующих немецких служб. Банковская метрополия Германии уже тогда представляла собой центральный коммутатор страны, куда сбегались телефонные линии бывшей Немецкой федеральной почты (Deutschen Bundespost). Со ссылкой на сотрудника почты сообщалось, что с 1976 года АНБ провело кабель в конспиративный центр, располагавшийся на торговой улице Цайль (Zeil).

Естественно, никаких официальных представительств АНБ в Германии нет. По большей части всю работу выполняли специалисты по прослушке из американских армейских подразделений, оставшихся со времен Холодной войны и издавна имевших тесные связи с АНБ. Недалеко от Франкфурта по-прежнему действуют американские военные базы. Европейская штаб-квартира американской армии находится в Висбадене. Там же работает 66-я военная разведывательная бригада (66th Military Intelligence Brigade, или 66th MI).

Бывший сотрудник ЦРУ и АНБ США Эдвард Сноуден подал прошение о предоставлении ему политического убежища в Германии. Ходатайство о предоставлении убежища было передано по факсу в посольство ФРГ в Москве. Об этом вчера в Берлине сообщил министр иностранных дел ФРГ Гвидо Вестервелле. Он распорядился, чтобы это прошение было далее передано в компетентные немецкие органы с целью рассмотреть дело Сноудена с правовой точки зрения и в полном соответствии с законом.

Министр внутренних дел Фридрих также сказал, что 30-летний американский технический специалист ходатайствовал о предоставлении ему политического убежища в Германии. Правда он скептически оценил правовые аспекты предоставления такого убежища, находящемуся в транзитной зоне аэропорта «Шереметьево», экс-сотруднику ЦРУ и АНБ.

Откровения Сноудена о прослушивании АНБ телефонных переговоров и перехвата интернет-переписки станут предметом обсуждения на особом заседании парламентского контрольного комитета Бундестага в Берлине. «Мы хотим (…) выяснить, что в ведомстве федерального канцлера знали о действиях АНБ и оказывали им в этом помощь», — пояснил председатель комитета по разведке Томас Опперман (Thomas Oppermann).

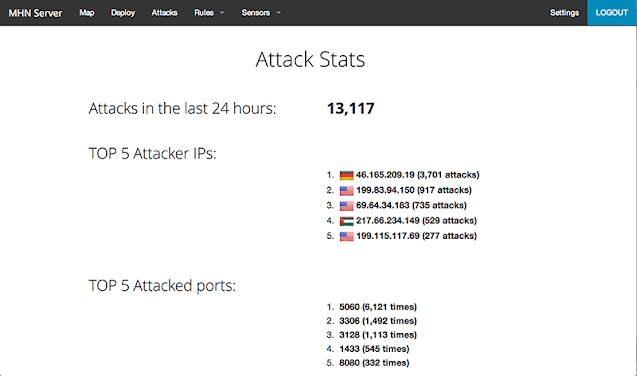

По мнению Николая Плешакова, эксперта по информационной безопасности, власти Германии могли и не знать о проводимых операциях АНБ на их территории, потому как для снятия информации с точки обмена DE-CIX достаточно иметь стандартный контракт и включение в эту точку с возможностью обмена динамическими маршрутами. Более подробное описание тактики работы АНБ с точками обмена было ранее опубликовано в сети другим специалистом в области компьютерной безопасности

http://www.slideshare.net/s611/ss-11808864

Во второй половине дня в среду Европейский парламент обсудит действия АНБ в Европе. Представители самых серьезных фракций Европарламента хотят согласовать общий проект постановления, за который должны проголосовать на пленуме в четверг.