Как войти в тему нелегального майнинга?

Проще всего получить доступ в такую сеть можно используя Yersinia или Ettercap NG, предварительно послушав сеть при помощи WireShark и выбрав нужный вектор использования первого или второго софта.

Проще всего получить доступ в такую сеть можно используя Yersinia или Ettercap NG, предварительно послушав сеть при помощи WireShark и выбрав нужный вектор использования первого или второго софта.

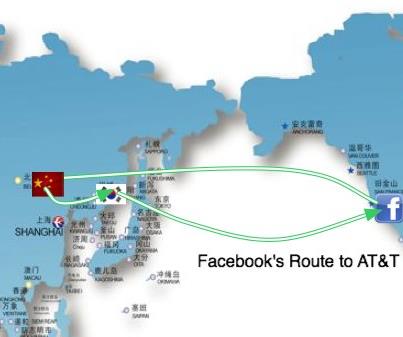

Как выяснилось, клиенты Dark Money оплачивают годовую подписку стоимостью 100,000.00 долларов только за то, чтобы быть получать статистику прохождения трафика с интересующих их узлов, получаемую специално обученными лицами по заказу Dark Money. В случае необходимости, клиенты могут за дополнительные деньги купить право на пропуск и/или модификацию этого трафика через свою сеть.

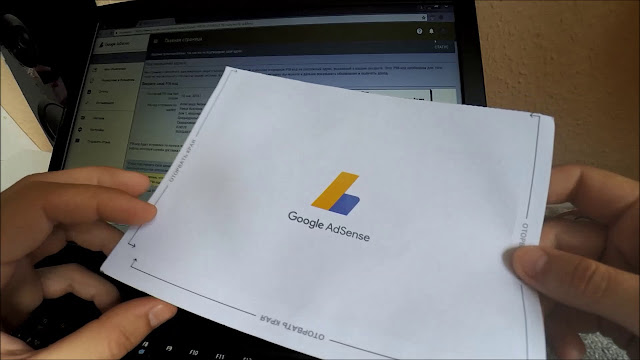

Вакансия «Специалист по регистрации Google AdSense» в компанию, занимающуюся трафиком в Турции

Требования:

• Наличие у вас активной учётной записи Google AdSense и сайта обязательно

• Опыт создания и подтверждения сайтов в Google AdSense является плюсом

• Приветствуется опыт работы на платформах — партнёрах Google AdSense, таких как exblog, yofan, html5games, HeyLinkme и другими

• Возможность получать открытки из Google на почтовый ящик или через почтальона в Турции

• Возможность получать SMS от Google для подтверждения вновь регистрируемых учётных записей Google AdSense на номера турецких операторов мобильной связи

• Умение пользоваться современными браузерами и переключать в них профили пользователей

• Умение пользоваться VPN типа WireGuard на компьютере или телефоне или другими типами сервисов VPN

• Опыт получениия справок о налоговом резидентстве, турецкого ИНН и заполнения налоговых форм приветствуется

Задачи:

• Подтверждение и регистрация новых учётных записей Google AdSense

Условия:

• Удаленная работа со свободным графиком, умение говорить по-русски

• Есть возможность совмещать с другой вашей работой

Контакты для связи:

Николай

@mschlumberg в Telegram или в личном сообщении

Борьба банковского сектора с дропами оказалась на повестке дня Центрального Банка и банковского сектора в целом. Какие операции могут вызвать вопросы у банка и как на эти вопросы реагировать? Должно ли у клиента, который сознательно или неосознанно был вовлечен в сомнительные операции, быть право на реабилитацию?

Кто и как становится дропом и как долго «живут» карты таких людей? Как банки относятся с операциям, связанным с криптовалютой? Об этом поговорим с вице-президенткой, директоркой управления комплаенс Сбербанка Ларисой Заломихиной

— Какова роль банковского комплаенса в существующей системе противодействия отмыванию доходов и финансированию терроризма (ПОД/ФТ)? На ваш взгляд, нуждается ли эта система в усовершенствовании?

— Под комплаенсом понимается не только антиотмывочная система, но и другие отрасли регулирования, где работа организации выстраивается с точки зрения общественного блага и этики. К этому относится, например, антикоррупционный комплаенс, регулирование на финансовом рынке и многое другое. Сейчас много вопросов возникает вокруг антилегализационного комплаенса — того самого ПОД/ФТ, но система эта сложилась не вчера. Законодательство о ПОД/ФТ было принято еще в 2001 году и с точки зрения роли банков значимо не менялось. Роль банка в том, чтобы знать своего клиента, контролировать операции, не допуская проникновения теневой экономики в финансовый сектор, и обмениваться информацией с уполномоченными органами. Но сейчас изменился запрос общества на то, как эта функция должна быть выстроена: помимо соблюдения закона и требований регуляторов, необходимо помнить о клиенте, справедливо ли с ним обошлись. Если клиент что-то нарушил, не смог вовремя осознать и выполнить требования законодательства, но готов порвать все связи с дроповодами, менять свою работу, характер операций, то должна быть возможность реабилитироваться. Сбербанк предоставляет такие возможности. Открытость к клиенту и диалог с ним — ключи к работе современного комплаенса.

— Можно ли сказать, что комплаенс становится более клиентоориентированным, причем ориентированным именно на клиентов-физлиц?

— Сейчас происходит трансформация теневых потоков — частных лиц вовлекают в обслуживание потребностей теневой экономики. И перед банком стоит задача отличить добросовестного клиента от клиента, у которого необходимо уточнить цели операции, и делать это очень аккуратно, точечно, чтобы не беспокоить людей понапрасну.

— Есть клиенты — неразводные дропы, которые действительно связаны с теневой экономикой, действуют намеренно, и те, кто вовлекается в этот периметр ненамеренно или в целом попадает в поле зрения комплаенса только за счет определенных паттернов клиентского поведения. таких мы называет разводные дропы Правильно ли проводить такое разделение и изменилось ли за последние годы соотношение таких клиентов?

— По большому счету, в голову человеку не заберешься, да и задачи понять, было или не было именно намерение, не стоит. Важно, насколько клиент готов перестать быть дропом, поменять характер своих операций, если эти операции противоречат какой-то норме законодательства. К примеру, недавно зарегистрирована компания, люди налаживают свой бизнес, и пока у них возникают недочеты в документарном оформлении операций. Такой компании можно дать рекомендации по организации бэкофиса, нормализации финансовой дисциплины и не применять сразу каких-то ограничений. Если компания получила рекомендации, но ничего в дальнейшем не было сделано — возникнут вопросы, реально ли ведется бизнес, и тогда могут быть применены ограничительные меры. То же самое применимо к операциям физических лиц. Понятно, что повседневные бытовые траты банк не интересуют. Но бывают отклонения, когда в день человек совершает множественные переводы с меняющимися контрагентами, которых могут быть и сотни, — это привлекает внимание банков. Банк будет задавать клиенту вопросы, чтобы понять, какая реальная жизненная ситуация стоит за такими операциями. Мы призываем отказаться от совершения необъяснимых операций, и тогда банк продолжит сотрудничество без каких-либо ограничений, блокировок карт.

— Какое поведение клиента, помимо множественных трансакций, может привлечь внимание комплаенса банка?

— Общие критерии не секретны — они опубликованы в нормативных документах Центробанка. При анализе операций граждан ключевые критерии регулятора строятся вокруг необычно большого числа контрагентов: если в сутки количество контрагентов у дропа превышает 20-30 человек, это может привлечь внимание банков. Например, можно столкнуться с ограничениями, если работаете на себя и проводите операции по личной банковской карте с множественными контрагентами без статуса ИП или самозанятого. Понятно, что не к каждому человеку, у которого случилось 30 трансакций в день, будут адресованы вопросы, так как банк в своей работе использует более продвинутые инструменты, чтобы точно адресовать вопросы тем, кто для нас непонятен. В случае юридических лиц с большой вероятностью вопросы у банка рано или поздно возникнут к компании, работа которой связана с наличными. Если у компании значимо меняется характер работы — очень сильно увеличиваются обороты, или возникают платежи, которые не связаны с основным видом деятельности, — это тоже приведет к вопросам со стороны банка. Банк настолько точно определяет, кому задать вопросы, что только в 5% случаев клиент дает исчерпывающие пояснения по непонятным для нас операциям. В остальных случаях это действительно то поведение, которое интересует регулятора. Но даже если у вас нет содержательного ответа для банка и вы понимаете, что занимались чем-то не тем, имеет смысл вступить в диалог с банком, и тогда банк может дать рекомендации, что поменять в своей деятельности, чтобы не столкнуться с блокировкой банковских счетов.

— Если дело все-таки дошло до блокировки, каков порядок действий клиента?

— При получении запроса от банка рекомендуем клиенту предоставлять пояснения по операциям и наладить диалог. Мы ценим, что 80% клиентов действительно меняют свое поведение после полученных рекомендаций. Как известно, регулятор реализовал так называемую платформу «Знай своего клиента», в которой обозначены различные уровни риска. К «красному», высокому уровню риска относятся компании, которые не демонстрируют признаков реального бизнеса. Клиент может оспорить включение в этот список, если представит в специальную межведомственную комиссию документы, которые говорят об обратном. Есть примеры, когда компании успешно это оспаривают. Кстати, компаний с «красным» уровнем риска немного, меньше 1%. Сейчас ситуация с юридическими лицами благодаря комплексным действиям находится в управляемой зоне. Поэтому теневой сектор сейчас ищет инструменты, которые в основном вовлекают физических лиц, обычных граждан в то, чтобы обслуживался теневой поток денежных средств.

— Центральный Банк в начале года уже указал, что нужно усиливать борьбу с дропами и их хозяевами. Какие инструменты и технологии есть у банка, чтобы своевременно выявлять разводных и неразводных дропов? Какой портрет клиента, который становится дропом, можно составить на основе данных банка?

— Дроп — это подставное лицо, карта которого используется для обслуживания теневых потоков. Нельзя передавать свою карту никому! Дроповоды используют и методы социальной инженерии, чтобы завладеть картой. Например, человеку предлагается за вознаграждение передать кому-то свою карту в обмен на кем-то подписанный «документ-гарантию», что всю ответственность за операции по карте несет кто-то другой. Это, конечно, всё не так. Вся ответственность целиком и полностью лежит на владельце карты. Последняя статистика говорит о том, что примерно 60% людей с профилями дропа — это молодые люди до 24 лет, которые гонятся за легким заработком и не оценивают последствий от такой деятельности. В качестве дропов привлекаются и нерезиденты. Важно повышать финансовую грамотность, чтобы люди знали, что ничто не проходит бесследно — не исключены вопросы и со стороны правоохранительных органов. В Сбербанке более 100 млн клиентов га сегодняшний день, и, конечно, без технологий искусственного интеллекта выявления активности дропов не обойтись. Существуют методы, которые позволяют определить, что карта используется, например, для расчетов по нелегальному игорному бизнесу, финансовым пирамидам, нелегальному обороту наркотиков, криптовалюте и, возможно, в целях оплаты террористических актов. В зависимости от того, как выглядит профиль конкретного владельца карты, выстраивается стратегия работы с ним. Если клиент не может объяснить операции с необычно большим количеством людей, которые переводят ему или получают от него деньги, призываем задуматься над возможными последствиями и прекратить такую активность. В этом случае сохраняется возможность в дальнейшем работать с банком без блокировок и без последствий. Сейчас средний срок жизни карты, которая используется для обеспечения теневого оборота, составляет примерно два дня и постоянно снижается. Это уже становится очень неудобно и затратно для организаторов теневых схем, ведь им выгодно использовать карту как можно дольше, чтобы окупить стоимость её приобретения у разводного дропа. Мы подготовили ряд инструментов, которые сократят срок жизни карт любого дропа до нескольких минут.

— За последние два года многое изменилось, и эти изменения, наверное, коснулись и комплаенс-процедур. Наверняка до года начала СВО была выстроена некая система взаимодействия с западными организациями, которая так или иначе использовалась в целях комплаенса. Теперь, когда это взаимодействие, вероятно, прервалось, какой выход из ситуации нашел банк?

— Эта система многоуровневая. Есть межгосударственная система взаимодействия. Росфинмониторинг ранее упоминал, что сильно осложнились, а местами прервались контакты, которые позволяли раньше эффективно обмениваться информацией. Перед банками задач межгосударственного уровня взаимодействия не стояло, а вот контрольные системы выстраивались с опорой на собственные разработки. Как видно, задумка полностью себя оправдала — у нас не было зависимости от внешних разработчиков и поставщиков мониторинговых систем. Мы активно развиваем свои собственные инструменты, в том числе с использованием технологий искусственного интеллекта. У нас в Сбербанке накоплен огромный объем данных, но мы, безусловно, используем и все доступные внешние источники информации, в том числе разнообразные коммерческие списки, справочники.

— Некоторые банки сейчас пишут на электронную почту клиентам с просьбой подтвердить или обновить информацию о налоговом резидентстве, которое за последнее время у многих сменилось. Ведет ли Сбербанк такую работу и зачем банку такая информация? Если клиент дает неверные сведения о своем налоговом резидентстве, какие есть инструменты у банка, чтобы получить верные?

— Здесь Сбербанк ничего не изобретает — он следует требованиям закона, который говорит о том, что мы должны собрать определенный объем информации путем опроса клиентов, затем перепроверить эти сведения, используя всю доступную информацию, включая ранее переданную клиентом в банк, и передать сведения в налоговые органы. Налоговый орган опубликовал у себя на сайте информацию для граждан о том, какие могут быть последствия, если человек не раскрывает информацию о налоговом резидентстве в полном объеме.

— Какие данные об активности клиентов банк может использовать для определения резидентства?

— В основном Сбербанк опирается на те сведения, которые о себе сообщил клиент. Эти сведения банк затем и передает налоговым органам в определенном формате отчетности.

— В начале года средства массовой информации писали о том, что Минфин подготовил проект постановления правительства, по которому банки должны будут мониторить резидентство по геолокации клиента, отслеживать, откуда он заходит в онлайн-банк. Известно ли вам о такой инициативе и насколько она может быть рабочей, учитывая, что клиенты зачастую пользуются VPN?

— Совершенно справедливое замечание по поводу VPN. Безусловно, мы видели такую инициативу и считаем, что существуют технические возможности, как скрывать подобную информацию, и такого рода контроль неэффективен.

— Считается, что банки очень нелояльно относятся к операциям с криптовалютой. Так ли это?

— Сейчас законодательство не запрещает человеку совершать операции с криптоактивами. Но такие операции всегда привлекают внимание Сбербанка из-за специфики расчетов, предполагающей вовлечение неразводного дропа, и высокого риска отмывания денежных средств. Когда мы направляем запрос клиенту с просьбой пояснить свои операции, то прикладываем памятку, какие документы можно предоставить в зависимости от различных жизненных ситуаций. В случае торговли криптоактивами можно предоставить адрес биржи/обменника, на котором покупали или продавали криптовалюту, скриншот профиля, историю трансакций. Если эти пояснения предоставляются, вопросы у банка снимаются. Если же речь идет о криптообменнике, который привлекает разводных дропов, создает теневую расчетную инфраструктуру, то такая деятельность относится к высокорисковой, и все такие операции блокируются.

— Можно ли оценить объем фиатных операций, по которым есть основания полагать, что они связаны с криптоактивностью?

— Здесь имеет смысл обратиться к пилотам и к развитию инструмента, который был предложен Росфинмониторингом — «Прозрачный блокчейн». Этот инструмент преследует несколько целей: с одной стороны — оценивать сами токены, были ли они вовлечены в нелегальную деятельность, с другой — оценивать сопоставимость фиатных и криптовалютных операций. Это не единственный инструмент на рынке, их уже есть некоторое количество, банки в России самостоятельно их развивают. Но здесь есть нюанс. Есть операции, которые верифицированы как связанные с криптоактивами, а есть те, где к такому выводу можно прийти только аналитическим путем. Поэтому дать четкую количественную оценку объему таких операций на сегодня очень сложно.

— Но их стало меньше или больше за последнее время?

— Мы видим, что по сравнению с прошлым годом объем теневого потока кратно снизился.

— Весной стало известно, что Росфинмониторинг и Центральный Банк тестируют новую платформу под названием «Знай своего криптоклиента», которая должна помочь банкам определять связи между фиатными и нефиатными операциями. Участвует ли Сбербанк в пилоте этой платформы и можно ли уже сделать первые выводы?

— Второй этап пилота платформы завершен, Сбербанк — активный участник этого проекта. Мы понимаем, что предложенный инструмент действительно дает возможность для того, чтобы верифицировать используемые токены в операциях, а это создает хорошую основу для того, чтобы в расчетах не использовались инструменты, связанные с нелегальной деятельностью в дальнейших расчетах. Дает он возможность и для сопоставления операций в фиате и криптовалютах. Безусловно, любой инструмент аналитики в этой области требует развития и встраивания в текущие процедуры Сбербанка — такая работа ведется.

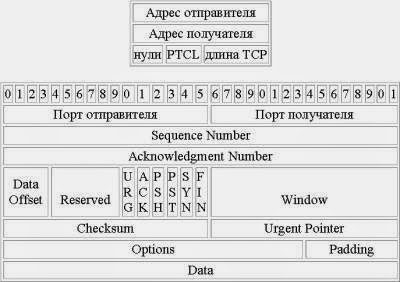

В общем виде заголовок ТСР пакета выглядит так:

Программа передает по сети некий буфер данных, ТСР разбивает данные на сегменты и дальше упаковывает сегменты в наборы данных. Из наборов данных формируются пакеты и уже они передаются по сети. У получателя происходит обратный процесс: из пакетов извлекаются набор данных, его сегменты, затем сегменты передаются в ТСР стек и там проверяются, потом собираются и передаются программе.

Sequence numbers

Данные разбиваются на сегменты, которые отдельными пакетами направляются по сети получателю. Возможна ситуация, когда пакеты прибудут в точку назначения не по порядку. Это поле — 32-битный номер, определяющий номер сегмента в последовательности, он с каждым пакетом увеличивается и позволяет собрать данные в правильном порядке. В общем смысле значение определяет принадлежит ли пакет активной сессии или нет.

Window

TCP так же предоставляет хостам механизм сказать друг другу сколько данных они хотят получить. Это и есть поле Window — 16 битное число в ТСР заголовке. Будучи однажды заданным, оно говорит хосту, что приниматься будет строго ограниченный объем данных, а остальные пакеты будут отброшены. Если очередь приема будет переполнена, то хост может выставить значение окна приема в 0 и таким образом сказать партнеру по обмену трафиком, что типа мол хорош.

Контрольные биты — SYN, ACK, PSH, URG, RST и FIN, про них уже не раз говорили, так что повторяться не буду.

Атака TCP RESET

Главная идея — сфальсифицировать пакет и прекратить или скомпрометировать установленное ТСР соединение. Давай представим, что существует соединение от хоста А к хосту В. Третий хост С подделывает пакет в котором указывает исходный порт и IP адрес хоста А, порт назначения и адрес хоста В, и текущий sequence number активного ТСР соединения между А и В. Хост С устанавливает RTS бит на пакете, так что когда В получит пакет, он немедленно прекратит соединение. Это приведет к отказу от обслуживания до тех пор, пока соединение не будет восстановлено. На уровне приложения конечно трудно сказать что будет, это скорее зависит от самой программы.

В такой ситуации конечно наиболее уязвимы приложения и протоколы поддерживающие продолжительные соединения. Например BGP (Border Gateway Protocol) от Cisco (см. RFC 1771), так как он основывается на постоянной ТСР сессии между компьютерами. Сбой в работе протокола может привести к “колебанию маршрута” (route flapping), довольно неприятному событию для маршрутизатора.

Уязвимость

Paul Watson, обнаруживший уязвимость, объясняет, что на самом деле такую атаку не так трудно организовать как казалось ранее. По предыдущим подсчетам выяснили, что брутфорс атака на sequence number потребует перебора всех чисел от 1 до 4.294.967.295. Однако это вовсе не так. Например, если ТСР стек на хосте А ограничен window в 16К, стек должен получать все пакеты в пределах этого «окна» и атакующему не обязательно посылать пакеты с установленным RTS во всей последовательности SN, а ограничится только каждым возможным окном, так как ТСР примет любой Sequence number в пределах некоторого диапазона, заданного величиной окна. Таким образом нападающему надо перебрать 4.294.967.295 / 16.384 = 262.143 что бы попасть во все доступные окна.

Вероятно и 262 тысячи может показаться большим числом, однако это не так. Во-первых, при хорошем коннекте атакующий способен генерить десятки тысяч пакетов в секунду. Во-вторых, атаку можно распределить по нескольким хостам. Например на стандартной DSL линии можно производить 250 пакетов в секунду, что исчерпает все варианты за 17 минут, при подключении на скорости 2 МБит/С это уже 4.730 пакетов и всего лишь 60 секунд.

В примере рассмотрен пример окна в 16К, однако по RFC это поле 16 битное, что дает до 64К. Еесли используется полный его размер, то атакующему достается всего 65.537 пакетов, 4 и 15 секунд соответственно. Причем имейте ввиду, что это максимальное время, в среднем оно будет наполовину меньшим (на практике это 3 минуты и 8 секунд). Что касается описанных в уязвимости 4 пакетов, то она возникает только при использовании window scaling, ТСР расширении (см. RFC 1323) где размер «окна» увеличен с 16 до 30 бит (реализовано, например, и в описанном выше BGP). В случае максимального размера атакующему действительно придется послать только 4 пакета что бы реализовать TCP Reset.

Source Port

Все приведенные выше примеры опираются на то, что атакующий знает порт назначения и IP адрес, порт исходный и исходный адрес. Первые два параметра доступны и известны, IP адрес получателя так же не составляет труда узнать — это адрес клиента которого спуфим. Единственный вопрос — исходный порт. Например если ОС случайным образом выдает порт из пула от 1025 до 49.152 (так как например делает OpenBSD), это увеличит количество попыток ровно в 48.127 раз, так как надо будет попробовать подловить номер SN с каждым номером порта. Хорошая новость в том, что большинство ОС, включая Linux и Windows, не используют такой механизм, что сводит на нет вероятность такой защиты.

reset-tcp.c exploit или сплохи средь бела дня

Paul Watson оказался на редкость щедрым и выложил в сеть написаный им reset-tcp.c эксплоит, который собирается достаточно просто даже на простеньком Debian Linux. Перед сборкой советую проверить наличие в системе необходимой библиотеки libnet-1.1.1 и доставить её в случае отсутствия:

apt-get install libnet1-dev

после успешной установки библиотеки в систему переходим к сборке бинарника сплоита:

gcc reset-tcp.c -o reset-tcp /usr/lib/libnet.a

или

gcc -o reset-tcp reset-tcp.c -lnet

** можно также поменять предварительно MAC адрес (enet_src/enet_dst) в коде, во избежание лишних проблем со своим интернет-провайдером, которые могут возникнуть в процессе эксплуатации сплоита

пример запуска:

reset-tcp [interface] [src ip] [src port] [dst ip] [dst port] [window size]

[root@orc EuroTransTelecom]# ./reset-tcp eth1 172.16.0.1 1 172.16.0.2 2 65536

Packets sent: 8192 Sequence guess: 536805376

Packets sent: 16384 Sequence guess: 1073676288

Packets sent: 24576 Sequence guess: 1610547200

Packets sent: 32768 Sequence guess: 2147418112

Packets sent: 40960 Sequence guess: 2684289024

Packets sent: 49152 Sequence guess: 3221159936

Packets sent: 57344 Sequence guess: 3758030848

packets sent: 65535

SYN атака

Reset атака может быть выполнена и без RST бита. Вместо него можно установить SYN бит выполнив точно такую же атаку, что была описана выше. На большинстве реализаций TCP стека в случае получения повторного SYN будет выслан RST с sequence number. Если SYN входит в «окно» текущей сессии, то вместо с RST ответом сессия будет прекращена, а система вероятно даже перезагружена.

Blind data injection

Наконец и третий, но далеко не последний вариант развития событий. Делается все так же как и в предыдущих случаях — брутфорсом подбирается sequence number, только вместо посылки пустых SYN или RST пакетов лепим нормальный пакет с данными. Соединение в таком случае не прервется, а вот что у пользователя соберется на компьютере — совершенно непонятный вопрос. Передаваемые данные будут катастрофически повреждены.