После просмотра видеоуроков по курсу CCNA решил провести маленький эксперимент и собрать виртуальный DATA CENTER на своём ноутбуке. Для большей доступности и простоты не стал связываться с Cisco CSR 1000v Cloud Services Router, а ограничился эмулятором сетевых устройств Dynagen. Топология простая, но в тоже время дает возможность протестировать много интересных вещей вплоть до Frame Relay Traffic shaping.

Итак, для сборки виртуального маршрутизатора Cisco с подключением его к реальной сети нам понадобится образ Cisco IOS, лучше взять какой-нибудь из серии 7200 подборки Cisco IOS, выберем от туда, например c7200-spservicesk9-mz.152-4.S.bin. Лучше всего его распаковать при помощи WinRAR перед использованием - меньше времени будет тратиться на запуск виртуальной машины.

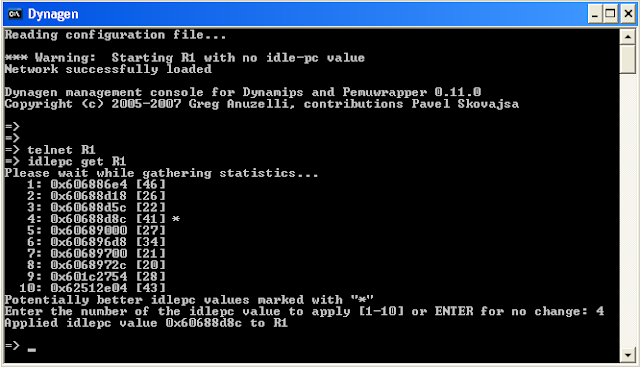

При первом запуске виртуальной машины Dynagen с Cisco IOS для её корректной работы необходимо получить значение задержки процессора для работы этой машины, для возьмём самую простую конфигурацию без подключения к сетевым ресурсам, этого вполне достаточно, чтобы получить значение idlepc для этой машины и выбранного вами образа Cisco IOS:

# Cisco 7200 with 2 FE interfaces

[localhost]

[[7200]]

image = C:\Program Files\Dynamips\images\c7200-spservicesk9-mz.152-4.S.bin

sparsemem = True

[[ROUTER R1]]

slot0 = C7200-IO-FE

slot1 = PA-FE-TX

Для того, чтобы Dynagen правильно посчитал значение idlepc нужно дождаться полной загрузки и запуска виртуальной машины с образом Cisco IOS. Для этого, прежде чем получать idlepc, нужно подключиться к виртуальной машине Cisco 7200 через консоль, и только дождавшись приглашения Router> следует выполнять команду idlepc get R1

Для подключения виртуальной машины Cisco к реальной сети, нужно узнать идентификаторы сетевых карт ноутбука, делается это очень просто запускаем ярлык «Network device list» и видим список наших сетевых карт с их идентификаторами (надеюсь, что необходимый для работы с реальной сетью драйвер WinPCAP вы уже установили):

Копируем идентификаторы наших сетевых карт и прописываем их в конфигурационном файле Dynagen, в моем случае конфигурация виртуальной машины Cisco 7200 выглядит так:

# Cisco 7200 with 2 FE interfaces

[localhost]

[[7200]]

image = C:\Program Files\Dynamips\images\c7200-spservicesk9-mz.152-4.S.bin

idlepc = 0x60688d8c

sparsemem = True

[[ROUTER R1]]

slot0 = C7200-IO-FE

slot1 = PA-FE-TX

cnfg = startup.cfg

mac = 00:20:0C:1C:AB:EF

F0/0 = NIO_gen_eth:\Device\NPF_{A0CCCD9D-7176-4294-91E9-AA05B740D2E8}

F1/0 = NIO_gen_eth:\Device\NPF_{5465CB24-835B-44CA-B91E-2D1E12B4B35B}

Как видно из файла конфигурации я ассоциировал Fast Ethernet адаптер моего ноутбука с интерфейсом fa1/0 маршрутизатора R1, это необходимо для подключения нашего DATA CENTER к внешнему миру, теперь можно начинать тестирование.

Если у вас возникли вопросы по поводу конфигурации Dynagen то стоит прочесть Dynagen Tutorial или пообщаться со мной в ICQ.

Попробуем теперь выйти в Интернет с виртуальной машины Cisco 7200:

Router>trace ya.ru

Translating "ya.ru"...domain server (8.8.8.8) [OK]

Type escape sequence to abort.

Tracing the route to ya.ru (213.180.193.3)

VRF info: (vrf in name/id, vrf out name/id)

1 192.168.4.100 16 msec 8 msec 8 msec

2 192.168.0.100 12 msec 272 msec 8 msec

3 10.0.0.1 12 msec 8 msec 8 msec

4 * * *

5 * * *

6 10.63.176.34 [MPLS: Label 16432 Exp 0] 8 msec 116 msec 16 msec

7 10.63.130.134 156 msec 204 msec *

8 10.255.63.29 72 msec 128 msec 224 msec

9 yota.ru (94.25.130.250) 132 msec

ya.ru (213.180.193.3) 136 msec 156 msec

Router>

Как видим - все работает. Подключив мой любимый iPod touch через свободный интерфейс fa0/0 я имел возможность также легко читать любимые странички, слушать музыку и качать файлы со скоростью до 1 МБит/С.

Кроме образа Cisсo IOS модели 7200 можно использовать образы 1710, 1720, 1721, 1750, 1751, 1760, 2610, 2611, 2620, 2621, 2610XM, 2611XM, 2620XM, 2621XM, 2650XM, 2651XM, 2691, 3725, 3745, 3620, 3640, 3660 моделей для создания виртуальной машины. Скажу честно, они более легкие и запускаются быстрее, однако самые новые версии IOS 15.0 и выше Cisco в настоящий момент выпускает только для модели 7200, потому как остальные перечисленые в этом списке, морально устарели.

Думаю, что нашу задачу создать виртуальный DATA CENTER в домашних условиях на простом ноутбуке можно считать выполненной.

Comments

Post a Comment