как лучше всего конечно чтобы быть в теме подключаться где-нибудь в подъезде или на чердаке, иногда провайдеры размещают своё оборудование в подвале, особенно радует то, что для работы в данном случае светить свои паспортные данный или адрес перед провайдером не требуется, потому как договор на такое подключение оформлять вовсе не нужно

в таких местах при помощи WireShark обычно можно послушать много разных интересных вещей, таких как CDP, VTP, DTP, STP, PVST, OSPF, HRSP, IS-IS или RIP.

в таких местах при помощи WireShark обычно можно послушать много разных интересных вещей, таких как CDP, VTP, DTP, STP, PVST, OSPF, HRSP, IS-IS или RIP.

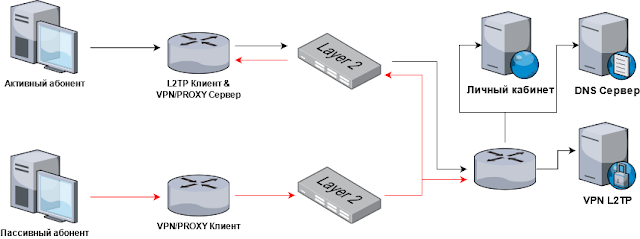

Активный абонент, который добросовестно платит за интернет и будет выступать в роли раздающего. Например, если у халявщика и его родственника, друга, знакомого или коллеги один и тот же провайдер — это идеальный вариант, в противном случае жертвой может стать случайный человек. Причем абоненты физически могут находиться в разных частях города.

Из оборудования необходим роутер/сервер, который будет выступать в роли L2TP-клиента для провайдера и в роли VPN или прокси‑сервера для пассивного абонента. Подойдет любой достаточно мощный роутер, на который можно установить OpenWRT.

Пассивный абонент — который не платит, но подключен к локальной сети провайдера. У пассивного абонента может быть и обычный самый дешевый домашний роутер, если он поддерживает нужные для подключения технологии (L2TP, IPSec, OpenVPN).

подключиться к такой железке достаточно просто, для этого понадобится простенький ноутбук и провод, с обжатыми концами RJ45

Давай внимательно посмотрим на эту схему. Главная уязвимость, на мой взгляд, — это отсутствие ограничений на межабонентское взаимодействие. И речь не об одном широковещательном домене: за время моего исследования было обнаружено более 160 подсетей (подробнее в разделе про ботнет) с различной IP-адресацией, и никаких ограничений между ними выявлено не было. Как говорится, «any to any — allow». Если ты знаешь, для чего так сделано, поделись в комментариях.

Еще одна проблема для провайдера — это неуправляемые коммутаторы, играющие роль конечного оборудования. Отсутствие возможности отключать порты автоматически, программно и удаленно, ведет к тому, что подключиться к абонентской локальной сети может кто угодно, если этот некто имеет доступ к сетевому оборудованию. Которое, как правило, слабо защищено физически или вовсе стоит в лестничных шкафах, запертых на кусок проволоки.

Comments

Post a Comment